O que é teste de penetração de rede?

O código desatualizado, a adição de recursos, configurações incorretas ou o desenvolvimento de métodos ofensivos inovadores podem resultar em "fraquezas" exploráveis por código malicioso para obter acesso ou executar uma ação em um alvo remoto (ou local). Essas "fraquezas" são chamadas de "vulnerabilidades" ou "falhas de segurança".

Um teste de penetração, ou pen test, é a ação de auditar um alvo (um servidor, um site, um telefone móvel, etc) a fim de aprender as brechas de segurança que permitem ao invasor penetrar no dispositivo alvo, interceptar comunicações ou violar o privacidade ou segurança padrão.

A principal razão de todos nós atualizarmos nosso sistema operacional (sistemas operacionais) e software é para prevenir o “desenvolvimento” de vulnerabilidades como resultado de código antigo.

Alguns exemplos de falhas de segurança podem incluir a força da senha, tentativas de login, tabelas sql expostas, etc. Esta vulnerabilidade icônica para o Microsoft Index Server explora um buffer dentro de um código de arquivo dll do Windows, permitindo a execução remota de código por códigos maliciosos como Worm CodeRed, projetado como outros worms para explorar este pedaço de código errado.

Vulnerabilidades e brechas de segurança surgem diariamente ou semanalmente em muitos sistemas operacionais, sendo o OpenBSD uma exceção e o Microsoft Windows a regra, é por isso que o teste de penetração está entre as principais tarefas que qualquer administrador de sistema ou usuário interessado deve realizar.

Ferramentas populares de teste de penetração

Nmap: Nmap (Network Mapper) conhecido como o Sysadmin canivete suíço, é provavelmente a ferramenta de auditoria de segurança e rede mais importante e básica. Nmap é um scanner de porta capaz de estimar a identidade do SO alvo (pegada) e software escutando atrás das portas. Inclui um conjunto de plug-ins que permite testar a penetração por meio de força bruta, vulnerabilidades, etc. Você pode ver 30 exemplos de Nmap em https: // linuxhint.com / 30_nmap_examples /.

GSM / OpenVas: GreenBone Security Manager ou OpenVas é a versão gratuita ou comunitária do Nessus Security Scanner. É um scanner de usuário muito completo e amigável fácil de usar para identificar vulnerabilidades, erros de configuração e falhas de segurança em geral nos alvos. Embora o Nmap seja capaz de encontrar vulnerabilidades, ele requer a disponibilidade de plug-ins atualizados e alguma habilidade por parte do usuário. OpenVas tem uma interface web intuitiva, mas o Nmap continua sendo a ferramenta obrigatória para qualquer administrador de rede.

Metasploit: A principal funcionalidade do Metasploit é a execução de explorações contra alvos vulneráveis, mas o Metasploit pode ser usado para verificar falhas de segurança ou para confirmá-las. Além disso, os resultados das varreduras executadas pelo Nmap, OpenVas e outros scanners de segurança podem ser importados para o Metasploit para serem explorados.

Estes são apenas 3 exemplos de uma enorme lista de ferramentas de segurança. É altamente recomendado para qualquer pessoa interessada em segurança manter este Lista das principais ferramentas de segurança de rede como a principal fonte de hacking ou ferramentas de segurança.

Exemplo de teste de penetração de Nmap:

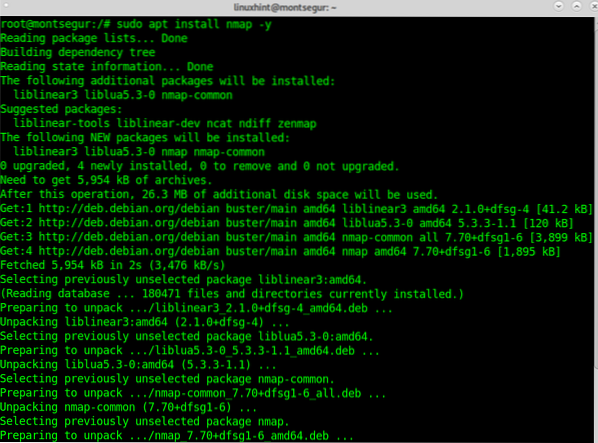

Para começar em sistemas Debian, execute:

# apt install nmap -y

Uma vez instalado, o primeiro passo para tentar o Nmap para teste de penetração neste tutorial é verificar se há vulnerabilidades usando o Vuln plugin incluído no Nmap NSE (Nmap Scripting Engine). A sintaxe para executar o Nmap com este plugin é:

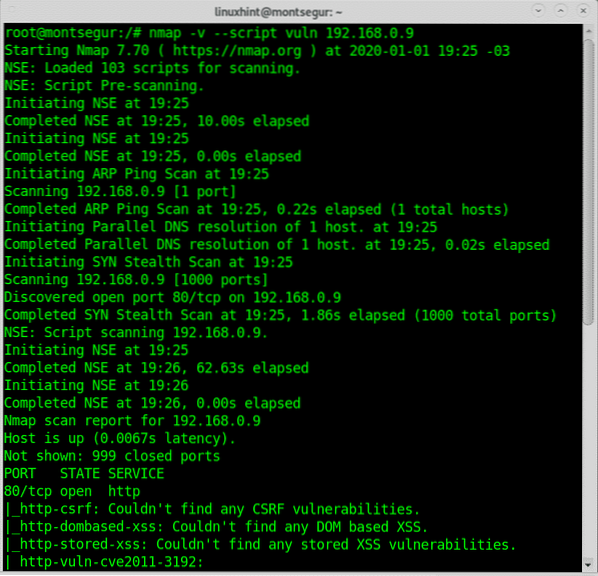

# nmap -v --script vulnNo meu caso, vou executar:

# nmap -v --script vuln 192.168.0.9

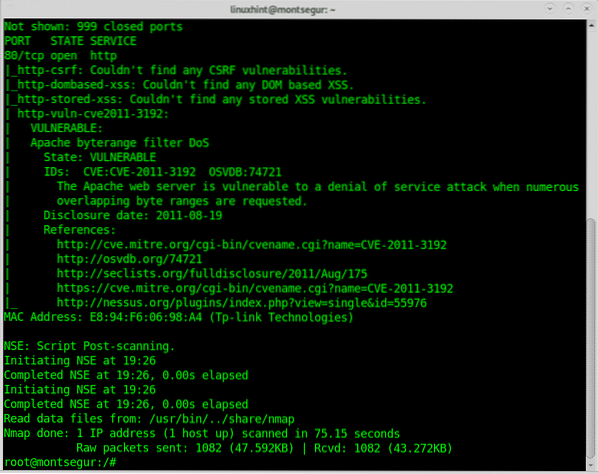

Abaixo, você verá que o Nmap encontrou uma vulnerabilidade, expondo o dispositivo visado a ataques de negação de serviço.

A saída oferece links para referências à vulnerabilidade, neste caso, posso encontrar informações detalhadas sobre https: // nvd.nista.gov / vuln / detail / CVE-2011-3192.

O exemplo a seguir mostra a execução de um teste de caneta usando OpenVas, no final deste tutorial você pode encontrar tutoriais com exemplos adicionais com Nmap.

Exemplo de teste de penetração Openvas:

Para começar com o OpenVas, baixe o Greenbone Community Edition em https: // dl.espinha verde.net / download / VM / gsm-ce-6.0.0.iso para configurá-lo usando o VirtualBox.

Se você precisar de instruções para configurar o VirtualBox no Debian, leia https: // linuxhint.com / install_virtualbox6_debian10 / e volte logo após terminar a instalação, antes de configurar o sistema operacional convidado ou virtual.

No VirtualBox siga as instruções

Escolha as seguintes opções no assistente para VirtualBox manualmente através de “Novo”:

- Tipo: Linux

- Versão: Outro Linux (64 bits)

- Memória: 4.096 MB

- Disco rígido: 18 GB

- CPUs: 2

Agora crie um novo disco rígido para a máquina virtual.

Certifique-se de que a conexão de rede funciona de dentro para fora e de fora para dentro: O sistema precisa de acesso à internet para a configuração. Para usar a interface da web dos sistemas, você precisa acessar o sistema de onde seu navegador da web é executado.

Áudio, USB e disquete devem ser desativados.

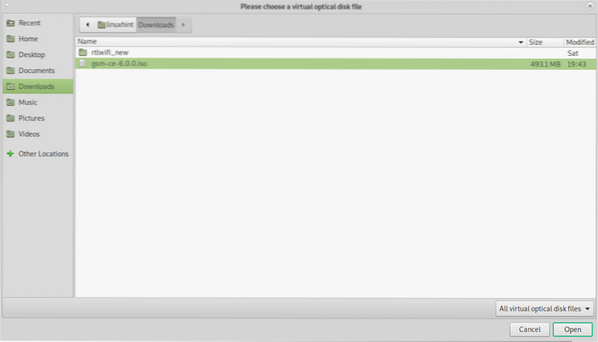

Agora clique em Iniciar e clique no ícone da pasta para escolher a imagem iso baixada como mídia para a unidade de CD e inicie a máquina virtual conforme mostrado nas imagens abaixo:

Navegue até o diretório que contém o ISO, selecione-o e pressione Abrir.

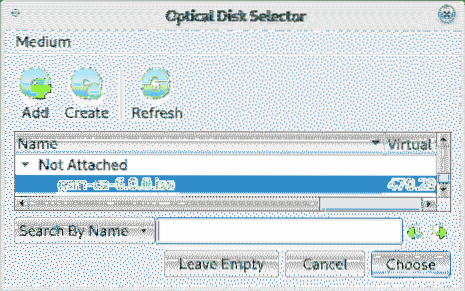

Selecione sua imagem ISO e pressione Escolher.

Aperte Começar para iniciar o instalador GSM.

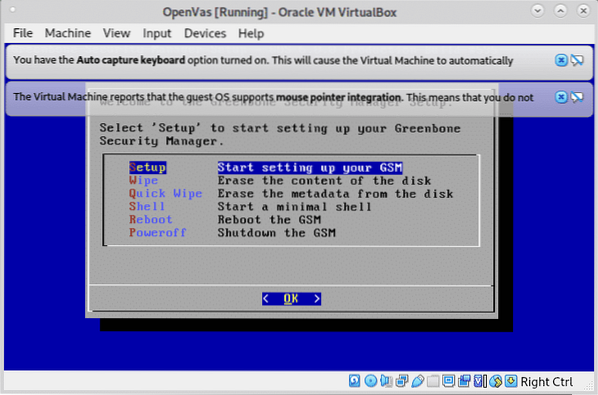

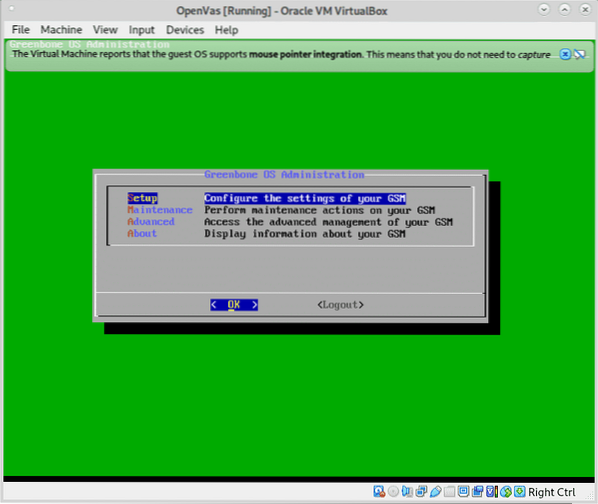

Uma vez iniciado e inicializado, selecione Configurar e pressione OK continuar.

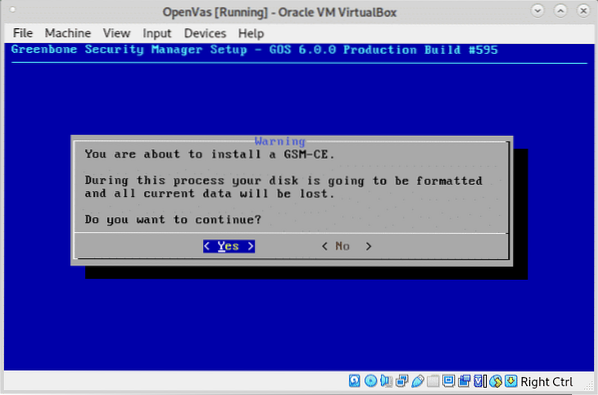

Na próxima tela, pressione SIM continuar.

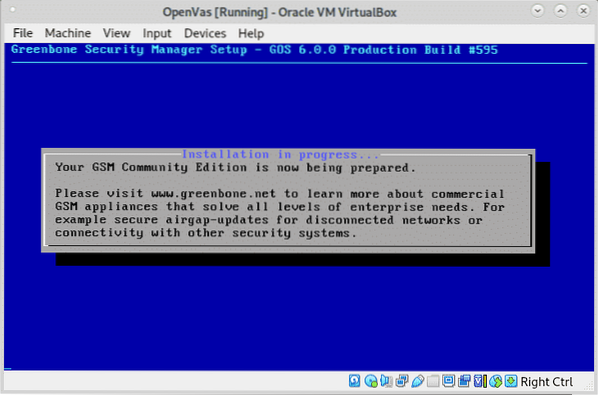

Deixe o instalador preparar seu ambiente:

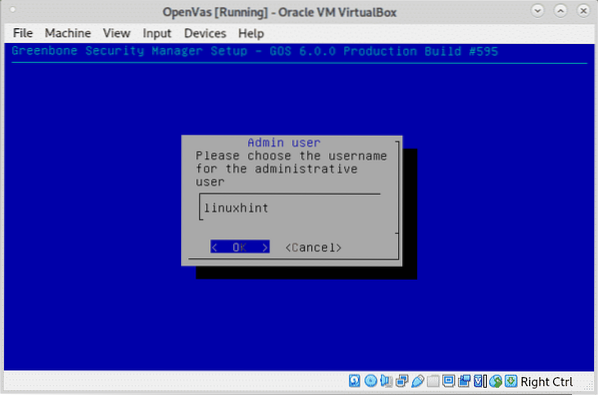

Quando solicitado, defina um nome de usuário conforme mostrado na imagem abaixo, você pode deixar o padrão admin do utilizador.

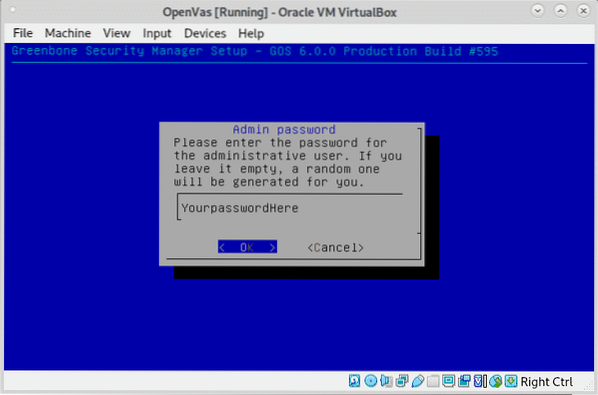

Defina sua senha e pressione OK continuar.

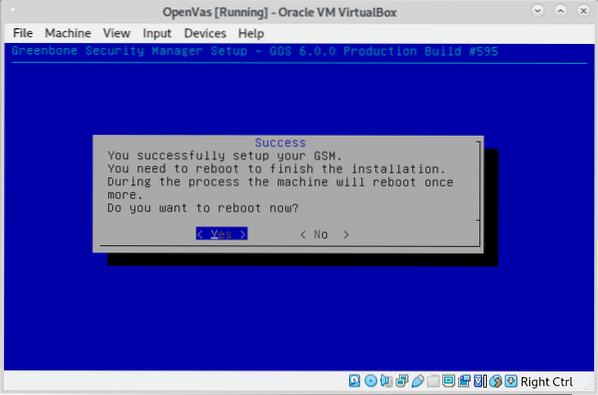

Quando solicitado a reiniciar, pressione SIM.

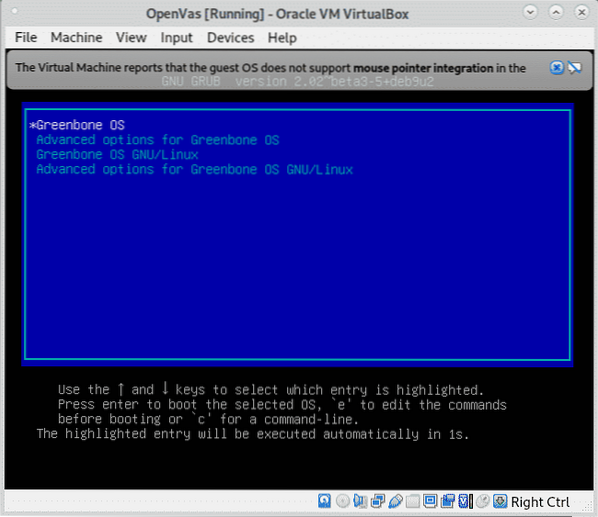

Na inicialização, selecione Greenbone OS pressionando ENTRAR.

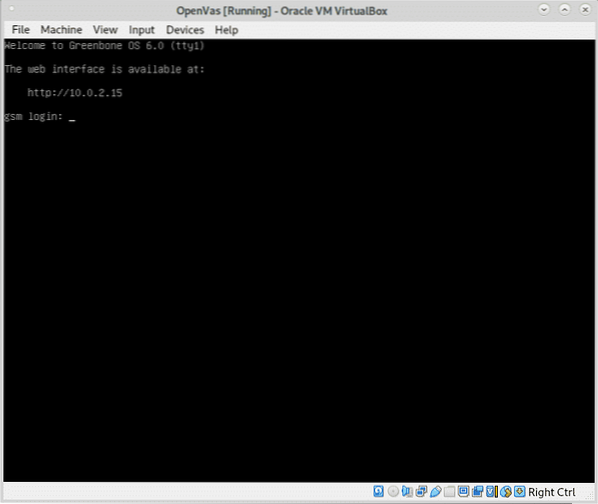

Ao inicializar pela primeira vez após a instalação, não faça login, o sistema terminará a instalação e reiniciará automaticamente, então você verá a seguinte tela:

Você deve certificar-se de que seu dispositivo virtual está acessível a partir de seu dispositivo host, no meu caso eu alterei a configuração de rede do VirtualBox de NAT para Bridge e reiniciei o sistema e funcionou.

Observação: Fonte e instruções para atualizações e softwares de virtualização adicionais em https: // www.espinha verde.net / en / install_use_gce /.

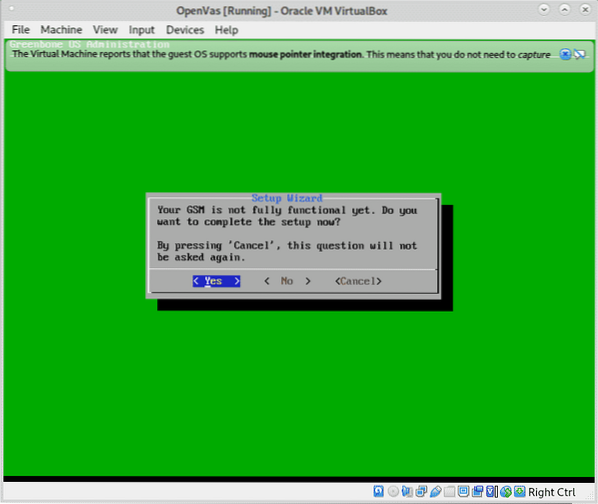

Depois de iniciar o login e você verá a tela abaixo, pressione SIM continuar.

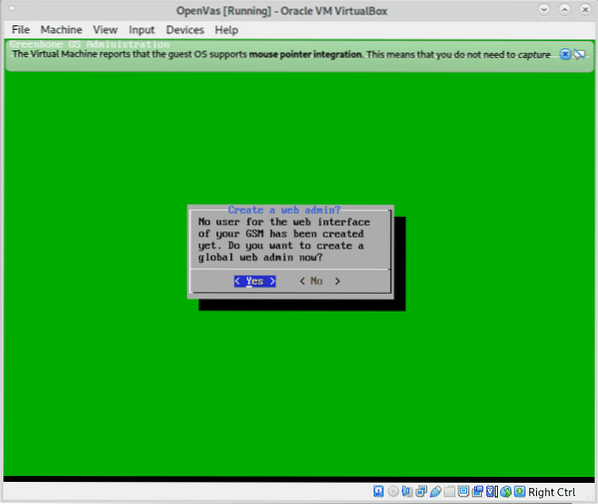

Para criar um usuário para a interface da web, pressione SIM novamente para continuar conforme mostrado na imagem abaixo:

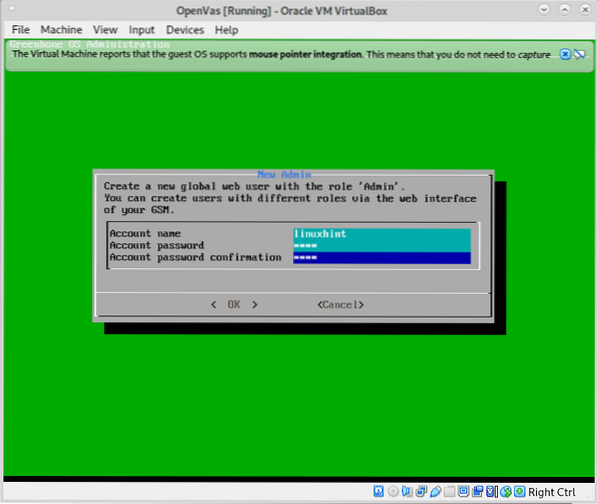

Preencha o nome de usuário e senha solicitados e pressione OK continuar.

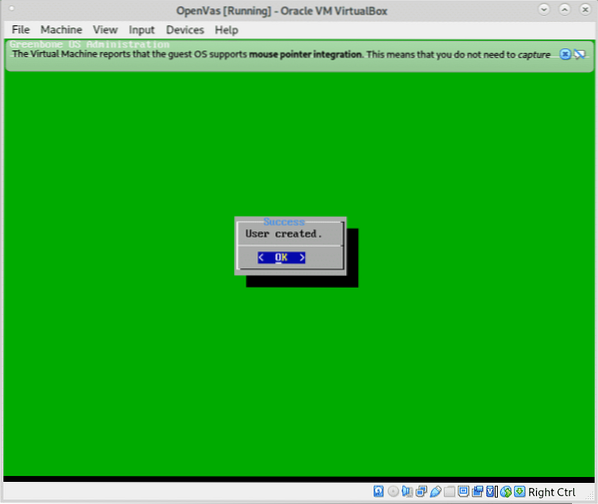

Aperte OK na confirmação da criação do usuário:

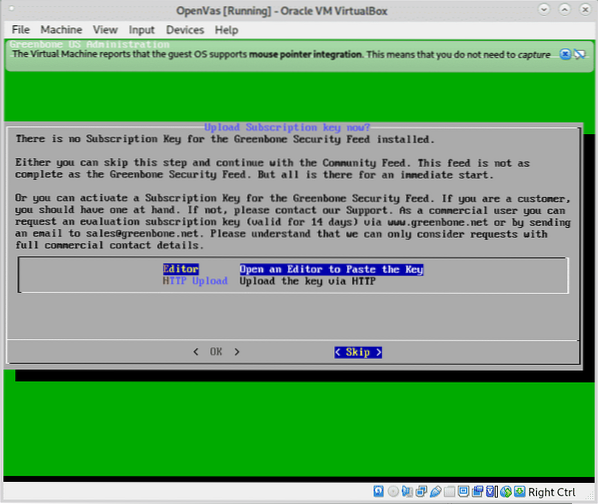

Você pode pular a chave de assinatura por enquanto, pressione em Pular continuar.

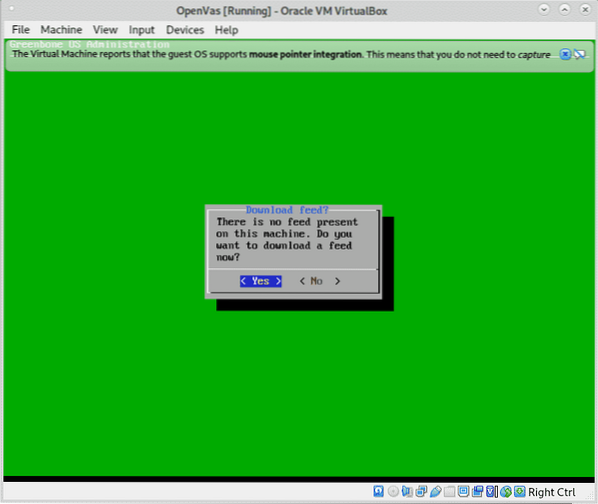

Para baixar o feed, pressione SIM como mostrado abaixo.

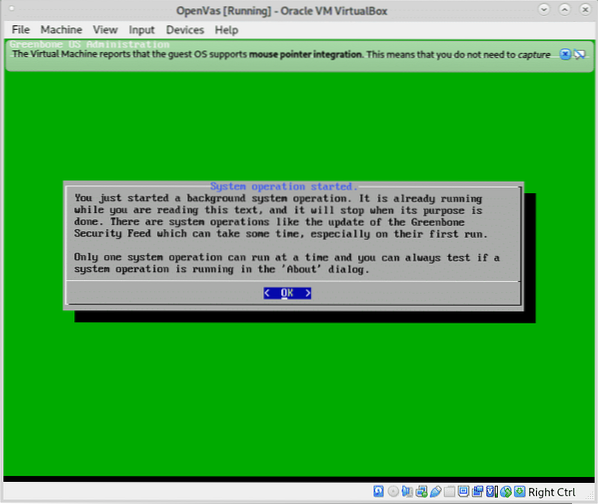

Quando informado sobre a tarefa em segundo plano em execução, pressione OK.

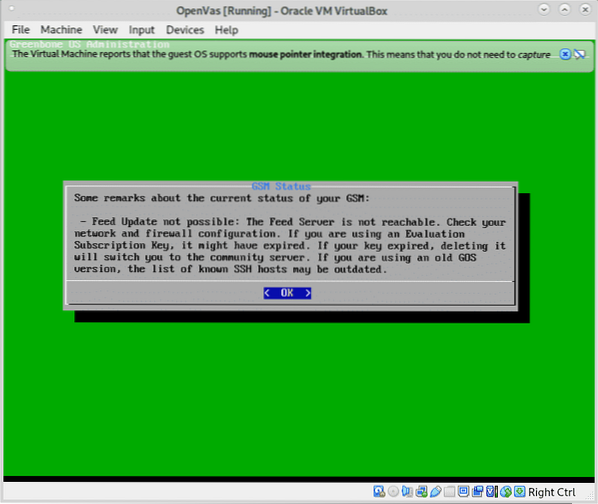

Após uma breve verificação, você verá a tela a seguir, pressione OK para encerrar e acessar a interface da web:

Você verá a próxima tela, se você não se lembra do seu endereço de acesso web, você pode verificá-lo na última opção do menu Cerca de.

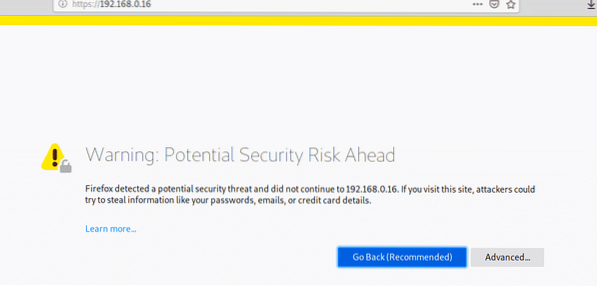

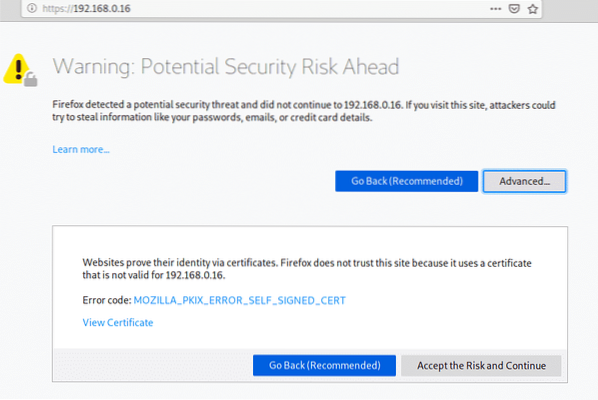

Ao acessar com chave SSL você será bem-vindo pelo aviso SSL, quase em todos os navegadores o alerta é semelhante, no Firefox como no meu caso clique em Avançado.

Em seguida, pressione “Aceite o risco e continue”

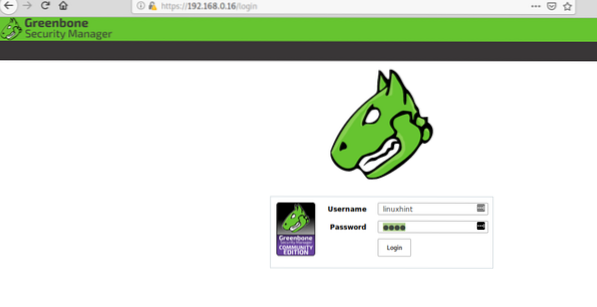

Faça login no GSM usando o usuário e a senha que você definiu ao criar o usuário da interface da web:

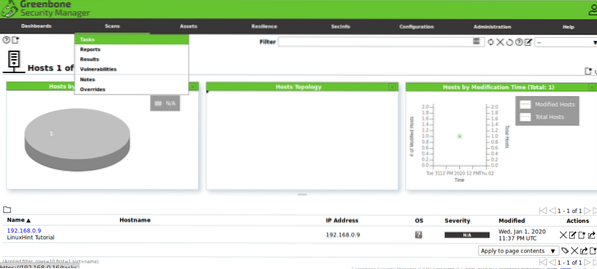

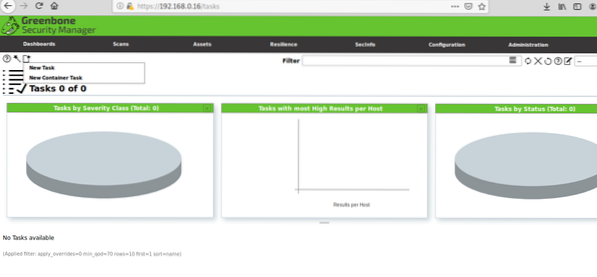

Uma vez dentro, no menu principal pressione Scans e então em Tarefas.

Clique no ícone e em “Nova tarefa”.

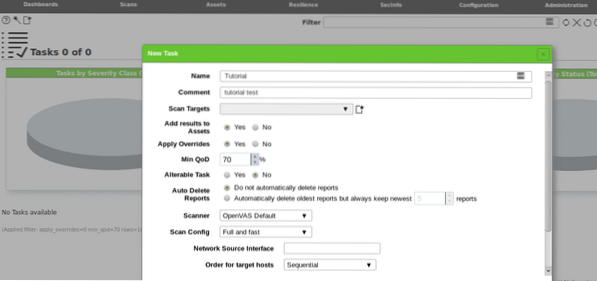

Preencha todas as informações necessárias, em Scan Targets clique novamente no ícone:

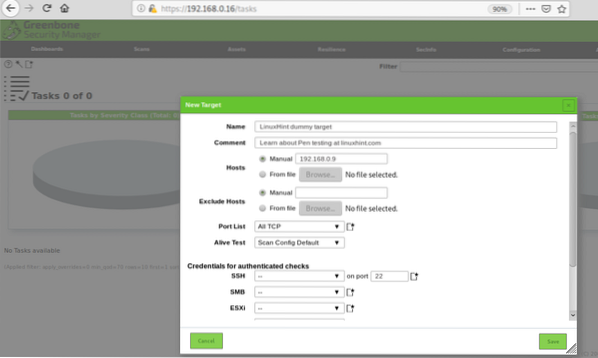

Ao clicar em uma nova janela irá solicitar informações sobre o destino, você pode definir um único host por IP ou nome de domínio, você também pode importar destinos de arquivos, uma vez preenchidos todos os campos solicitados pressione Salve .

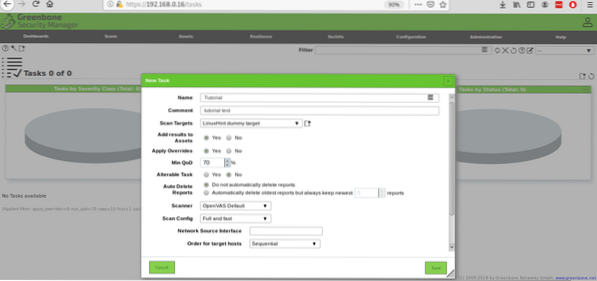

Então aperte Salve novamente

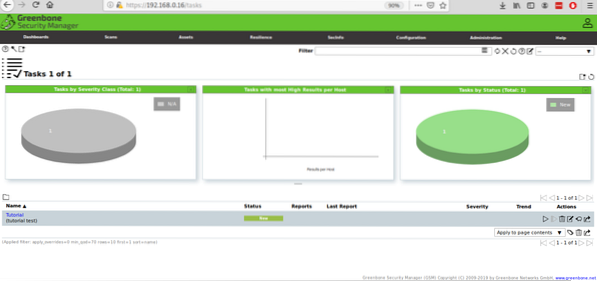

Depois de definido, você pode ver sua tarefa criada com um botão PLAY para iniciar a varredura de teste de penetração:

Se você pressionar o botão Play, o status mudará para “Requeridos":

Então começará a mostrar o progresso:

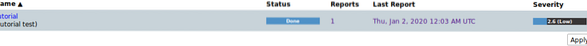

Quando terminar, você verá o status Feito, clique no status.

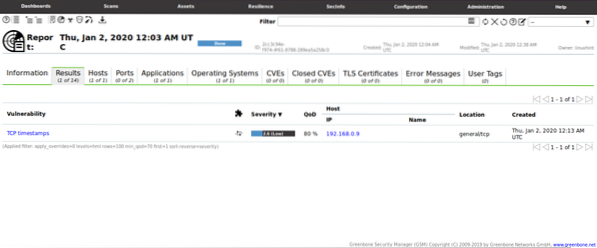

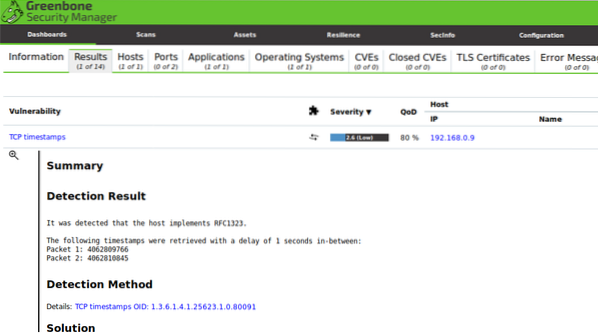

Uma vez dentro, você pode clicar em Resultados para ver uma tela semelhante a esta abaixo:

Neste caso, o GSM encontrou uma vulnerabilidade leve sem importância:

Esta varredura foi lançada em um desktop Debian recentemente instalado e atualizado sem serviços. Se você estiver interessado em práticas de teste de penetração, você pode obter Metasploitable ambiente de teste virtual de segurança cheio de vulnerabilidades prontas para serem detectadas e exploradas.

Espero que você tenha encontrado este breve artigo sobre O que é teste de penetração de rede útil, obrigado por ler isso.

Phenquestions

Phenquestions