Autópsia

Eu considero o Autopsy, que vem por padrão no CAINE e Kali Linux, a primeira ferramenta a ser introduzida na área forense devido a sua interface gráfica e intuitiva para gerenciar ferramentas de computação forense. A autópsia otimiza o processo usando vários núcleos de processador durante a execução em segundo plano e pode dizer com antecedência se o processo levará a um resultado positivo. A autópsia também pode ser usada como interface gráfica para diferentes ferramentas de linha de comando, oferece suporte a extensões para integração com ferramentas de terceiros, como o PhotoRec já apresentado no LinuxHint para melhorar e adicionar funções.

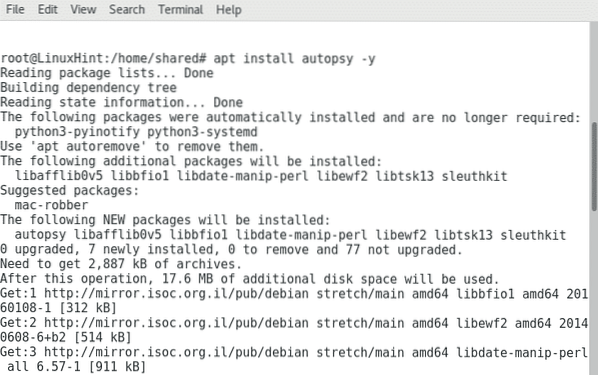

Como disse, ele vem por padrão no Kali, os usuários do Debian e do Ubuntu podem obter a Autopsy executando:

apt install autopsy -y

Site oficial: https: // www.sleuthkit.org / autopsy /

CAINE (Ambiente de Investigação Auxiliado por Computador)

CAINE é uma distribuição baseada em Ubuntu Linux projetada especificamente para computação forense, vem com Autopsy por padrão, criando um ambiente muito amigável para o usuário. CAINE é um ótimo assistente, como um sistema operacional, uma vez que aplica por padrão práticas forenses comuns, como proteger os dispositivos de armazenamento de serem corrompidos ou sobrescritos durante o processo forense.

CAINE é uma distribuição Linux atualizada altamente recomendada para começar com computação forense.

Site oficial: https: // www.caine-live.internet/

P0f

P0f é um analisador para a interação entre diferentes dispositivos através de rede. O P0f é capaz de identificar o SO e o software utilizado por diferentes dispositivos conectados em modo passivo, ao invés de enviar pacotes para analisar a resposta P0f apenas captura pacotes para análise posterior, por isso pode levar a melhores resultados do que o Nmap na impressão digital. Os usos práticos de P0f podem incluir a detecção de um invasor durante uma sessão de pentesting em andamento, vigilância de rede e informações adicionais sobre conexões para configurar medidas de segurança adequadas. P0f não foi atualizado por um longo tempo e voltou como P03 com suporte para SO e software modernos. Em um artigo futuro, rastrearemos os invasores usando diferentes ferramentas, incluindo P0f.

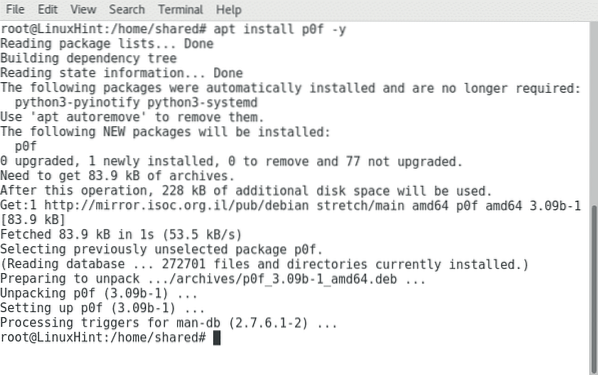

Os usuários do Debian e do Ubuntu podem instalar o P0f executando:

apt install p0f -y

Site oficial: http: // lcamtuf.coredump.cx / p0f3 /

Dumpzilla

Durante uma investigação criminal, a análise da atividade de navegação está entre as primeiras etapas do protocolo. Como dito acima, a autópsia nos permite habilitar extensões para pesquisar a atividade de navegação do usuário. Dumpzilla é uma ferramenta focada especificamente na recuperação de dados de navegação de navegadores Mozilla Firefox ou derivados como Iceweasel ou Seamonkey. O Dumpzilla pode nos fornecer muitas informações valiosas, como nomes de usuário, senhas, histórico de navegação e qualquer informação armazenada em cookies ou preferências do usuário. Apesar de ser muito específico, é recomendado executar o Dumpzilla contra um alvo com o Firefox, apesar de não ter sido atualizado nos últimos dois anos.

O Dumpzilla não está incluído nos repositórios padrão, você pode obtê-lo em: https: // github.com / Busindre / dumpzilla

Site oficial: https: // www.Dumpzilla.org

Volatilidade

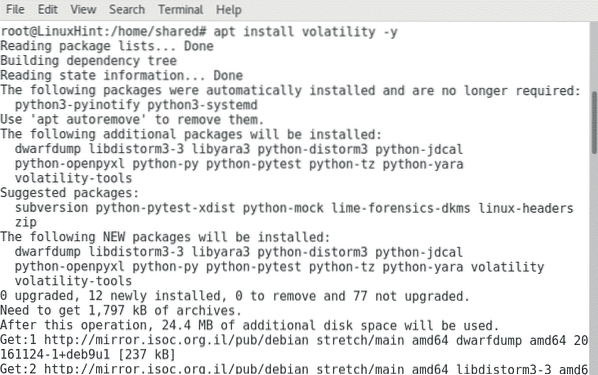

A volatilidade nos permite investigar a RAM ativa de um dispositivo, o que significa informações que não foram armazenadas no disco rígido, mas deixaram artefatos ou traços na RAM ativa. Esta ferramenta, que vem por padrão tanto no CAINE quanto no Kali Linux, pode nos levar a informações úteis após um incidente em um dispositivo, como quais processos estavam em execução, ou estão em execução, durante um evento. Para instalar a volatilidade no Debian, você pode executar

apt install volatility -y

Site oficial: https: // www.base de volatilidade.org /

Chkrootkit

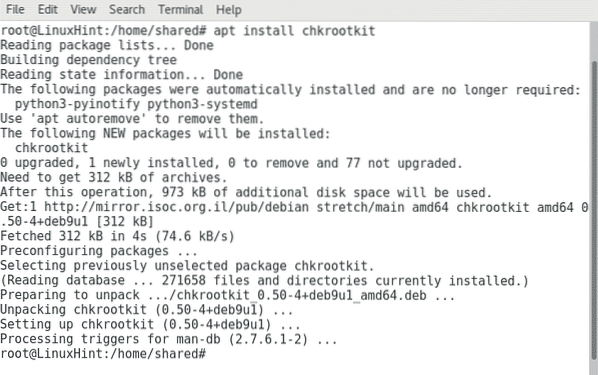

Um RootKit é um software malicioso instalado local ou remotamente em um dispositivo para conceder acesso ilegítimo a um invasor, podemos fazer uma comparação grotesca entre rootKits e servidores de trojan, apesar das pequenas diferenças (RootKIts incluem funções adicionais). Os RootKits podem modificar os arquivos do sistema e remover vestígios de intrusões ilegítimas. É aqui que o ChkRooKit analisa os binários em busca de modificações, registros e outros rastros que podem ser removidos por um intruso. No Debian, você pode obter o chkrootkit executando:

apt install chkrootkit -y

Site oficial: http: // www.chkrootkit.org /

Espero que você tenha achado este artigo útil para perceber que a computação forense não está restrita a gurus de TI, qualquer pessoa pode realizar a computação forense facilmente com as ferramentas mencionadas acima. Continue seguindo LinuxHint para obter mais dicas e atualizações no Linux.

Phenquestions

Phenquestions