Nmap é muito útil. Algumas das características do Nmap são:

- O Nmap é poderoso e pode ser usado para escanear redes vastas e enormes de várias máquinas

- O Nmap é portátil de uma forma que suporta vários sistemas operacionais como FreeBSD, Windows, Mac OS X, NetBSD, Linux e muitos mais

- O Nmap pode suportar muitas técnicas de mapeamento de rede que incluem detecção de SO, um mecanismo de varredura de porta e detecção de versão. Portanto, é flexível

- O Nmap é fácil de usar, pois inclui o recurso mais aprimorado e pode começar simplesmente mencionando o “host de destino nmap -v-A”. Ele cobre a GUI e a interface de linha de comando

- O Nmap é muito popular, pois pode ser baixado por centenas a milhares de pessoas todos os dias porque está disponível em uma variedade de sistemas operacionais, como Redhat Linux, Gentoo e Debian Linux, etc.

O principal objetivo do Nmap é tornar a Internet segura para os usuários. Também está disponível gratuitamente. No pacote Nmap, algumas ferramentas importantes estão envolvidas que são uping, ncat, nmap e ndiff. Neste artigo, começaremos fazendo a varredura básica em um alvo.

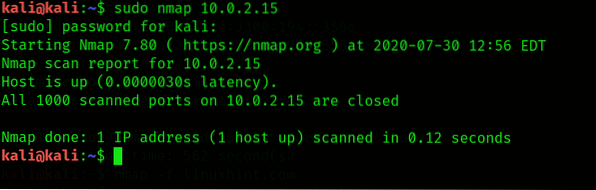

Na primeira etapa, abra um novo terminal e escreva a seguinte sintaxe: nmap

Ao perceber a saída, o Nmap pode reconhecer as portas abertas, como se elas são UDP ou TCP, também pode pesquisar por endereços IP e determinar o protocolo da camada de aplicação. Para melhor explorar as ameaças, é essencial identificar os diversos serviços e as portas abertas do alvo.

Usando o Nmap, realizando uma varredura furtiva

Em uma porta aberta, inicialmente, o Nmap cria um handshake TCP de três vias. Assim que o handshake é estabelecido, todas as mensagens são trocadas. Ao desenvolver tal sistema, nos tornaremos conhecidos do alvo. Portanto, uma varredura furtiva é realizada durante o uso do Nmap. Não criará um handshake TCP completo. Neste processo, em primeiro lugar, o alvo é enganado pelo dispositivo invasor quando um pacote TCP SYN é enviado para a porta específica se ela estiver aberta. Na segunda etapa, o pacote é enviado de volta ao dispositivo invasor. Por fim, o pacote TCP RST é enviado pelo invasor para redefinir a conexão no destino.

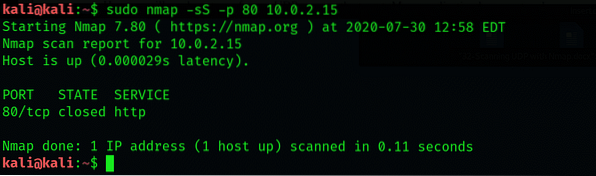

Vejamos um exemplo em que examinaremos a porta 80 na VM Metasploitable com Nmap usando a varredura furtiva. O operador -s é usado para varredura furtiva, o operador -p é usado para fazer a varredura de uma porta específica. O seguinte comando nmap é executado:

$ sudo nmap -sS, -p 80 10.0.2.15

Usando o Nmap, escaneando as portas UDP

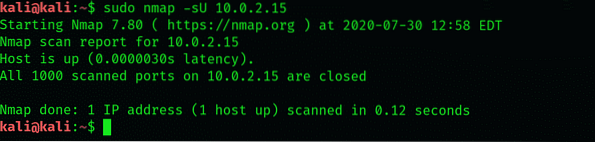

Aqui, veremos como realizar uma varredura UDP no alvo. Muitos protocolos da camada de aplicação têm UDP como protocolo de transporte. O operador -sU é usado para realizar a varredura da porta UDP em um alvo específico. Isso pode ser feito usando a seguinte sintaxe:

$ sudo nmap -sU 10.0.2.15

Evasão de detecção usando Nmap

Os endereços IP são incluídos no cabeçalho do pacote quando um pacote é enviado de um dispositivo para outro. Da mesma forma, os endereços IP de origem são incluídos em todos os pacotes durante a realização da varredura de rede no destino. O Nmap também usa iscas que enganam o alvo de uma forma que parece surgir de endereços IP de várias fontes em vez de um único. Para chamarizes, o operador -D é usado junto com os endereços IP aleatórios.

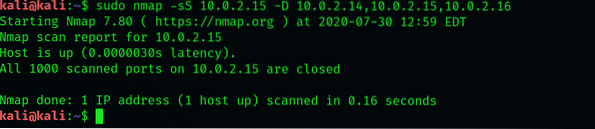

Aqui vamos dar um exemplo. Suponha que queremos digitalizar os 10.10.10.100 endereço IP, então definiremos três iscas como 10.10.10.14, 10.10.10.15, 10.10.10.19. Para isso, utiliza-se o seguinte comando:

$ sudo nmap -sS 10.0.2.15 -D 10.0.2.14, 10.0.2.15, 10.0.2.16

A partir da saída acima, notamos que os pacotes têm iscas e os endereços IP de origem são usados durante a varredura de porta no destino.

Evasão de firewalls usando Nmap

Muitas organizações ou empresas contêm o software de firewall em sua infraestrutura de rede. Os firewalls vão parar a varredura de rede, o que se tornará um desafio para os testadores de penetração. Vários operadores são usados no Nmap para a evasão do firewall:

-f (para fragmentar os pacotes)

-mtu (usado para especificar a unidade de transmissão máxima personalizada)

-D RND: (10 para criar os dez chamarizes aleatórios)

-source-port (usado para falsificar a porta de origem)

Conclusão:

Neste artigo, mostrei como realizar uma varredura UDP usando a ferramenta Nmap no Kali Linux 2020. Também expliquei todos os detalhes e palavras-chave necessárias usadas na ferramenta Nmap.

Phenquestions

Phenquestions