REMnux

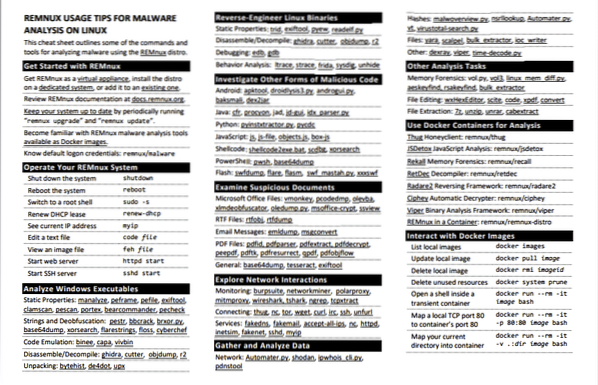

A desmontagem de um malware de computador para estudar seu comportamento e entender o que ele realmente faz é chamada Engenharia reversa de malware. Para determinar se um arquivo executável contém malware ou se é apenas um executável comum, ou para saber o que um arquivo executável realmente faz e o impacto que tem no sistema, existe uma distribuição especial do Linux chamada REMnux. REMnux é uma distribuição leve, baseada no Ubuntu, equipada com todas as ferramentas e scripts necessários para realizar uma análise detalhada de malware em um determinado arquivo ou executável de software. REMnux está equipado com ferramentas gratuitas e de código aberto que podem ser usadas para examinar todos os tipos de arquivos, incluindo executáveis. Algumas ferramentas em REMnux pode até ser usado para examinar código JavaScript obscuro ou ofuscado e programas Flash.

Instalação

REMnux pode ser executado em qualquer distribuição baseada em Linux ou em uma caixa virtual com o Linux como sistema operacional host. A primeira etapa é baixar o REMnux distribuição a partir de seu site oficial, o que pode ser feito digitando o seguinte comando:

[email protegido]: ~ $ wget https: // REMnux.org / remnux-cliCertifique-se de verificar se é o mesmo arquivo que você deseja, comparando a assinatura SHA1. A assinatura SHA1 pode ser produzida usando o seguinte comando:

[email protegido]: ~ $ sha256sum remnux-cliEm seguida, mova-o para outro diretório chamado “Remnux” e dar a ele permissões executáveis usando “Chmod + x.” Agora, execute o seguinte comando para iniciar o processo de instalação:

[email protegido]: ~ $ mkdir remnux[email protegido]: ~ $ cd remnux

[email protegido]: ~ $ mv… / remux-cli ./

[email protegido]: ~ $ chmod + x remnux-cli

// Instalar Remnux

[email protegido]: ~ $ sudo install remnux

Reinicie o seu sistema, e você será capaz de usar o recém-instalado REMnux distro contendo todas as ferramentas disponíveis para o procedimento de engenharia reversa.

Outra coisa útil sobre REMnux é que você pode usar imagens docker de populares REMnux ferramentas para realizar uma tarefa específica em vez de instalar toda a distribuição. Por exemplo, o RetDec ferramenta é usada para desmontar o código de máquina e recebe entrada em vários formatos de arquivo, como arquivos exe de 32 bits / 62 bits, arquivos elf, etc. Rekall é outra ótima ferramenta que contém uma imagem docker que pode ser usada para realizar algumas tarefas úteis, como extrair dados da memória e recuperar dados importantes. Para examinar um JavaScript pouco claro, uma ferramenta chamada JSdetox também pode ser usado. As imagens do Docker dessas ferramentas estão presentes no REMnux repositório no Docker Hub.

Análise de Malware

-

Entropia

Verificar a imprevisibilidade de um fluxo de dados é chamado Entropia. Um fluxo consistente de bytes de dados, por exemplo, todos zeros ou todos, tem 0 Entropia. Por outro lado, se os dados forem criptografados ou consistirem em bits alternativos, eles terão um valor de entropia maior. Um pacote de dados bem criptografado tem um valor de entropia mais alto do que um pacote normal de dados porque os valores de bits em pacotes criptografados são imprevisíveis e mudam mais rapidamente. A entropia tem um valor mínimo de 0 e um valor máximo de 8. O principal uso do Entropy na análise de malware é encontrar malware em arquivos executáveis. Se um executável contém um malware malicioso, na maioria das vezes, ele é criptografado totalmente para que o AntiVirus não possa investigar seu conteúdo. O nível de entropia desse tipo de arquivo é muito alto, se comparado a um arquivo normal, que enviará um sinal ao investigador sobre algo suspeito no conteúdo de um arquivo. Um alto valor de entropia significa um alto embaralhamento do fluxo de dados, o que é uma indicação clara de algo suspeito.

-

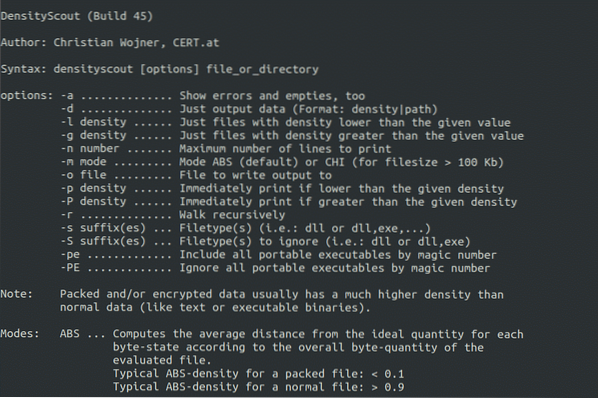

Density Scout

Esta ferramenta útil foi criada com um único propósito: encontrar malware em um sistema. Normalmente, o que os invasores fazem é embrulhar o malware em dados codificados (ou codificá-los / criptografá-los) para que não possam ser detectados pelo software antivírus. O Density Scout verifica o caminho do sistema de arquivos especificado e imprime os valores de entropia de cada arquivo em cada caminho (começando do mais alto para o mais baixo). Um valor alto tornará o investigador suspeito e ele investigará mais o arquivo. Esta ferramenta está disponível para sistemas operacionais Linux, Windows e Mac. O Density Scout também possui um menu de ajuda mostrando uma variedade de opções fornecidas, com a seguinte sintaxe:

ubuntu @ ubuntu: ~ densityscout --h

-

ByteHist

ByteHist é uma ferramenta muito útil para gerar um gráfico ou histograma de acordo com o nível de embaralhamento de dados (entropia) de arquivos diferentes. Facilita ainda mais o trabalho de um investigador, pois esta ferramenta até faz histogramas das subseções de um arquivo executável. Isso significa que agora, o investigador pode facilmente se concentrar na parte onde ocorre a suspeita, apenas olhando para o histograma. O histograma de um arquivo de aparência normal seria completamente diferente de um malicioso.

Detecção de anomalia

Os malwares podem ser empacotados normalmente usando diferentes utilitários, como UPX. Esses utilitários modificam os cabeçalhos dos arquivos executáveis. Quando alguém tenta abrir esses arquivos usando um depurador, os cabeçalhos modificados travam o depurador para que os investigadores não possam examiná-los. Para estes casos, Detecção de anomalias ferramentas são usadas.

-

Scanner PE (executáveis portáteis)

PE Scanner é um script útil escrito em Python que é usado para detectar entradas TLS suspeitas, carimbos de data / hora inválidos, seções com níveis de entropia suspeitos, seções com tamanhos brutos de comprimento zero e os malwares empacotados em arquivos exe, entre outras funções.

-

Exe Scan

Outra ótima ferramenta para verificar arquivos exe ou dll em busca de um comportamento estranho é a verificação de EXE. Este utilitário verifica o campo de cabeçalho dos executáveis em busca de níveis de entropia suspeitos, seções com tamanhos brutos de comprimento zero, diferenças de checksum e todos os outros tipos de comportamento não regular de arquivos. O EXE Scan possui ótimos recursos, gerando relatório detalhado e automatizando as tarefas, o que economiza muito tempo.

Cordas Ofuscadas

Os invasores podem usar um mudando método para ofuscar as strings em arquivos executáveis maliciosos. Existem certos tipos de codificação que podem ser usados para ofuscação. Por exemplo, PODRIDÃO a codificação é usada para girar todos os caracteres (alfabetos menores e maiúsculas) por um certo número de posições. XOR a codificação usa uma chave secreta ou senha (constante) para codificar ou executar um XOR em um arquivo. ROL codifica os bytes de um arquivo girando-os após um certo número de bits. Existem várias ferramentas para extrair essas strings confusas de um determinado arquivo.

-

XORsearch

XORsearch é usado para procurar conteúdos em um arquivo que são codificados usando Algoritmos ROT, XOR e ROL. Isso causará força bruta em todos os valores-chave de um byte. Para valores mais longos, este utilitário levará muito tempo, por isso você deve especificar a string que está procurando. Algumas strings úteis que geralmente são encontradas em malware são “http”(Na maioria das vezes, os URLs estão ocultos no código de malware), "Este programa" (o cabeçalho do arquivo é modificado escrevendo "Este programa não pode ser executado no DOS" em muitos casos). Depois de encontrar uma chave, todos os bytes podem ser decodificados usando-a. A sintaxe XORsearch é a seguinte:

ubuntu @ ubuntu: ~ xorsearch -s-

brutexor

Depois de encontrar as chaves usando programas como xor search, xor strings, etc., pode-se usar uma ótima ferramenta chamada brutexor para aplicar força bruta a qualquer arquivo para strings sem especificar uma dada string. Ao usar o -f opção, todo o arquivo pode ser selecionado. Um arquivo pode ser submetido a força bruta primeiro e as strings extraídas são copiadas em outro arquivo. Então, depois de olhar para as strings extraídas, pode-se encontrar a chave, e agora, usando esta chave, todas as strings codificadas usando aquela chave particular podem ser extraídas.

ubuntu @ ubuntu: ~ brutexor.pyubuntu @ ubuntu: ~ brutexor.py -f -k

Extração de artefatos e dados valiosos (excluídos)

Para analisar imagens de disco e discos rígidos e extrair artefatos e dados valiosos deles usando várias ferramentas como Bisturi, Em primeiro lugar, etc., deve-se primeiro criar uma imagem bit a bit deles para que nenhum dado seja perdido. Para criar essas cópias de imagem, existem várias ferramentas disponíveis.

-

dd

dd é usado para fazer uma imagem forense de uma unidade. Esta ferramenta também fornece uma verificação de integridade, permitindo a comparação dos hashes de uma imagem com a unidade de disco original. A ferramenta dd pode ser usada da seguinte forma:

ubuntu @ ubuntu: ~ dd if =if = Unidade de origem (por exemplo, / dev / sda)

de = local de destino

bs = tamanho do bloco (o número de bytes a serem copiados por vez)

-

dcfldd

dcfldd é outra ferramenta usada para imagens de disco. Esta ferramenta é como uma versão atualizada do utilitário dd. Ele oferece mais opções do que o dd, como hash no momento da imagem. Você pode explorar as opções de dcfldd usando o seguinte comando:

ubuntu @ ubuntu: ~ dcfldd -hUso: dcfldd [OPÇÃO]…

bs = BYTES force ibs = BYTES e obs = BYTES

conv = KEYWORDS converter o arquivo de acordo com a lista de palavras-chave separadas por vírgulas

contagem = BLOCOS copiar apenas blocos de entrada BLOCOS

ibs = BYTES lêem bytes de BYTES por vez

if = FILE lido de FILE em vez de stdin

obs = BYTES gravam bytes de BYTES por vez

de = FILE grava em FILE em vez de stdout

NOTA: of = FILE pode ser usado várias vezes para escrever

saída para vários arquivos simultaneamente

de: = COMMAND exec e grava a saída para processar COMMAND

pular = BLOCOS pular BLOCOS blocos de tamanho ibs no início da entrada

pattern = HEX usa o padrão binário especificado como entrada

textpattern = TEXT usa a repetição de TEXT como entrada

errlog = FILE envia mensagens de erro para FILE assim como para stderr

hash = NAME md5, sha1, sha256, sha384 ou sha512

o algoritmo padrão é md5. Para selecionar vários

algoritmos para executar simultaneamente inserir os nomes

em uma lista separada por vírgulas

hashlog = FILE envia saída de hash MD5 para FILE em vez de stderr

se você estiver usando vários algoritmos de hash,

pode enviar cada um para um arquivo separado usando o

convenção ALGORITHMlog = FILE, por exemplo

md5log = FILE1, sha1log = FILE2, etc.

hashlog: = COMMAND exec e grava hashlog para processar COMMAND

ALGORITHMlog: = COMMAND também funciona da mesma maneira

hashconv = [antes | depois] execute o hash antes ou depois das conversões

hash format = FORMAT exibir cada hashwindow de acordo com FORMAT

a minilinguagem de formato hash é descrita abaixo

formato totalhash = FORMAT exibir o valor hash total de acordo com FORMAT

status = [on | off] exibir uma mensagem de status contínua no stderr

o estado padrão é "ligado"

statusinterval = N atualiza a mensagem de status a cada N blocos

o valor padrão é 256

vf = FILE verifique se FILE corresponde à entrada especificada

verifylog = FILE enviar resultados de verificação para FILE em vez de stderr

verifylog: = COMMAND exec e grava os resultados da verificação para processar COMMAND

--ajude a exibir esta ajuda e saia

--versão saída informação da versão e saída

-

Em primeiro lugar

O primeiro é usado para extrair dados de um arquivo de imagem usando uma técnica conhecida como escultura de arquivo. O foco principal da escultura de arquivo é a criação de dados usando cabeçalhos e rodapés. Seu arquivo de configuração contém vários cabeçalhos, que podem ser editados pelo usuário. Em primeiro lugar extrai os cabeçalhos e os compara aos do arquivo de configuração. Se corresponder, será exibido.

-

Bisturi

Scalpel é outra ferramenta usada para recuperação e extração de dados e é comparativamente mais rápido que o Foremost. O Scalpel examina a área de armazenamento de dados bloqueada e começa a recuperar os arquivos excluídos. Antes de usar esta ferramenta, a linha de tipos de arquivo deve ser descomentada removendo # da linha desejada. O Scalpel está disponível para os sistemas operacionais Windows e Linux e é considerado muito útil em investigações forenses.

-

Extrator a granel

Bulk Extractor é usado para extrair recursos, como endereços de e-mail, números de cartão de crédito, URLs, etc. Esta ferramenta contém muitas funções que dão enorme velocidade às tarefas. Para descompactar arquivos parcialmente corrompidos, Bulk Extractor é usado. Ele pode recuperar arquivos como jpgs, pdfs, documentos do Word, etc. Outra característica desta ferramenta é que ela cria histogramas e gráficos de tipos de arquivos recuperados, tornando muito mais fácil para os investigadores olharem os locais ou documentos desejados.

Analisando PDFs

Ter um sistema de computador totalmente corrigido e o antivírus mais recente não significa necessariamente que o sistema é seguro. O código malicioso pode entrar no sistema de qualquer lugar, incluindo PDFs, documentos maliciosos, etc. Um arquivo pdf geralmente consiste em um cabeçalho, objetos, uma tabela de referência cruzada (para encontrar artigos) e um trailer. “/ OpenAction” e “/ AA” (ação adicional) garante que o conteúdo ou atividade seja executado naturalmente. “/ Nomes,” “/ AcroForm,” e "/Açao" pode igualmente indicar e despachar conteúdos ou atividades. “/ JavaScript” indica que o JavaScript deve ser executado. "/Vamos para*" muda a visão para uma meta predefinida dentro do PDF ou em outro registro de PDF. "/Lançar" despacha um programa ou abre um arquivo. “/ URI” obtém um ativo por seu URL. "/Enviar formulário" e “/ GoToR” pode enviar informações para o URL. “/ RichMedia” pode ser usado para instalar o Flash em PDF. “/ ObjStm” pode envolver objetos dentro de um Fluxo de Objetos. Esteja ciente da confusão com códigos hexadecimais, por exemplo, “/ JavaScript” contra “/ J # 61vaScript.” Os arquivos PDF podem ser investigados usando várias ferramentas para determinar se eles contêm JavaScript malicioso ou código de shell.

-

pdfid.py

pdfid.py é um script Python usado para obter informações sobre um PDF e seus cabeçalhos. Vamos dar uma olhada em como analisar casualmente um PDF usando pdfid:

ubuntu @ ubuntu: ~ python pdfid.py malicioso.pdfPDFiD 0.2.1 / home / ubuntu / Desktop / malicioso.pdf

Cabeçalho PDF:% PDF-1.7

obj 215

endobj 215

stream 12

endstream 12

xref 2

trailer 2

startxref 2

/Página 1

/ Encrypt 0

/ ObjStm 2

/ JS 0

/ JavaScript 2

/ AA 0

/ OpenAction 0

/ AcroForm 0

/ JBIG2Decode 0

/ RichMedia 0

/ Launch 0

/ EmbeddedFile 0

/ XFA 0

/ Cores> 2 ^ 24 0

Aqui, você pode ver que um código JavaScript está presente dentro do arquivo PDF, que é mais frequentemente usado para explorar o Adobe Reader.

-

peepdf

peepdf contém tudo o que é necessário para a análise de arquivos PDF. Esta ferramenta dá ao investigador uma visão de codificação e decodificação de streams, edição de metadados, shellcode, execução de shellcodes e JavaScript malicioso. Peepdf tem assinaturas para muitas vulnerabilidades. Ao executá-lo com um arquivo pdf malicioso, o peepdf irá expor qualquer vulnerabilidade conhecida. Peepdf é um script Python e fornece uma variedade de opções para analisar um PDF. Peepdf também é usado por programadores maliciosos para empacotar um PDF com JavaScript malicioso, executado ao abrir o arquivo PDF. Análise de código shell, extração de conteúdo malicioso, extração de versões antigas de documentos, modificação de objeto e modificação de filtro são apenas alguns dos diversos recursos desta ferramenta.

ubuntu @ ubuntu: ~ python peepdf.py malicioso.pdfArquivo: malicioso.pdf

MD5: 5b92c62181d238f4e94d98bd9cf0da8d

SHA1: 3c81d17f8c6fc0d5d18a3a1c110700a9c8076e90

SHA256: 2f2f159d1dc119dcf548a4cb94160f8c51372a9385ee60dc29e77ac9b5f34059

Tamanho: 263069 bytes

Versão 1.7

Binário: Verdadeiro

Linearizado: Falso

Criptografado: Falso

Atualizações: 1

Objetos: 1038

Streams: 12

URIs: 156

Comentários: 0

Erros: 2

Streams (12): [4, 204, 705, 1022, 1023, 1027, 1029, 1031, 1032, 1033, 1036, 1038]

Streams Xref (1): [1038]

Fluxos de objetos (2): [204, 705]

Codificado (11): [4, 204, 705, 1022, 1023, 1027, 1029, 1031, 1032, 1033, 1038]

Objetos com URIs (156): [11, 12, 13, 14, 15, 16, 24, 27, 28, 29, 30, 31, 32, 33,

34, 35, 36, 37, 38, 39, 40, 41, 42, 43, 44, 45, 46, 47, 48, 49, 50, 51, 52, 53,

54, 55, 56, 57, 58, 59, 60, 61, 62, 63, 64, 65, 66, 67, 68, 69, 70, 71, 72, 73,

74, 75, 76, 77, 78, 79, 80, 81, 82, 83, 84, 85, 86, 87, 88, 89, 90, 91, 92, 93,

94, 95, 96, 97, 98, 99, 100, 101, 102, 103, 104, 105, 106, 107, 108, 109, 110,

111, 112, 113, 114, 115, 116, 117, 118, 119, 120, 121, 122, 123, 124, 125, 126,

127, 128, 129, 130, 131, 132, 133, 134, 135, 136, 137, 138, 139, 140, 141, 142,

143, 144, 145, 146, 147, 148, 149, 150, 151, 152, 153, 154, 155, 156, 157, 158,

159, 160, 161, 162, 163, 164, 165, 166, 167, 168, 169, 170, 171, 172, 173, 174, 175]

Elementos suspeitos: / Nomes (1): [200]

Cuckoo Sandbox

Sandboxing é usado para verificar o comportamento de programas não testados ou não confiáveis em um ambiente seguro e realista. Depois de colocar um arquivo em Cuco Sandbox, em poucos minutos, esta ferramenta revelará todas as informações e comportamentos relevantes. Malwares são a principal arma de atacantes e Cuco é a melhor defesa que se pode ter. Hoje em dia, apenas saber que um malware entra em um sistema e removê-lo não é suficiente, e um bom analista de segurança deve analisar e observar o comportamento do programa para determinar o efeito sobre o sistema operacional, todo o seu contexto e seus principais alvos.

Instalação

O Cuckoo pode ser instalado nos sistemas operacionais Windows, Mac ou Linux baixando esta ferramenta no site oficial: https: // cuckoosandbox.org /

Para que o Cuckoo funcione sem problemas, é necessário instalar alguns módulos e bibliotecas Python. Isso pode ser feito usando os seguintes comandos:

ubuntu @ ubuntu: ~ sudo apt-get install python python-pippython-dev mongodb postgresql libpq-dev

Para que o Cuckoo mostre a saída que revela o comportamento do programa na rede, é necessário um farejador de pacotes como o tcpdump, que pode ser instalado usando o seguinte comando:

ubuntu @ ubuntu: ~ sudo apt-get install tcpdumpPara fornecer ao programador Python a funcionalidade SSL para implementar clientes e servidores, m2crypto pode ser usado:

ubuntu @ ubuntu: ~ sudo apt-get install m2cryptoUso

Cuckoo analisa uma variedade de tipos de arquivo, incluindo PDFs, documentos do Word, executáveis, etc. Com a versão mais recente, até sites podem ser analisados usando esta ferramenta. O Cuckoo também pode reduzir o tráfego da rede ou encaminhá-lo por meio de uma VPN. Esta ferramenta ainda descarta o tráfego de rede ou tráfego de rede habilitado para SSL, e isso pode ser analisado novamente. Scripts PHP, URLs, arquivos html, scripts visuais básicos, arquivos zip, dll e quase qualquer outro tipo de arquivo podem ser analisados usando o Cuckoo Sandbox.

Para usar o Cuco, você deve enviar uma amostra e, em seguida, analisar seu efeito e comportamento.

Para enviar arquivos binários, use o seguinte comando:

# cuco enviarPara enviar um URL, use o seguinte comando:

# cuco enviarPara configurar um tempo limite para análise, use o seguinte comando:

# cuckoo submit timeout = 60sPara definir uma propriedade superior para um determinado binário, use o seguinte comando:

# cuckoo submit --priority 5A sintaxe básica do Cuckoo é a seguinte:

# cuckoo submit --package exe --options arguments = dosometaskAssim que a análise for concluída, vários arquivos podem ser vistos no diretório “CWD / armazenamento / análise,” contendo os resultados da análise nas amostras fornecidas. Os arquivos presentes neste diretório incluem o seguinte:

- Análise.registro: Contém os resultados do processo durante o tempo de análise, como erros de execução, criação de arquivos, etc.

- Memória.jogar fora: Contém a análise de despejo de memória completa.

- Jogar fora.pcap: Contém o despejo de rede criado por tcpdump.

- Arquivos: Contém todos os arquivos nos quais o malware trabalhou ou afetou.

- Dump_sorted.pcap: Contém uma forma de despejo facilmente compreensível.arquivo pcap para procurar o fluxo TCP.

- Histórico: Contém todos os registros criados.

- Shots: Contém instantâneos da área de trabalho durante o processamento do malware ou durante o tempo em que o malware estava em execução no sistema Cuckoo.

- Tlsmaster.TXT: Contém segredos principais TLS capturados durante a execução do malware.

Conclusão

Existe uma percepção geral de que o Linux não contém vírus ou que a chance de obter malware neste sistema operacional é muito rara. Mais da metade dos servidores web são baseados em Linux ou Unix. Com tantos sistemas Linux servindo sites e outro tráfego de Internet, os invasores veem um grande vetor de ataque em malware para sistemas Linux. Portanto, mesmo o uso diário de mecanismos antivírus não seria suficiente. Para se defender contra ameaças de malware, existem muitas soluções antivírus e de segurança de endpoint disponíveis. Mas, para analisar um malware manualmente, REMnux e Cuckoo Sandbox são as melhores opções disponíveis. REMnux fornece uma ampla gama de ferramentas em um sistema de distribuição leve e fácil de instalar que seria ótimo para qualquer investigador forense na análise de arquivos maliciosos de todos os tipos para malwares. Algumas ferramentas muito úteis já estão descritas em detalhes, mas isso não é tudo que o REMnux possui, é apenas a ponta do iceberg. Algumas das ferramentas mais úteis no sistema de distribuição REMnux incluem o seguinte:

Para entender o comportamento de um programa suspeito, não confiável ou de terceiros, esta ferramenta deve ser executada em um ambiente seguro e realista, como Cuco Sandbox, para que o dano não possa ser feito ao sistema operacional host.

O uso de controles de rede e técnicas de fortalecimento do sistema fornece uma camada extra de segurança para o sistema. A resposta a incidentes ou técnicas de investigação forense digital também devem ser atualizadas regularmente para superar ameaças de malware ao seu sistema.

Phenquestions

Phenquestions