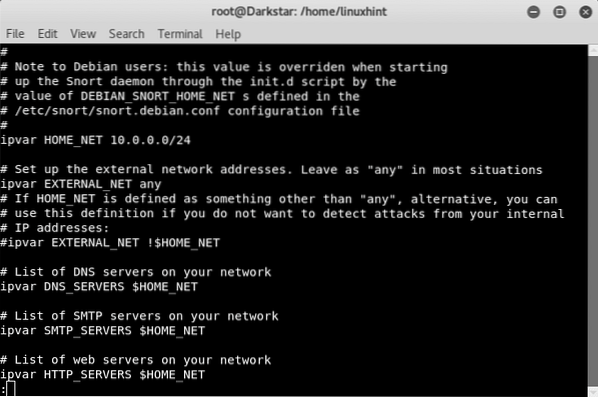

Para este tutorial, a rede que usaremos é: 10.0.0.0/24. Edite seu / etc / snort / snort.arquivo conf ee substitua “any” ao lado de $ HOME_NET pelas informações de sua rede, conforme mostrado na captura de tela de exemplo abaixo:

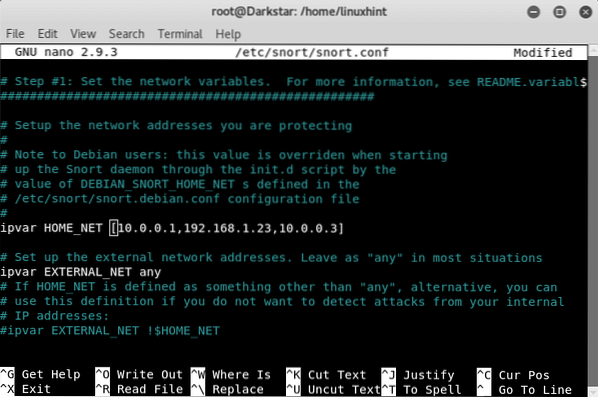

Como alternativa, você também pode definir endereços IP específicos para monitorar separados por vírgula entre [], conforme mostrado nesta captura de tela:

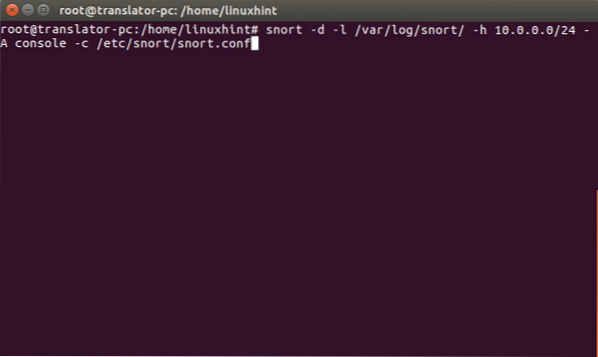

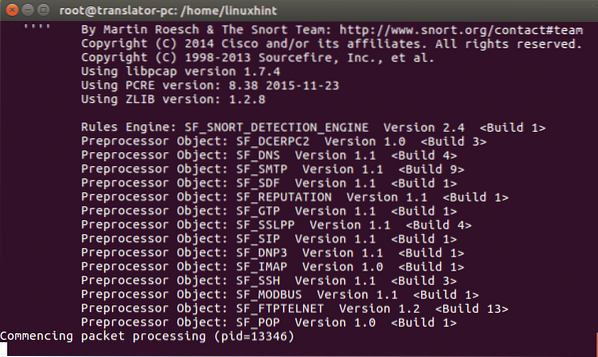

Agora vamos começar e executar este comando na linha de comando:

# snort -d -l / var / log / snort / -h 10.0.0.0/24 -A console -c / etc / snort / snort.confOnde:

d = diz ao snort para mostrar os dados

l = determina o diretório de logs

h = especifica a rede para monitorar

A = instrui o snort a imprimir alertas no console

c = especifica Snort o arquivo de configuração

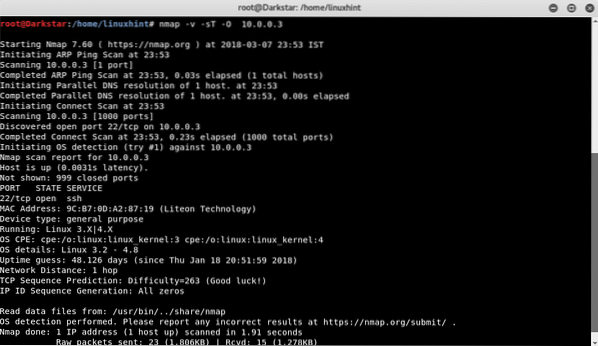

Vamos iniciar uma varredura rápida de um dispositivo diferente usando nmap:

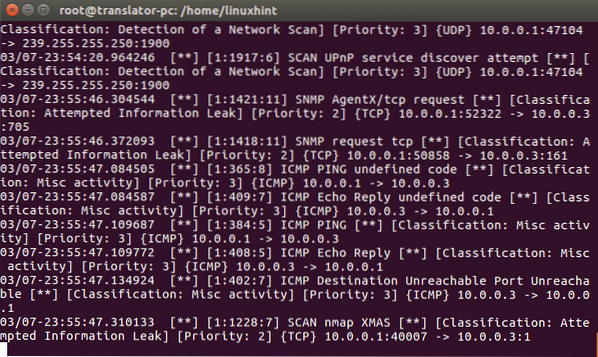

E vamos ver o que acontece no console do snort:

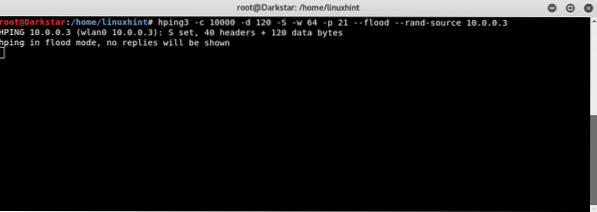

Snort detectou a varredura, agora, também de um dispositivo diferente, permite atacar com DoS usando hping3

# hping3 -c 10000 -d 120 -S -w 64 -p 21 --flood --rand-source 10.0.0.3

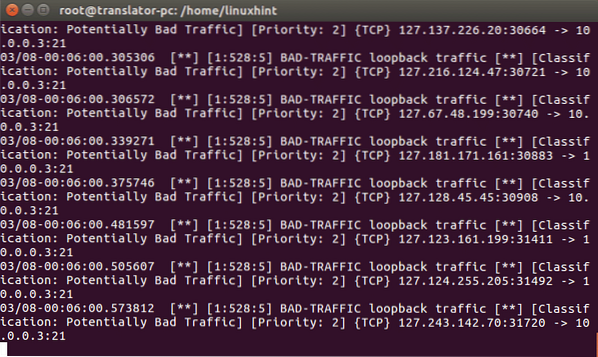

O dispositivo que exibe o Snort está detectando tráfego ruim, conforme mostrado aqui:

Como instruímos o Snort a salvar os logs, podemos lê-los executando:

# snort -rIntrodução às regras do Snort

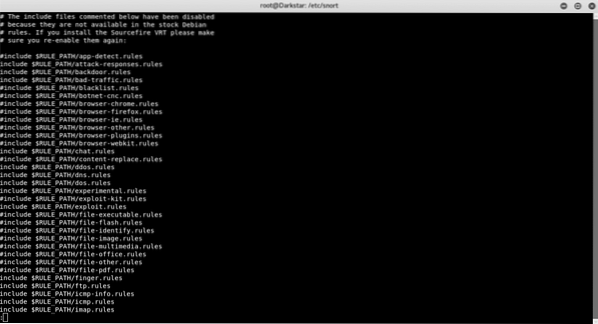

O modo NIDS do Snort funciona com base nas regras especificadas em / etc / snort / snort.arquivo conf.

Dentro do bufo.arquivo conf, podemos encontrar regras comentadas e não comentadas, como você pode ver abaixo:

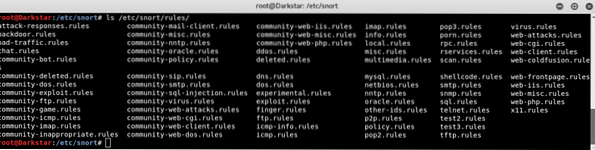

O caminho das regras normalmente é / etc / snort / rules, onde podemos encontrar os arquivos de regras:

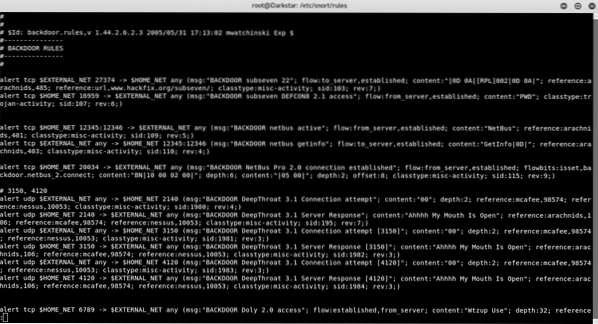

Vamos ver as regras contra backdoors:

Existem várias regras para evitar ataques backdoor, surpreendentemente, há uma regra contra o NetBus, um cavalo de tróia que se tornou popular algumas décadas atrás, vamos dar uma olhada nele e vou explicar suas partes e como funciona:

alert tcp $ HOME_NET 20034 -> $ EXTERNAL_NET any (msg: "BACKDOOR NetBus Pro 2.0 conexãoestabelecido "; fluxo: from_server, estabelecido;

flowbits: isset, backdoor.netbus_2.conectar; conteúdo: "BN | 10 00 02 00 |"; profundidade: 6; conteúdo: "|

05 00 | "; profundidade: 2; deslocamento: 8; tipo de classe: atividade diversa; sid: 115; rev: 9;)

Esta regra instrui o snort a alertar sobre conexões TCP na porta 20034 transmitindo para qualquer fonte em uma rede externa.

-> = especifica a direção do tráfego, neste caso de nossa rede protegida para uma externa

msg = Instrui o alerta a incluir uma mensagem específica ao exibir

contente = pesquisa por conteúdo específico dentro do pacote. Pode incluir texto se estiver entre ““ ou dados binários se estiver entre | |

profundidade = Intensidade de análise, na regra acima, vemos dois parâmetros diferentes para dois conteúdos diferentes

Deslocamento = diz ao Snort o byte inicial de cada pacote para começar a procurar pelo conteúdo

tipo de classe = diz que tipo de ataque o Snort está alertando

sid: 115 = identificador de regra

Criando nossa própria regra

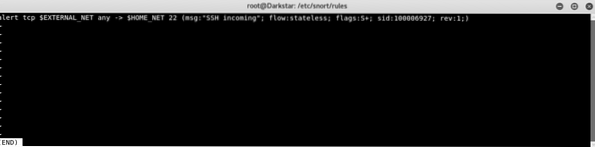

Agora vamos criar uma nova regra para notificar sobre conexões SSH de entrada. Abrir / etc / snort / rules / yourrule.as regras, e cole o seguinte texto:

alerta tcp $ EXTERNAL_NET any -> $ HOME_NET 22 (msg: "SSH entrando";fluxo: sem estado; sinalizadores: S +; sid: 100006927; rev: 1;)

Estamos dizendo ao Snort para alertar sobre qualquer conexão tcp de qualquer fonte externa para nossa porta ssh (neste caso a porta padrão), incluindo a mensagem de texto “SSH INCOMING”, onde stateless instrui o Snort a ignorar o estado da conexão.

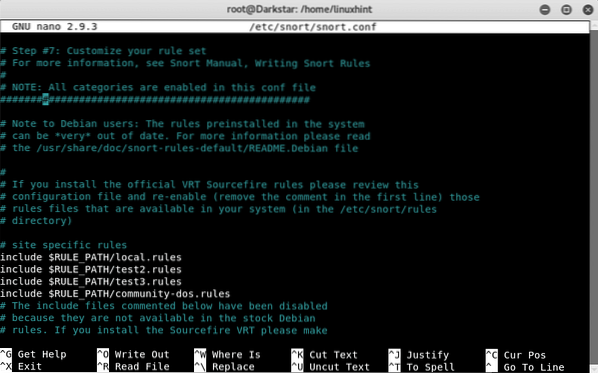

Agora, precisamos adicionar a regra que criamos ao nosso / etc / snort / snort.conf Arquivo. Abra o arquivo de configuração em um editor e pesquise # 7, que é a seção com regras. Adicione uma regra não comentada como na imagem acima, adicionando:

incluir $ RULE_PATH / sua regra.as regrasEm vez de “sua regra.regras ”, defina o seu nome de arquivo, no meu caso era test3.as regras.

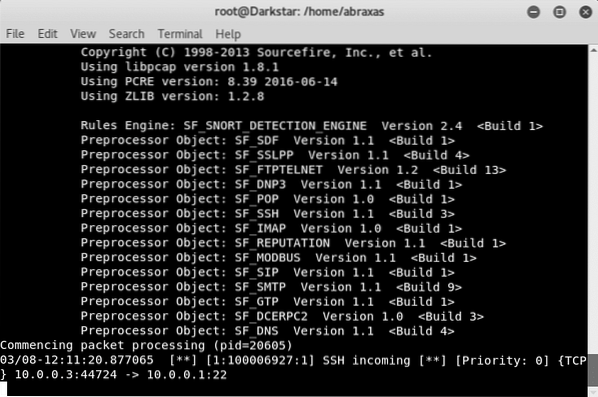

Assim que terminar, execute o Snort novamente e veja o que acontece.

#snort -d -l / var / log / snort / -h 10.0.0.0/24 -A console -c / etc / snort / snort.confssh para o seu dispositivo a partir de outro dispositivo e veja o que acontece:

Você pode ver que o SSH de entrada foi detectado.

Com esta lição, espero que você saiba como fazer regras básicas e usá-las para detectar atividade em um sistema. Veja também um tutorial sobre como configurar o Snort e começar a usá-lo e o mesmo tutorial disponível em espanhol no Linux.lat.

Phenquestions

Phenquestions