Tipos de exploração

Tipos de exploração no Metasploit:

- Ativo

- Passiva

A principal diferença entre esses dois tipos de exploração é que o tipo ativo explora um alvo específico antes de terminar, enquanto o tipo passivo espera até que um host de entrada se conecte antes de explorar. Ajuda saber isso de antemão, pois a diferença terá um papel mais claro quando você passar a escrever exploits mais complicados.

Nossa configuração

O software que usaremos neste tutorial inclui o seguinte:

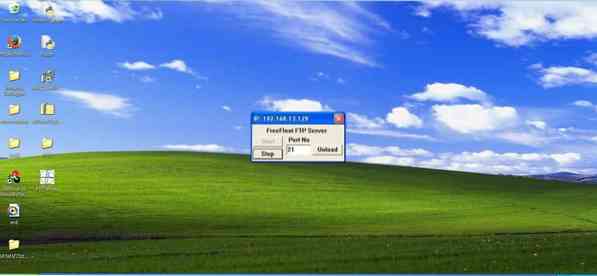

A façanha: Para os fins deste pequeno guia, usaremos uma vulnerabilidade pré-existente no servidor FTP freefloat.

Depurador de imunidade: Isso é usado na criação de exploits e arquivos binários de engenharia reversa. Você pode facilmente encontrar um bom depurador disponível online gratuitamente.

Service pack 3 do Windows XP instalado

Kali Linux: Obviamente, o indiscutível auxílio do teste de caneta principal.

Mona.py: Um plugin baseado em Python que ajuda na depuração de imunidade. Baixar Mona.py e mova-o para o diretório do depurador de imunidade (a pasta de comando py).

O processo

Imitar Fuzzing

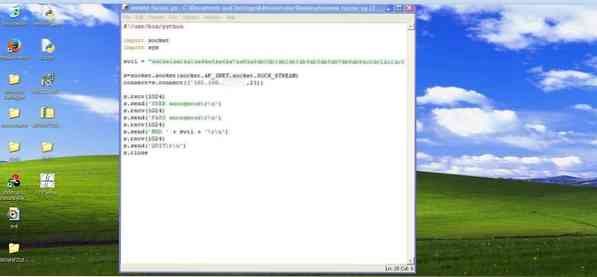

Faremos pseudo-fuzzing, que envolve inundar o sistema com dados aleatórios. Vamos criar um padrão com 1.000 caracteres e usá-lo para sobrecarregar a porta 21, pois é a porta de comando do servidor FTP.

Assim que o módulo for executado, acione o depurador de imunidade e certifique-se de que o EIP foi substituído.

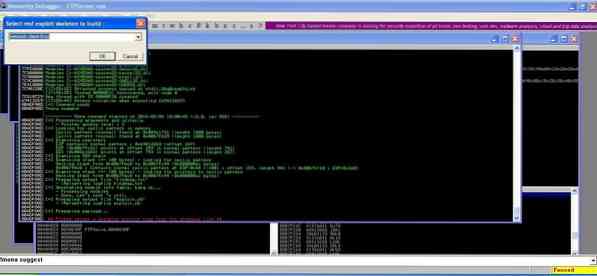

Fire Up Mona

Com o EIP substituído, podemos prosseguir com o depurador de imunidade. Digite o seguinte:

>!Mona sugere

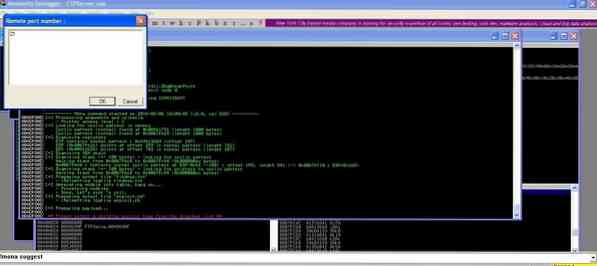

Selecione o cliente TCP e a porta 21 para continuar.

Customizar Exploit

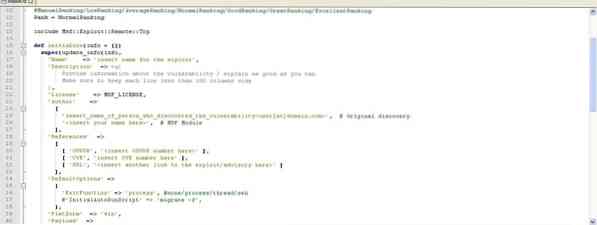

Você verá um arquivo baseado em Ruby criado como resultado. Você pode modificá-lo da maneira que quiser. Aqui, vamos renomear para f.rb.

Lance o Exploit no Metasploit

Carregue o arquivo no Kali Linux e replique a exploração da raiz para a estrutura Metasploit:

Você pode ver que o Metasploit reconhece as mudanças e é compatível.

Conclusão

Este foi um mini-tutorial sobre como escrever um exploit Metasploit. Discutiremos exploits mais complicados e veremos como eles são escritos em artigos futuros.

Phenquestions

Phenquestions