Para desenvolver o dia zero, há duas opções: você desenvolve o seu próprio ou captura o dia zero desenvolvido por outros. Desenvolver o dia zero por conta própria pode ser um processo monótono e longo. Requer grande conhecimento. Pode levar muito tempo. Por outro lado, o dia zero pode ser capturado desenvolvido por outros e pode ser reutilizado. Muitos hackers usam essa abordagem. Neste programa, configuramos um honeypot que parece inseguro. Em seguida, esperamos que os invasores sejam atraídos por ele e, em seguida, seu malware é capturado quando eles invadiram nosso sistema. Um hacker pode usar o malware novamente em qualquer outro sistema, então o objetivo básico é capturar o malware primeiro.

Dionaea:

Markus Koetter foi quem desenvolveu Dionaea. Dionaea é principalmente nomeada em homenagem à planta carnívora Venus flytrap. Primeiramente, é um honeypot de baixa interação. Dionaea é composta por serviços que são atacados pelos atacantes, por exemplo, HTTP, SMB, etc., e imita um sistema de janela desprotegido. Dionaea usa Libemu para detectar o shellcode e pode nos tornar vigilantes sobre o shellcode e então capturá-lo. Ele envia notificações simultâneas de ataque via XMPP e, em seguida, registra as informações em um banco de dados SQ Lite.

Libemu:

Libemu é uma biblioteca usada para a detecção de shellcode e emulação x86. Libemu pode desenhar malware dentro de documentos como RTF, PDF, etc. podemos usar isso para comportamento hostil, usando heurísticas. Esta é uma forma avançada de um honeypot, e iniciantes não devem experimentá-la. Dionaea não é seguro se for comprometido por um hacker, todo o seu sistema ficará comprometido e para este propósito, a instalação enxuta deve ser usada, o sistema Debian e Ubuntu são preferidos.

Eu recomendo não usá-lo em um sistema que será usado para outros fins, pois bibliotecas e códigos serão instalados por nós que podem danificar outras partes do seu sistema. Dionaea, por outro lado, não é seguro se ficar comprometido, todo o seu sistema ficará comprometido. Para este propósito, a instalação enxuta deve ser usada; Os sistemas Debian e Ubuntu são preferidos.

Instale dependências:

Dionaea é um software composto, e muitas dependências são exigidas por ele que não são instaladas em outros sistemas como Ubuntu e Debian. Portanto, teremos que instalar dependências antes de instalar o Dionaea, e pode ser uma tarefa enfadonha.

Por exemplo, precisamos baixar os seguintes pacotes para começar.

$ sudo apt-get install libudns-dev libglib2.0-dev libssl-dev libcurl4-openssl-devlibreadline-dev libsqlite3-dev python-dev libtool automake autoconf

build-essential subversion git-core flex bison pkg-config libnl-3-dev

libnl-genl-3-dev libnl-nf-3-dev libnl-route-3-dev sqlite3

Um script de Andrew Michael Smith pode ser baixado do Github usando wget.

Quando este script for baixado, ele irá instalar aplicativos (SQlite) e dependências, baixar e configurar o Dionaea então.

$ wget -q https: // raw.github.com / andremichaelsmith / honeypot-setup-script /mestre / configuração.bash -O / tmp / setup.bash && bash / tmp / setup.bash

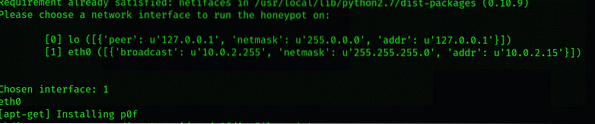

Escolha uma interface:

O Dionaea se configurará e pedirá que você selecione a interface de rede que deseja que o honeypot escute depois que as dependências e os aplicativos forem baixados.

Configurando Dionaea:

Agora o honeypot está pronto e funcionando. Em tutoriais futuros, vou mostrar como identificar os itens dos atacantes, como configurar Dionaea em tempos reais de ataque para alertá-lo,

E como examinar e capturar o shellcode do ataque. Vamos testar nossas ferramentas de ataque e Metasploit para verificar se podemos capturar malware antes de colocá-lo online.

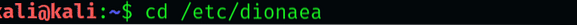

Abra o arquivo de configuração Dionaea:

Abra o arquivo de configuração Dionaea nesta etapa.

$ cd / etc / dionaea

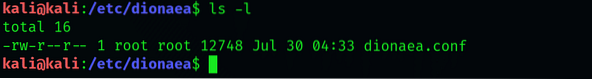

O Vim ou qualquer editor de texto diferente deste pode funcionar. Leafpad é usado neste caso.

$ sudo leafpad dionaea.confConfigure o registro:

Em vários casos, vários gigabytes de um arquivo de log são vistos. As prioridades de erro de log devem ser configuradas e, para esse propósito, role para baixo na seção de log de um arquivo.

Interface e seção IP:

Nesta etapa, role para baixo até a interface e ouça uma parte do arquivo de configuração. Queremos que a interface seja configurada para manual. Como resultado, Dionaea irá capturar uma interface de sua escolha.

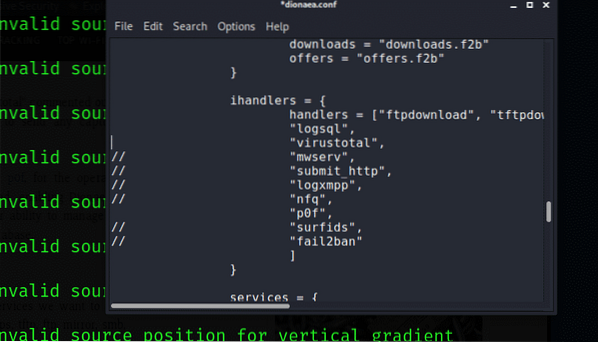

Módulos:

Agora o próximo passo é definir os módulos para o funcionamento eficiente do Dionaea. Estaremos usando p0f para impressão digital do sistema operacional. Isso ajudará a transferir dados para o banco de dados SQLite.

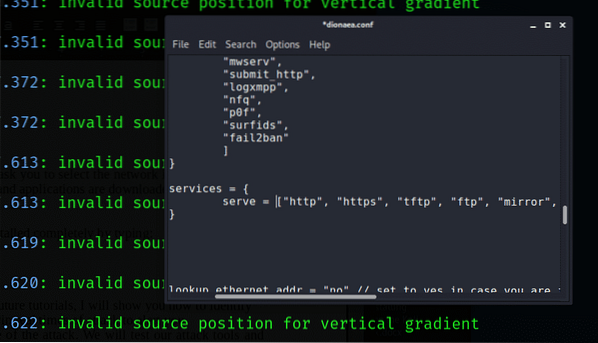

Serviços:

Dionaea está configurado para executar https, http, FTP, TFTP, smb, epmap, sip, mssql e mysql

Desative o Http e o https porque os hackers provavelmente não serão enganados por eles e não são vulneráveis. Deixe os outros porque são serviços inseguros e podem ser facilmente atacados por hackers.

Comece dionaea para testar:

Temos que executar o dionaea para encontrar nossa nova configuração. Podemos fazer isso digitando:

$ sudo dionaea -u ninguém -g nogroup -w / opt / dionaea -p / opt / dionaea / run / dionaea.pid

Agora podemos analisar e capturar malware com a ajuda de Dionaea, uma vez que está sendo executado com sucesso.

Conclusão:

Usando o exploit de dia zero, o hacking pode se tornar fácil. É vulnerabilidade de software de computador e uma ótima maneira de atrair invasores, e qualquer pessoa pode ser atraída para ela. Você pode explorar facilmente programas de computador e dados. Espero que este artigo ajude você a aprender mais sobre o Zero-Day Exploit.

Phenquestions

Phenquestions