Suite Burp

Burp Suite é uma ferramenta de ataque a aplicativos da web com recursos avançados, desenvolvida por Portswigger. É equipado com tudo o que é necessário para realizar um teste de pentestação bem-sucedido em um aplicativo da web. Burp é o testador e scanner de aplicativos da web mais amplamente usado no mundo, com mais de 40.000 usuários ativos, devido à sua profundidade e interface fácil de usar. Já é um aplicativo da web incrível testando recursos que podem ainda ser aumentados com a adição de extensões ou complementos chamados BApps.

Arroto os principais recursos são os seguintes:

- A capacidade de interceptar solicitações HTTP que normalmente vão do navegador para o servidor e, em seguida, o servidor retorna a resposta. Isso é feito por seu recurso principal chamado “Interceptando proxy ”. Aqui, a solicitação é interrompida no meio do caminho e vai do navegador do usuário para o Burp, e então o servidor.

- A capacidade de mapear o alvo, eu.e., aplicativo da web usando o "Aranha" ferramenta. Isso é feito para obter a lista de endpoints e rastreá-los a fim de encontrar algumas vulnerabilidades neles.

- Uma ferramenta de varredura avançada de aplicativo da web para automatizar tarefas de detecção de vulnerabilidades no alvo (disponível apenas na versão PRO).

- A "Intruso" ferramenta é usada para ataques automatizados, como força bruta na página de login de um aplicativo da web, ataques de dicionário, difusão do aplicativo da web para encontrar vulnerabilidades, etc.

- UMA "Repetidor" ferramenta usada para manipular os valores fornecidos pelo usuário ou solicitações e observar seu comportamento para encontrar vetores potencialmente vulneráveis.

- UMA “Sequenciador” ferramenta para testar tokens de sessão.

- UMA “Decodificador” ferramenta para decodificar e codificar vários esquemas de codificação como base64, HEX, etc.

- A capacidade de salvar o trabalho e retomar mais tarde (disponível apenas na versão PRO).

Instalação

Arrotar Suíte pode ser baixado do site oficial do PortSwigger:

https: // portswigger.net / burp / communitydownload.

Burp está disponível para download para quase todos os sistemas operacionais, incluindo Windows, Linux e MacOS. Ao clicar na opção Baixar versão mais recente, você será redirecionado para uma página de download com diferentes edições e sistemas operacionais, i.e., Edição da comunidade ou Edição Profissional. A edição profissional é paga com preços escritos em seu site oficial. Baixe a edição da comunidade e você estará pronto para usar seus incríveis recursos básicos.

Uso

Para ser usado Arrotar, precisa ser configurado para interceptar solicitações HTTP. Para configurar navegadores, eu.e., Chrome, Firefox, etc., temos que seguir as etapas abaixo:

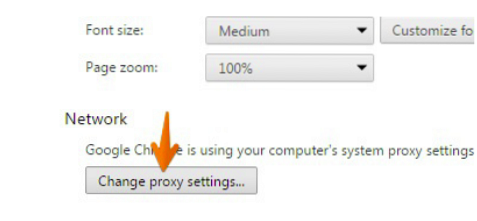

Para configurar o Chrome para funcionar com Burp

Para configurar o Chrome para funcionar com um Burp, primeiro, clique no Customizar opção no canto superior direito da janela e vá para o Definições opção. Na janela de configurações, escolha Configurações avançadas, e então clique em Alterar configurações de proxy das opções dadas.

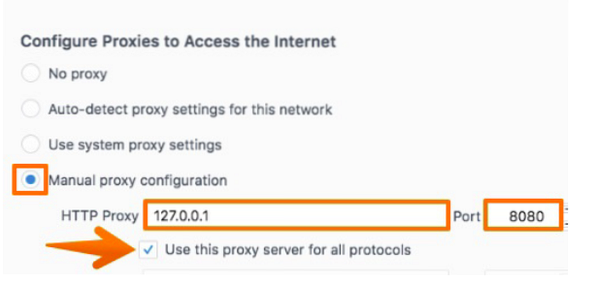

Para configurar o Firefox para funcionar com Burp

Para configurar o Firefox para funcionar com um Burp, vá para o Menu do Firefox no canto superior direito da janela, clique no Preferências opção e, em seguida, vá para a Opções botão. Aqui, procure Proxy de rede no Em geral aba. Clique no Configuração manual do proxy. Digite o endereço do ouvinte, i.e., 127.0.0.1, e porta Burp, i.e., 8080. Exclua tudo no “Sem proxy para ” campo, e você está pronto para ir.

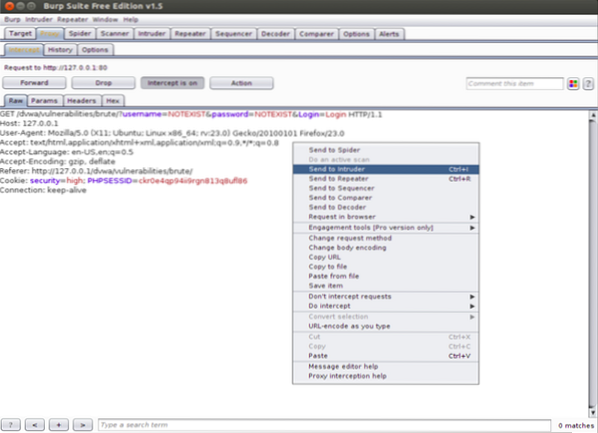

Ataque de força bruta usando Burp

A autenticação é o processo de garantir que a pessoa certa está acessando o serviço ou que a pessoa certa está fazendo login, usando diferentes técnicas, como tokens de acesso, senhas, chaves, etc. O uso de senhas é muito comum na vida cotidiana. Aí vem a importância da autenticação básica, i.e., a escolha de uma senha forte e complexa, porque a área de login protegida com autenticação fraca pode ser acessada facilmente usando ataques automatizados como ataques de força bruta e de dicionário.

Ataque de dicionário é um ataque de força bruta em um campo de login com a ajuda de um dicionário. Neste ataque, centenas de milhares de combinações possíveis de senhas adivinhadas armazenadas em um dicionário são tentadas no campo de login, com a intenção de que uma delas funcione. Essas senhas são tentadas sucessivamente no campo de login para contornar a autenticação.

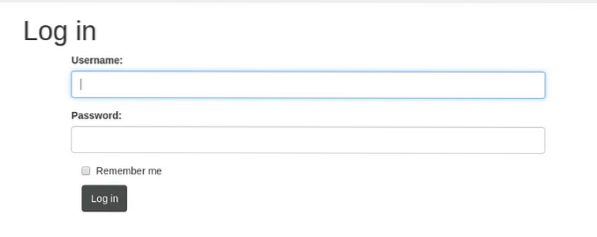

Vamos considerar um cenário em que temos que usar a força bruta de uma página de login usando um dicionário ou uma lista de palavras contendo centenas de milhares ou milhões de senhas comumente vazadas.

Abra o Burp Suite e comece a interceptar o tráfego girando Interceptar. Mude para o navegador e digite qualquer nome de usuário ou senha nos campos fornecidos e clique em Login. Agora mude para Arrotar, você verá que o tráfego foi interceptado no meio do caminho indo para o servidor e vai para o Burp. Clique com o botão direito e escolha, Enviar para o intruso das opções dadas.

Agora, mude para Intruso guia, e veremos várias guias, i.e., Posições, cargas úteis, opções. Temos que configurar todas as opções nessas guias corretamente para permitir que o Burp faça seu trabalho e obtenha o resultado desejado.

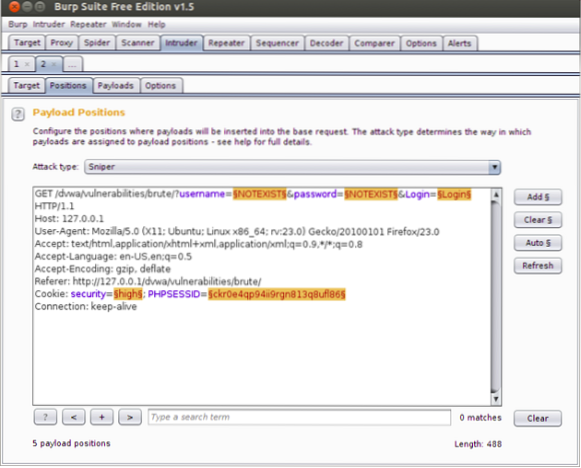

Posições

Vamos dar uma olhada na guia Posições primeiro. Aqui, informamos ao arroto os parâmetros que queremos atacar na solicitação, i.e., campo de senha, campo de nome de usuário, etc.

Por padrão, o Burp destaca alguns campos para recomendar ao usuário quais campos ele pode atacar. Mas, em nosso caso, só precisamos alterar o valor do nome do usuário e senha campos, para que sejam alterados com a próxima palavra do dicionário, através da qual estamos atacando a cada solicitação. Para isso, precisamos primeiro limpar todas as áreas destacadas clicando no Claro botão no lado direito da janela. Isso limpará as áreas destacadas recomendadas pelo Burp. Agora, destaque os campos de nome de usuário e senha, que são “NÃO EXISTE" no nosso caso, e clique em Adicionar. Também precisamos especificar o tipo de ataque, que é Sniper, por padrão e alterá-lo para Bomba Cluster.

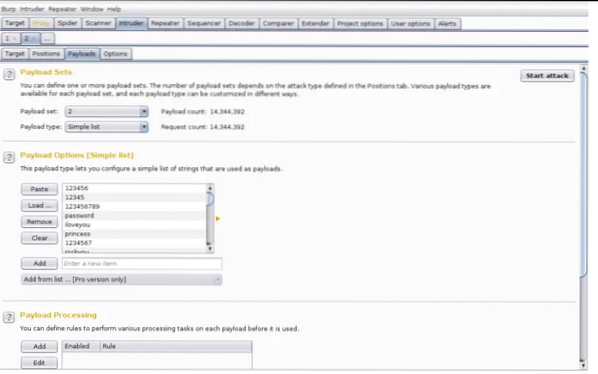

Cargas

Agora, temos que definir nossa carga útil através da qual vamos atacar esses campos selecionados. Seus valores serão alterados a cada solicitação de acordo com a carga útil. Vamos configurar uma carga útil para o parâmetro 1, i.e., Campo de nome de usuário. Vamos adicionar uma pequena lista de nomes de usuários que temos em um arquivo. Clique em Payload 1 e escolha o tipo de Payload como Lista Simples. Dentro Opção de carga útil, clique Carregar e vá para o arquivo de lista de palavras desejado e selecione-o. Os valores da lista de palavras selecionadas serão mostrados conforme abaixo.

Agora, ao configurar uma carga útil para o parâmetro 2, i.e., o campo Senha, vamos adicionar uma lista de palavras comumente usadas de senhas vazadas, i.e., “rockyou.TXT" já que em nosso caso, temos isso em um arquivo. Clique em Payload 2 e escolha o tipo de Payload como Lista Simples. Dentro Opção de carga útil, clique Carregar e vá para o arquivo de lista de palavras desejado e selecione-o. Os valores da lista de palavras selecionadas serão mostrados conforme abaixo.

Opções

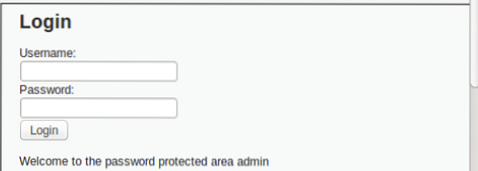

Depois de configurar os parâmetros de ataque e a lista de carga útil, é hora de configurar uma opção muito importante chamada “Opções ”. Na guia Opções, algumas regras que são definidas para nos dizer qual solicitação foi bem-sucedida; no nosso caso, ele dirá qual senha funcionou. Temos que configurar algo aqui, que é a string ou mensagem que será exibida ao obter a senha correta, i.e., Bem-vindo, Bem-vindo ao nosso portal, É bom estar de volta, etc. Depende do desenvolvedor do aplicativo web. Podemos verificar inserindo quaisquer credenciais corretas na área de login.

Temos “Bem-vindo ao administrador da área protegida por senha” aqui. Agora, mude para arrotar no Aba de opções, achar Grep Match, e escreva a seguinte string aqui. Verifica a String Simples opção, e estamos prontos para ir.

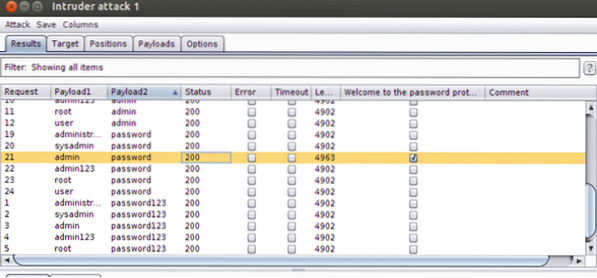

Tudo está bem configurado. Agora, tudo o que precisamos fazer é iniciar o ataque. Vá para a guia Intruder e clique em Iniciar Ataque. Um intruso tentará agora todas as combinações possíveis das cargas úteis fornecidas.

Podemos ver o Intruder tentando todas as combinações como a imagem dada acima. Podemos ver se a solicitação foi bem-sucedida ou não, observando a duração das solicitações. A solicitação bem-sucedida seria de um comprimento diferente da não bem-sucedida. Outra forma de saber se a solicitação foi bem-sucedida ou não é consultar o “Bem-vindo à área protegida por senha” (i.e., a string que fornecemos ao Opções guia anterior) guia. Se a pequena caixa estiver marcada, significa que a solicitação foi bem-sucedida e vice-versa. Em nosso caso, a solicitação bem-sucedida tem comprimento 4963, enquanto é 4902 no caso de uma malsucedida.

O ataque de força bruta usando Burp, com a ajuda de um poderoso dicionário, é um método muito eficaz e subestimado de contornar páginas de login, que não são feitas para entidades maliciosas. No caso de uma senha fraca, usada, fácil ou pequena, esta é uma técnica muito eficaz.

Fuzzing

Fuzzing é uma abordagem usada para automatizar o processo de descoberta de bugs, pontos fracos ou vulnerabilidades, enviando uma tonelada de solicitações a um aplicativo com várias cargas úteis, com a expectativa de que o aplicativo da web possa acionar uma atividade. Não é explícito para aplicativos da Web, mas também pode ser usado em outros inúmeros ataques, como buffer, estouro, etc. A grande maioria das vulnerabilidades comuns da web podem ser encontradas por meio de difusão, como scripts XSS entre sites, injeção de SQL, LFI, RFI, etc. Burp é realmente poderoso e também é a melhor ferramenta disponível - para fazer o trabalho sem problemas.

Fuzzing with Burp

Vamos pegar um aplicativo da web vulnerável a SQL Injection e confundi-lo com arroto para encontrar campos potencialmente vulneráveis.

Abra o Burp e comece a interceptar a solicitação de login. Veremos um monte de dados, clique com o botão direito e clique no Enviar para o intruso opções do menu fornecido. Vou ao Posições aba e configure os parâmetros corretos. Por padrão, o Burp destaca alguns campos para recomendar ao usuário quais campos o usuário pode atacar. Mas, em nosso caso, só precisamos alterar o valor de nome do usuário e senha Campos. Primeiro, limpe todas as áreas destacadas clicando no Claro botão no lado direito da janela. Isso limpará as áreas destacadas recomendadas pelo Burp. Agora, apenas destaque os campos de nome de usuário e senha e clique em Adicionar. Também precisamos especificar o tipo de ataque e alterá-lo para Atirador de elite.

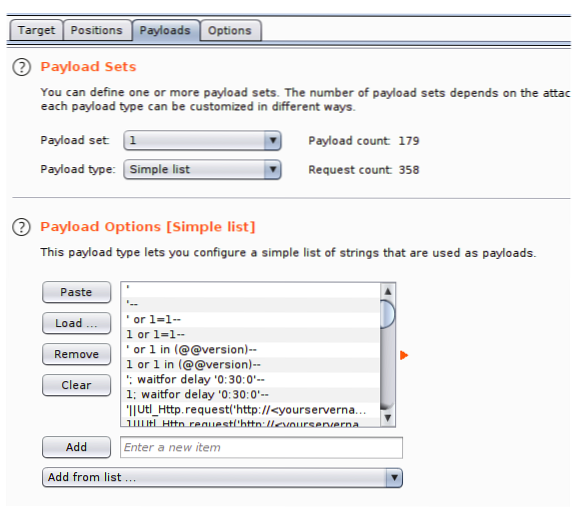

Agora, vá para a guia Payloads e, aqui, temos que definir nosso payload através do qual vamos atacar esses campos selecionados. Seus valores serão alterados com cada solicitação de acordo com a carga útil. Vamos configurar uma carga útil para o parâmetro 1 e o parâmetro 2, i.e., Campos de nome de usuário e senha, respectivamente. Arrotar também tem uma ampla gama de suas cargas úteis para diferentes tipos de vulnerabilidades. Podemos usá-los ou criar ou carregar um dos nossos na interface fácil de usar do Burp. Neste caso, vamos carregar Arroto carga útil que irá disparar um alerta no caso de encontrar uma vulnerabilidade SQL.

Selecione Lista Simples dentro Tipo de carga útil opção. Agora, clique na opção Carregar do “Opções de carga útil” janela. Aqui, selecione Injeção de Fuzzing-SQL carga útil das opções disponíveis. Conjuntos de carga útil são usados para descobrir a lista que você está prestes a usar para um parâmetro especificado. No caso de você escolher dois vetores de ataque (parâmetros), você pode definir uma lista de palavras alternativas para todos. Da mesma forma, você pode definir o tipo de carga útil, como alteração de caso, números, datas e assim por diante. Para esta situação, a lista básica é vital, uma vez que estamos usando a carga útil padrão do Burp.

Agora, vá para o Opções guia, e você pode ver algumas opções muito interessantes. Por exemplo, o “Grep ” opção que pode ser selecionada para corresponder à resposta às palavras-chave fornecidas, como “SQL”. Outra opção legal é o "Tempo esgotado" opção que é muito útil no caso de potenciais firewalls de aplicativos da web. No nosso caso, marcamos a opção “Seguir redirecionamento”, pois temos um parâmetro de redirecionamento na solicitação. No entanto, de vez em quando, o erro pode ser acionado adicionalmente antes do redirecionamento, ambos podem ser testados separadamente.

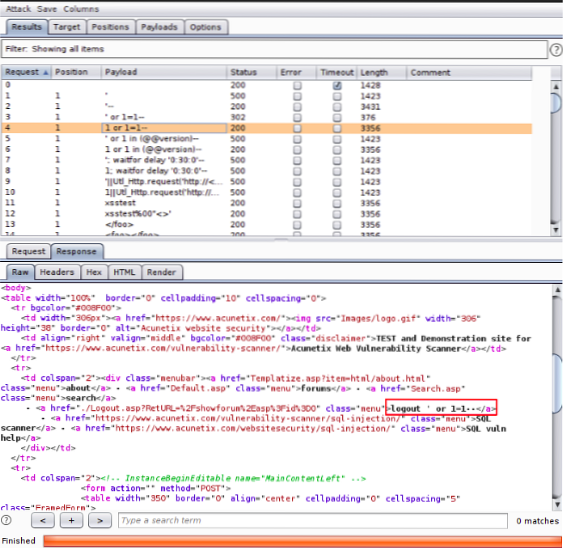

Agora, tudo está bem configurado e o intruso Burp está pronto para iniciar o ataque. Clique na opção Iniciar ataque no canto esquerdo e aguarde o ataque, que literalmente levaria horas para ser concluído manualmente, em apenas um ou dois minutos. Assim que o ataque for concluído, tudo o que temos a fazer é analisar os resultados fornecidos de perto. Devemos procurar um valor diferente ou ímpar no comprimento coluna. Deve-se procurar por anomalias no código de status também, pois ele também informa qual solicitação causou um erro e vice-versa.

Ao obter um código de status ímpar ou valor de comprimento, é necessário verificar o resposta janela. No nosso caso, podemos ver que a 4ª solicitação tem um código de status diferente e um valor de comprimento maior do que o normal, e ao olhar para a área de resposta, podemos ver que o Burp pode ignorar a área de login usando um valor da carga útil. O ataque pode ser considerado bem-sucedido.

Esta é uma técnica muito eficaz em procedimentos de recompensa de bug e teste de caneta, pois investiga cada parâmetro presente no site e tenta compreender o que ele faz, se está conectado ao Banco de Dados ou refletido na página de resposta, entre outros. Essa técnica, no entanto, causa muito ruído no lado do servidor e pode até levar à negação de serviço, o que é frustrante para invasores, bem como para usuários e desenvolvedores de aplicativos da web.

Extensões Burp

Com a ajuda do Burp Extender, várias extensões úteis do Burp podem ser adicionadas para aprimorar os recursos do Burp. Pode-se escrever seu código de terceiros ou carregar extensões. Para carregar e instalar extensões para Burp, BApp A loja é o lugar para ir. Existem vários usos para extensões Burp, como modificar solicitações e respostas HTTP, personalizar a interface do usuário, adicionar verificações de scanner e tempo de execução, etc.

BApp Store

A BApp Store consiste em extensões do Burp que foram compostas por clientes do Burp Suite para aprimorar as habilidades e recursos do Burp. Você pode ver o resumo de BApps acessíveis introduzidos em BApps explícitos e as classificações de cliente enviadas para aqueles que você introduziu.

Extensões Burp também podem ser baixadas do BApp site da loja e pode ser adicionado ao Burp mais tarde. Diferentes BApps ou extensões BApp são escritos em diferentes linguagens como Python ou Ruby e esperam que o usuário baixe Jython ou JRuby para que funcionem corretamente. Em seguida, configure o Burp com o diretório dos intérpretes de linguagem importantes. Em alguns casos, um BApp pode exigir uma forma posterior de Burp ou uma versão alternativa de Burp. Vejamos algumas das enormes quantidades de extensões úteis do Burp:

Autorizar:

Autorizar é uma extensão muito eficaz quando há a necessidade de detectar vulnerabilidades de autorização em um aplicativo da web automaticamente. Detectar vulnerabilidades de autorização é uma tarefa muito demorada para qualquer caçador de recompensas ou pentester bug. No método manual, você precisa remover os cookies todas as vezes de cada solicitação para verificar se a autorização foi implementada ou não. Autorizar faz esse trabalho automaticamente apenas pegando cookies de um usuário com poucos privilégios de um aplicativo da web e, em seguida, permitindo que o usuário com mais privilégios navegue nele. Autorizar faz isso repetindo cada solicitação com uma sessão de usuário com poucos privilégios e começa a detectar vulnerabilidades ou falhas de autorização.

É igualmente concebível repetir cada solicitação sem cookies fornecidos, para reconhecer falhas de autenticação, bem como vulnerabilidades de autorização. Esta extensão funciona sem qualquer configuração prévia, mas ao mesmo tempo é profundamente adaptável, permitindo arranjo da granularidade das condições de autorização de aprovação e solicitando a extensão um teste obrigatório e outros enfeites.

Ao concluir o procedimento, haverá Vermelho verde, e Amarelo cores na tela, mostrando “Ignorado ”,“ Reforçado ”e“ É Reforçado ?? ” status respectivamente.

Turbo Intruder

Turbo Intruder é uma versão modificada do Intruso arroto e é usado quando há uma necessidade de extrema complexidade e velocidade para lidar com solicitações HTTP. Turbo Intruder é rápido, pois usa uma pilha de código HTTP fornecida a partir da base, priorizando e mantendo a velocidade em mente. Isso o torna extremamente rápido e, às vezes, até uma opção melhor do que scripts GO bem escritos. Sua natureza escalável é outro destaque, que se deve à sua capacidade de atingir o uso de memória plana. O Turbo Intruder também pode ser executado em um ambiente de linha de comando. Um algoritmo de comparação avançado é construído nesta extensão incrível, que filtra automaticamente a saída chata e inútil.

Um dos principais ataques em que o Turbo Intruder pode ser usado é Ataques de condição de corrida. Quando um sistema que foi projetado para realizar tarefas em uma sequência específica é forçado a realizar mais de uma tarefa por vez, isso é chamado de condição de corrida. Nesse tipo de cenário, Turbo Intruder é usado, pois pode realizar várias tarefas com enorme velocidade. Este tipo de ataque pode ser usado na existência de vulnerabilidade à condição de corrida e pode causar ataques como resgatar vários cartões-presente, abusar de recursos semelhantes / não semelhantes, etc.

Para enviar a solicitação HTTP ao intruso Turbo, intercepte a solicitação e, a seguir, clique com o botão direito do mouse na janela e selecione o Enviar para Turbo Intruder opção da lista de opções fornecida. O Turbo Intruder é um pouco mais difícil de usar do que o padrão do Burp Intruder.

Conclusão:

Burp é uma ferramenta extremamente poderosa e rica em recursos, cuja uma de suas funções e recursos incríveis é automatizar os ataques e encontrar vulnerabilidades, o que torna a vida mais fácil para um pentester ou um caçador de recompensas de insetos. Tarefas que podem levar dias manualmente podem ser feitas no mínimo de tempo usando Burp, e também fornece uma interface gráfica de usuário fácil para lançar ataques de força bruta com ou sem um dicionário, apenas criando uma lista de palavras no momento. Por outro lado, o BApp store fornece extensões extremamente poderosas que aumentam ainda mais as capacidades de Suite Burp.

Phenquestions

Phenquestions