Mas hoje, vamos falar sobre outro grande scanner de porta: Unicornscan, e como usá-lo em sua próxima tentativa de varredura de porta. Como outras ferramentas populares para varredura de portas, como o nmap, possui vários recursos excelentes que são exclusivos dele. Um desses recursos é que ele pode enviar pacotes e recebê-los por meio de dois threads diferentes, ao contrário de outros scanners de porta.

Conhecido por seus recursos de digitalização assíncronos de TCP e UDP, o Unicornscan permite que seus usuários descubram detalhes em sistemas de rede por meio de protocolos de digitalização alternativos.

Atributos do Unicornscan

Antes de tentarmos uma varredura de rede e porta com unicornscan, vamos destacar alguns de seus recursos definidores:

- Varredura TCP sem estado assíncrona com cada um dos sinalizadores TCP ou combinações de sinalizadores

- Varredura UDP específica de protocolo assíncrona

- interface superior para medir uma resposta de um estímulo habilitado para TCP / IP

- Sistema operacional remoto ativo e passivo e detecção de aplicativos

- Registro e filtragem de arquivos PCAP

- capaz de enviar pacotes com diferentes impressões digitais do sistema operacional do que o sistema operacional do host.

- Saída de banco de dados relacional para armazenar os resultados de suas varreduras

- Suporte de módulo personalizável para se ajustar de acordo com o sistema que está sendo testado

- Visualizações personalizadas de conjuntos de dados.

- Tem sua pilha TCP / IP, um recurso distinto que o diferencia de outros scanners de porta

- Vem integrado ao Kali Linux, sem necessidade de download

Executando uma varredura simples com Unicornscan

A varredura mais básica com o Unicornscan nos permite escanear um único IP de host. Digite o seguinte na interface para realizar a varredura básica com Unicornscan

$ sudo unicornscan 192.168.100.35

Aqui, tentamos essa verificação em um sistema com Win 7 conectado à nossa rede. A verificação básica listou todas as portas TCP no sistema que estamos verificando. Observe as semelhanças com a varredura -sS no nmap, e como a chave é que ele não usa ICMP por padrão. Fora das portas mencionadas, apenas as portas 135,139,445 e 554 estão abertas.

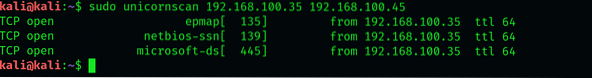

Varredura de vários IPs com Unicornscan

Faremos uma pequena modificação na sintaxe de varredura básica para varrer vários hosts, e você notará a diferença sutil dos comandos de varredura que usamos no nmap e hping. Os alvos são colocados em sequência para iniciar a varredura:

$ sudo unicornscan 192.168.100.35 192.168.100.45

Certifique-se de não colocar vírgulas entre os endereços, caso contrário, a interface não reconhecerá o comando.

Varredura de redes Classe C com Unicornscan

Vamos examinar toda a nossa rede de classe C. Usaremos uma notação CIDR como 192.168.1.0/24 para verificar todos os 255 endereços IP de host. Se encontrássemos todos os IPs com a porta 31 aberta, adicionaríamos: 31 após a notação CIDC:

$ sudo unicornscan 192.168.100.35/24: 31

Unicornscan nos retornou com sucesso para todos os hosts que têm a porta 31 aberta. O legal do unicornscan é que ele não para na nossa rede, onde a velocidade é um fator limitante. Suponha que todos os sistemas com portas 1020 abertas tenham uma certa vulnerabilidade. Sem nem mesmo ter ideia de onde esses sistemas estão, podemos escanear todos eles. Embora a varredura de um número tão grande de sistemas possa levar muito tempo, seria melhor dividi-los em varreduras menores.

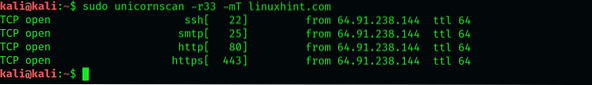

Varredura TCP com Unicornscan

O Unicornscan também é capaz de realizar varreduras de TCP. Nós designaremos websiteX.com como nosso alvo e escanear as portas 67 e 420. Para esta verificação específica, enviaremos 33 pacotes por segundo. Antes de mencionar as portas, instruiremos o unicornscan a enviar 33 pacotes por segundo adicionando -r33 na sintaxe e -mT para indicar que queremos fazer a varredura (m) usando o protocolo TCP. O nome do site deve continuar com essas bandeiras.

$ sudo unicornscan -r33 -mT linuxhint.com: 67.420

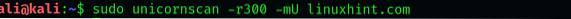

Varredura UDP:

Também podemos procurar portas UDP com unicornscan. Modelo:

$ sudo unicornscan -r300 -mU linuxhint.com

Observe que substituímos o T por um U na sintaxe. Isso é para especificar que estamos procurando portas UDP, já que o Unicornscan só envia pacotes TCP SYN por padrão.

Nossa varredura não relatou nenhuma porta UDP aberta. Isso ocorre porque as portas UDP abertas são normalmente um achado raro. No entanto, é possível que você encontre uma porta 53 aberta ou uma porta 161.

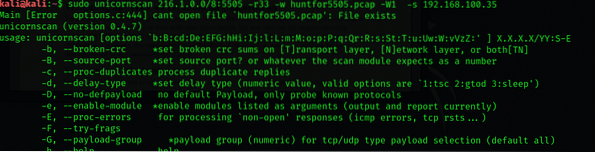

Salvar resultados em um arquivo PCAP

Você pode exportar os pacotes recebidos para um arquivo PCAP em um diretório de sua escolha e realizar a análise de rede mais tarde. Para encontrar hosts com a porta 5505 aberta, digite

$ sudo unicornscan 216.1.0.0/8: 5505 -r500 -w huntfor5505.pcap-W1 -s 192.168.100.35

Concluindo - Por que recomendamos Unicornscan

Simplificando, ele faz tudo que um scanner de porta típico faz e faz melhor. Por exemplo, o escaneamento é muito mais rápido com o unicórnio do que com outros escaneamentos de portas, porque eles usam a pilha TCP / IP do sistema operacional de destino. Isso é particularmente útil quando você está digitalizando redes corporativas massivas como um pentester. Você pode encontrar centenas de milhares de endereços, e o tempo se torna um fator decisivo para o sucesso da verificação.

Folha de referências do Unicornscan

Aqui está uma folha de dicas rápida para ajudar com digitalizações básicas com Unicornscan que pode ser útil.

SYN: -mTVarredura ACK: -mTsA

Varredura de barbatana: -mTsF

Varredura nula: -mTs

Digitalização de Natal: -mTsFPU

Conectar varredura: -msf -Iv

Verificação completa de Natal: -mTFSRPAU

digitalize as portas 1 a 5: (-mT) host: 1-5

Conclusão:

Neste tutorial, expliquei a ferramenta unicornscan e como usá-la com um exemplo. Espero que você aprenda o básico, e este artigo o ajude a fazer um pentesting via Kali Linux.

Phenquestions

Phenquestions