OpenVAS é a versão de código aberto do Nessus, que surgiu depois que o Nessus se tornou um scanner de código fechado. O Nessus foi um dos primeiros scanners de vulnerabilidade (é claro que o Nmap é mais antigo e também pode ser usado para fazer a varredura de falhas). OpenVAS. É considerado um dos melhores scanners de segurança, neste artigo vou mostrar como instalá-lo no Ubuntu e dar uma introdução sobre como configurá-lo e executar suas varreduras em sistemas Ubuntu. Vamos começar.

Instalação OpenVAS

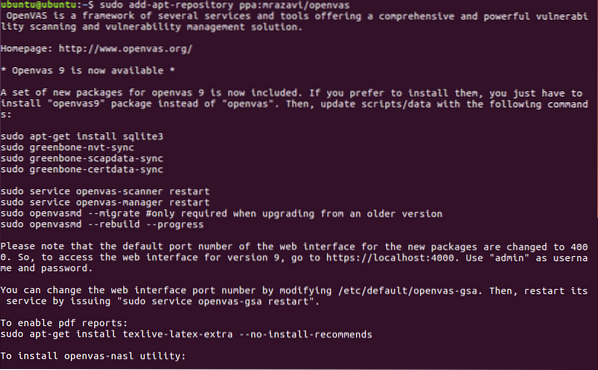

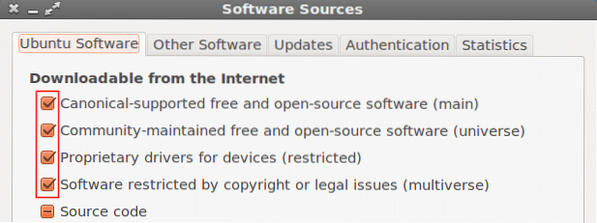

Em primeiro lugar, precisaremos modificar nossos repositórios conforme mostrado na imagem:

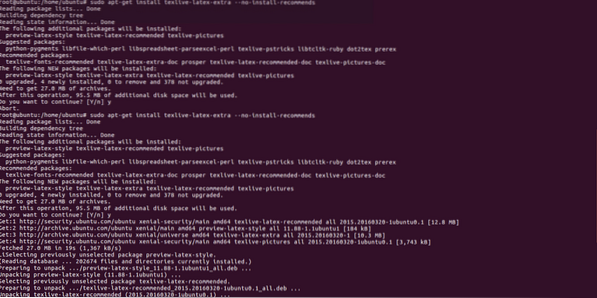

Então corra :

apt-get update

Agora vamos continuar baixando openvas9

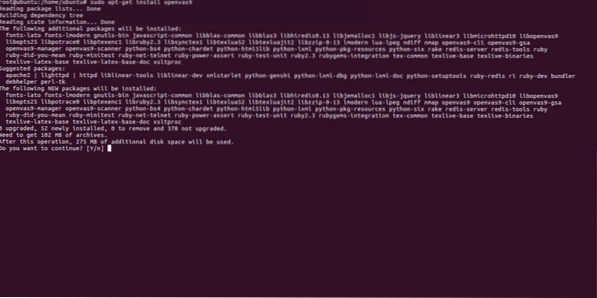

sudo apt-get install openvas9

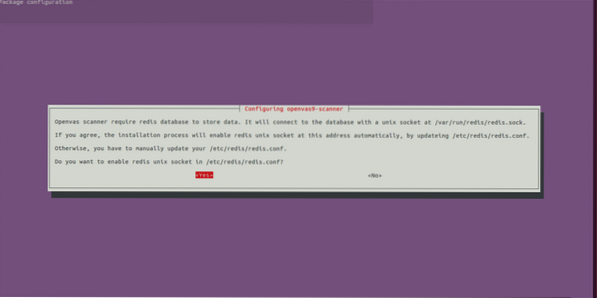

Quando perguntado se deseja continuar, responda sim e continue a instalação, uma nova tela perguntando SIM ou NÃO aparecerá, basta selecionar sim e continuar

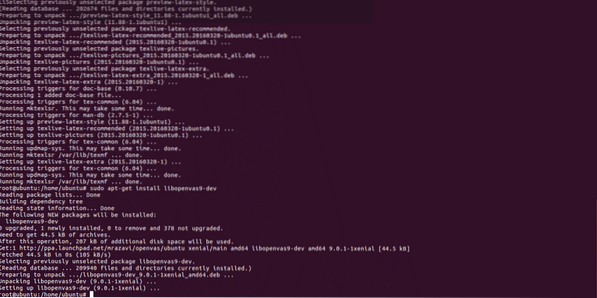

Após a instalação do Openvas9, execute os seguintes comandos:

sudo greenbone-nvt-syncsudo greenbone-scapdata-sync

sudo greenbone-certdata-sync

Pode levar uma hora ou mais até que o banco de dados seja atualizado.

Depois que a sincronização terminar, reinicie os serviços e reconstrua o banco de dados de vulnerabilidades executando

reinicialização do openvas-manager do serviço

openvasmd --rebuild --progress

Última etapa para encerrar o processo de instalação:

sudo apt-get install libopenvas9-dev

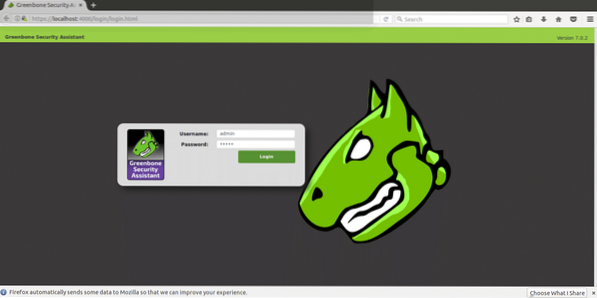

Após a instalação, abriremos https: // localhost: 4000 e devemos ver a seguinte tela:

IMPORTANTE: Se você vir um erro de SSL ao abrir a página, ignore-o e continue em frente.

Faça login usando “admin” como usuário e senha e, uma vez dentro, vá para “configuração” e “destino”.

Configurando nosso alvo e requisitos de digitalização

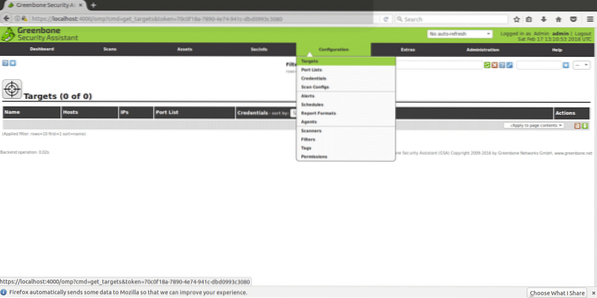

Openvas pode ser usado tanto na linha de comando quanto por meio de nossos navegadores. Neste tutorial explicarei como usar sua versão web que é totalmente intuitiva.

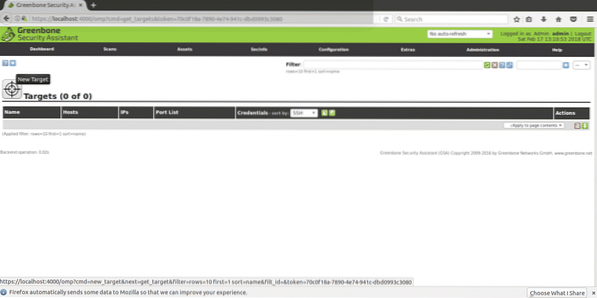

Depois de entrar, clique em CONFIGURAÇÃO e depois ALVO conforme mostrado na seguinte captura de tela:

Uma vez em “TARGETS” você verá um pequeno ícone de uma estrela branca dentro de um quadrado azul claro, clique aqui para adicionar seu primeiro alvo.

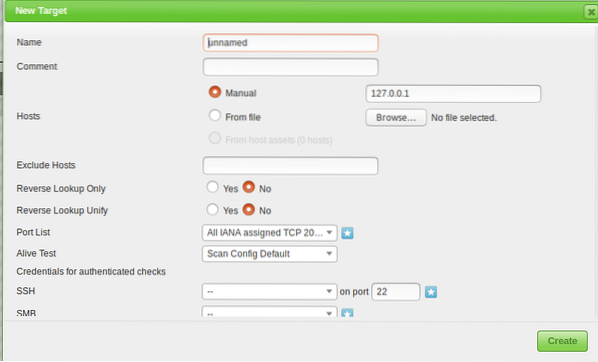

Na próxima janela, veremos os seguintes campos

Nome: Aqui você escreve o nome do seu alvo.

Comente: sem comentários

Hosts Manual / Do arquivo: Você pode definir o IP ou carregar um arquivo com diferentes hosts, você também pode escrever um nome de domínio em vez de um IP.

Exclua hosts: Se na etapa acima você definiu um intervalo de IPs aqui, você pode excluir hosts.

Pesquisa reversa: Acho que só acho que essas opções são para descobrir domínios vinculados a um IP se você inserir um IP em vez de um nome de domínio. Deixei esta opção NÃO como padrão.

Lista de portas: Aqui podemos escolher quais portas queremos verificar, eu recomendo deixar todas as portas TCP e UDP se você tiver tempo.

Teste vivo: Deixe como padrão, mas se o seu destino não retornar o ping (como os servidores da Amazon, por exemplo), você pode precisar selecionar “considerar vivo” para realizar a varredura, apesar da falta de ping.

Credenciais para verificações autenticadas: Você pode adicionar as credenciais do seu sistema para permitir que o Openvas verifique se há vulnerabilidades locais.

Você precisa inserir um endereço IP ou nome de domínio, o intervalo de portas que deseja verificar e credenciais apenas se desejar verificar vulnerabilidades locais e um nome para identificar a tarefa.

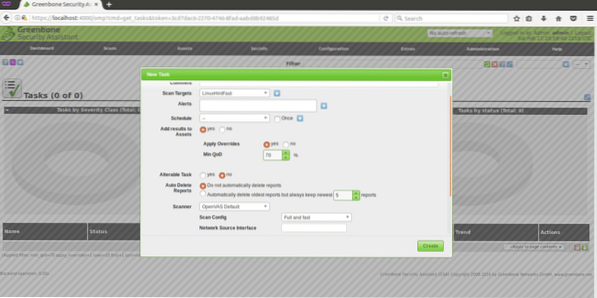

Para continuar, no menu principal (a mesma barra de menu em que encontramos CONFIGURAÇÃO) você encontrará “SCANS”, clique lá e selecione “TAREFA” no submenu e na tela seguinte você verá novamente uma estrela branca dentro um quadrado azul claro no lado superior esquerdo da tela (exatamente como quando criamos o destino).

A janela mostrada abaixo exibirá

Alvos de varredura: aqui nós escolheremos o alvo que queremos escanear, é um menu suspenso que exibirá todos os alvos que definimos.

Alertas: envia uma notificação sob condições específicas, você pode receber notificações por e-mail, por exemplo, não é útil para nós agora.

Sobrepor: Isso é útil para modificar o comportamento de relatórios do Openvas. Através deste recurso você pode prevenir falsos positivos ou fazer com que o Openvas notifique as condições de outra forma.

MIn QoD: Isso significa "qualidade mínima de detecção" e com esta opção você pode pedir ao OpenVas para mostrar apenas ameaças potenciais reais. Se você definir 100% e o Openvas detectar uma falha, é com certeza uma falha de segurança funcional, explorável, para este tutorial eu deixei o padrão de 70%.

Autodelete: Esta opção nos permite sobrescrever relatórios antigos, você pode escolher quantos relatórios deseja salvar por tarefa, por padrão se você marcar para autodelete, o Openvas salvará os últimos 5 relatórios, mas você pode editar isso.

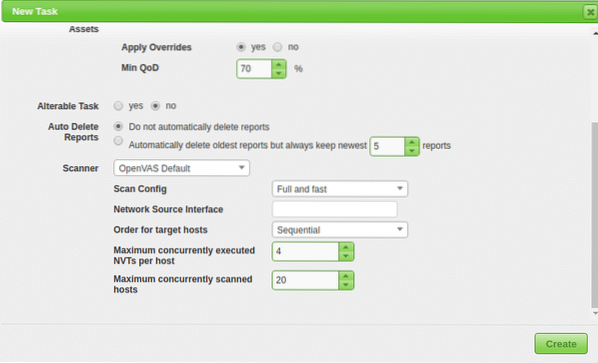

Scan Config: Esta opção é para selecionar a intensidade da varredura, para tentar Openvas selecione uma varredura rápida antes de ir com um alvo real. A varredura mais profunda e definitiva pode levar dias ..

Interface de fonte de rede: Aqui você pode especificar o dispositivo de rede.Eu não fiz para este tutorial.

Pedido para hosts de destino:Toque nesta opção se você selecionou um intervalo de IP ou vários alvos e tem prioridades em relação à ordem em que os alvos são verificados.

NVT máximo executado simultaneamente por host: Aqui você pode definir o máximo de vulnerabilidades verificadas para cada alvo simultaneamente.

Máximo de hosts verificados simultaneamente: Se você tiver alvos e tarefas diferentes, você pode executar varreduras simultâneas, aqui você pode definir o máximo de execuções simultâneas.

Escaneando o alvo

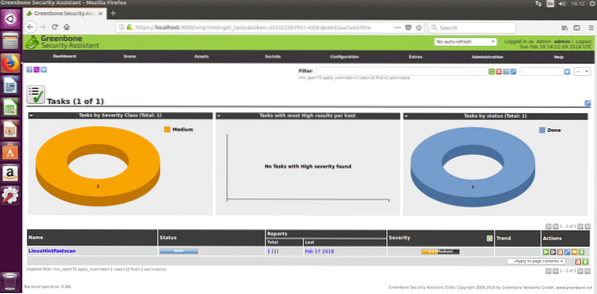

Após todos os passos acima, receberemos a seguinte tela, para iniciar a varredura precisamos pressionar o botão play branco dentro de um quadrado verde na parte inferior da página, onde aparece nossa tarefa “LinuxHintFast”.

Você pode esperar lá ou, opcionalmente, clicar no nome da sua tarefa e você verá a seguinte tela

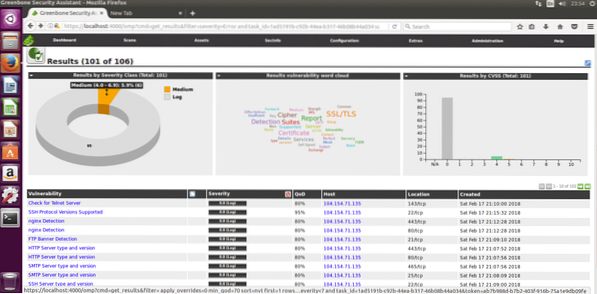

Você precisará atualizar a página para ver o progresso. Assim que a varredura for concluída, você pode clicar em “RESULTADOS” para vê-los e, opcionalmente, você pode baixá-los como XML, anexo os relatórios XML de uma varredura em https: // www.linuxinstitute.org como exemplo (com a aprovação do webmaster).

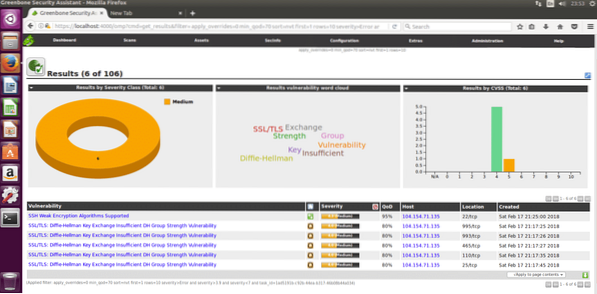

Depois de clicar nos resultados, você verá o seguinte, no qual aparecem 6 avisos médios. Clique na área marcada (a amarela, que pode ser vermelha se os avisos forem graves) para ver os detalhes.

Aqui está a lista detalhada das 6 vulnerabilidades médias detectadas:

Espero que esta introdução ao OpenVas e o guia de instalação ajudem você a começar com esta solução de varredura de segurança muito poderosa.

Phenquestions

Phenquestions