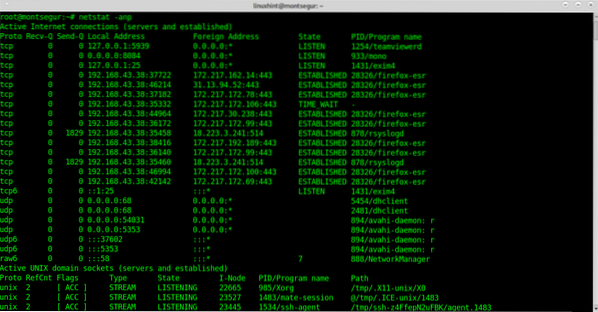

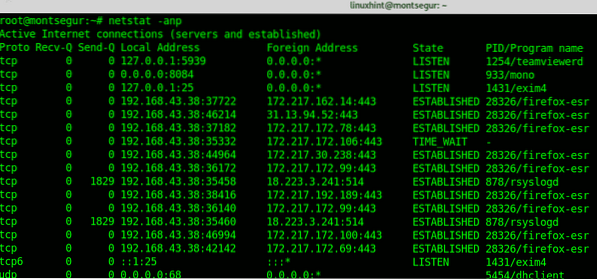

Usando o comando netstat para encontrar portas abertas:

Um dos comandos mais básicos para monitorar o estado do seu dispositivo é netstat que mostra as portas abertas e conexões estabelecidas.

Abaixo um exemplo do netstat com saída de opções adicionais:

# netstat -anp

Onde:

-uma: mostra o estado dos soquetes.

-n: mostra endereços IP em vez de hots.

-p: mostra o programa estabelecendo a conexão.

Um extrato de saída com melhor aparência:

A primeira coluna mostra o protocolo, você pode ver que tanto o TCP quanto o UDP estão incluídos, a primeira imagem também mostra os soquetes UNIX. Se você suspeitar que algo está errado, verificar as portas é obviamente obrigatório.

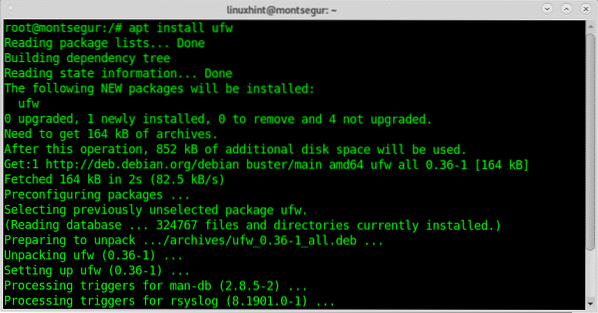

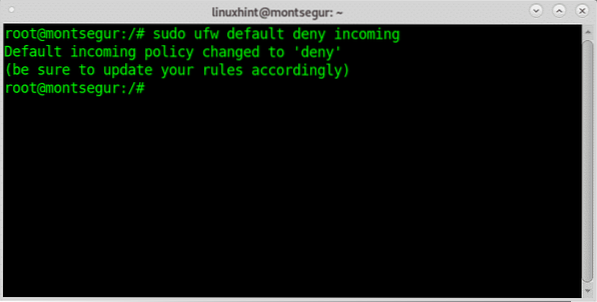

Definindo regras básicas com UFW:

LinuxHint publicou ótimos tutoriais sobre UFW e Iptables, aqui vou me concentrar em uma política de firewall restritiva. Recomenda-se manter uma política restritiva negando todo o tráfego de entrada, a menos que você queira que seja permitido.

Para instalar o UFW, execute:

# apt install ufw

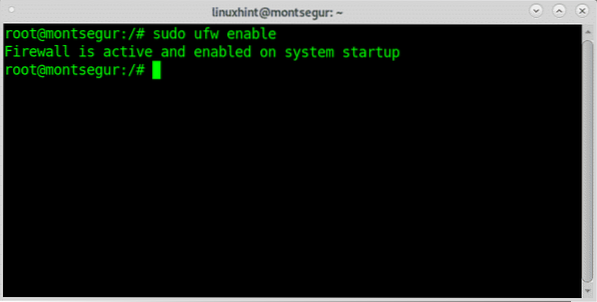

Para habilitar o firewall na inicialização, execute:

# sudo ufw enable

Em seguida, aplique uma política restritiva padrão executando:

# Sudo ufw padrão negar entrada

Você precisará abrir manualmente as portas que deseja usar executando:

# ufw allowAuditando-se com nmap:

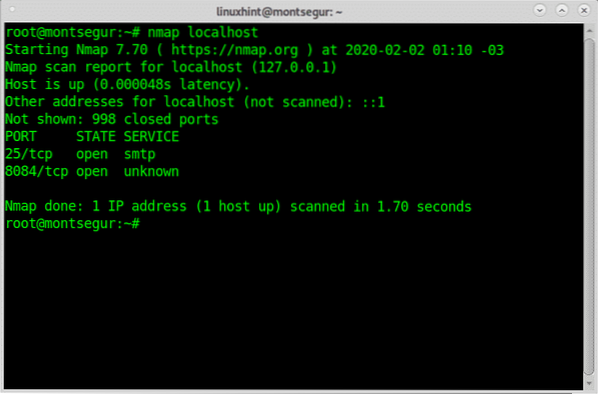

O Nmap é, senão o melhor, um dos melhores scanners de segurança do mercado. É a principal ferramenta usada pelos administradores de sistemas para auditar a segurança de sua rede. Se você estiver em uma zona desmilitarizada, você pode escanear seu IP externo, você também pode escanear seu roteador ou seu host local.

Uma varredura muito simples em seu host local seria:

Como você pode ver, a saída mostra que minhas portas 25 e 8084 estão abertas.

O Nmap tem muitas possibilidades, incluindo SO, detecção de versão, varreduras de vulnerabilidade, etc.

Na LinuxHint, publicamos muitos tutoriais focados no Nmap e suas diferentes técnicas. Você pode encontra-los aqui.

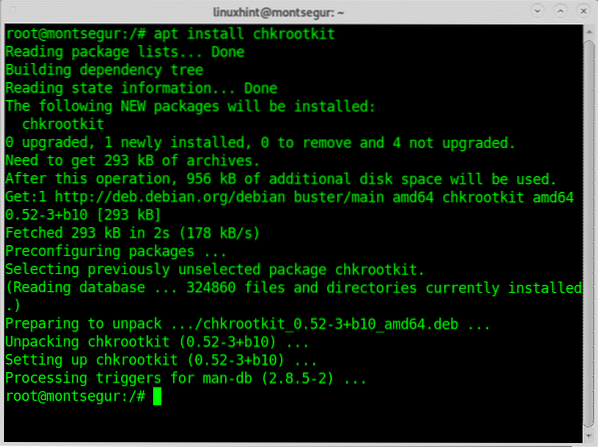

O comando chkrootkit para verificar se há infecções por chrootkit em seu sistema:

Os rootkits são provavelmente a ameaça mais perigosa para os computadores. O comando chkrootkit

(verifique o rootkit) pode ajudá-lo a detectar rootkits conhecidos.

Para instalar o chkrootkit, execute:

# apt install chkrootkit

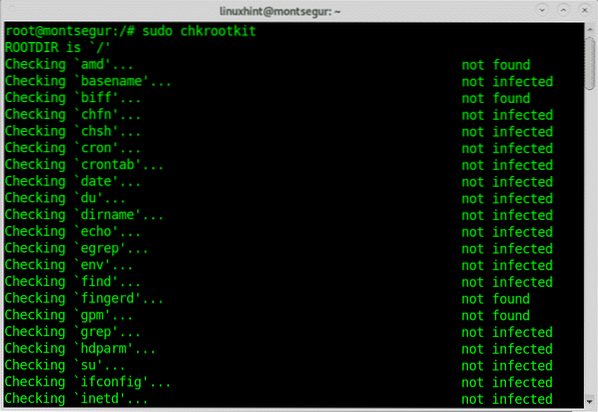

Então corra:

# sudo chkrootkit Usando o comando principal para verificar os processos que usam a maioria dos seus recursos:

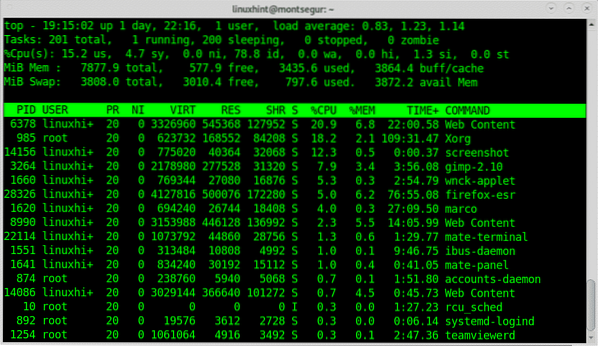

Usando o comando principal para verificar os processos que usam a maioria dos seus recursos:

Para obter uma visão rápida dos recursos em execução, você pode usar o comando top, no terminal run:

# principal

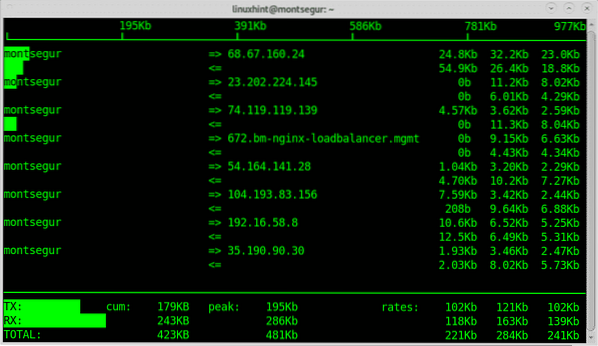

O comando iftop para monitorar o tráfego da rede:

Outra ótima ferramenta para monitorar seu tráfego é o iftop,

# sudo iftopNo meu caso:

# sudo iftop wlp3s0

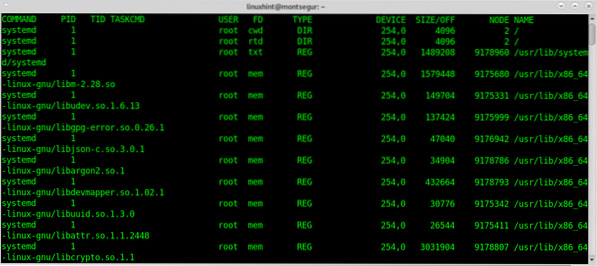

O comando lsof (listar arquivo aberto) para verificar a associação de arquivos <> processos:

Ao suspeitar que algo está errado, o comando lsof pode listar os processos abertos e a quais programas eles estão associados, no console, execute:

# lsof

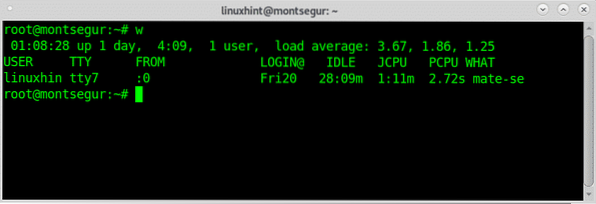

Quem e quem saber quem está conectado ao seu dispositivo:

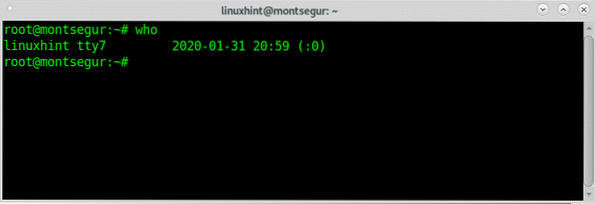

Além disso, para saber como defender seu sistema é obrigatório saber como reagir antes que você suspeite que seu sistema foi hackeado. Um dos primeiros comandos a serem executados antes de tal situação é C ou quem que mostrará quais usuários estão logados em seu sistema e através de qual terminal. Vamos começar com o comando C:

# C

Observação: os comandos “w” e “who” podem não mostrar os usuários conectados a partir de pseudo terminais como o terminal Xfce ou terminal MATE.

A coluna chamada DO UTILIZADOR exibe o nome do usuário, a imagem acima mostra que o único usuário logado é linuxhint, a coluna TTY mostra o terminal (tty7), a terceira coluna A PARTIR DE exibe o endereço do usuário, neste cenário não há usuários remotos logados, mas se eles estivessem logados, você poderia ver os endereços IP lá. O [email protegido] coluna especifica a hora em que o usuário logou, a coluna JCPU resume as atas do processo executado no terminal ou TTY. a PCPU exibe a CPU usada pelo processo listado na última coluna O QUE.

Enquanto C é igual a executar tempo de atividade, quem e ps -a juntos outra alternativa, embora com menos informação é o comando “quem”:

# quem

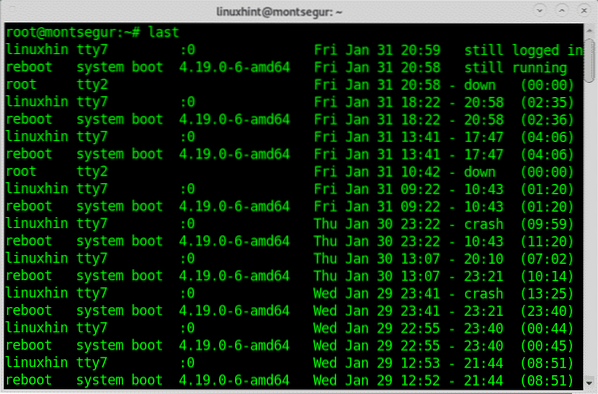

O comando durar para verificar a atividade de login:

Outra forma de supervisionar a atividade dos usuários é através do comando “last” que permite a leitura do arquivo wtmp que contém informações sobre acesso de login, fonte de login, hora de login, com recursos para melhorar eventos de login específicos, para tentar executar:

Verificar a atividade de login com o comando durar:

O comando lê por último o arquivo wtmp para encontrar informações sobre a atividade de login, você pode imprimi-las executando:

# durar

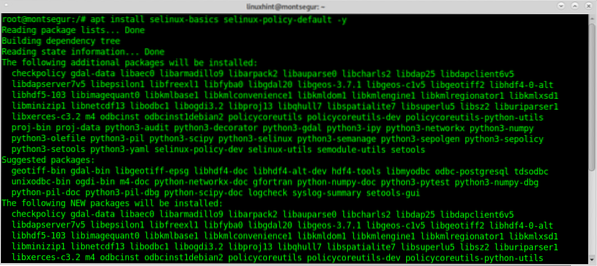

Verificar o status do SELinux e habilitá-lo se necessário:

SELinux é um sistema de restrição que melhora qualquer segurança do Linux, ele vem por padrão em algumas distribuições Linux, é amplamente explicado aqui no linuxhint.

Você pode verificar o status do SELinux executando:

# sestatusSe você receber um erro de comando não encontrado, pode instalar o SELinux executando:

# Apt install selinux-basics selinux-policy-default -y

Então corra:

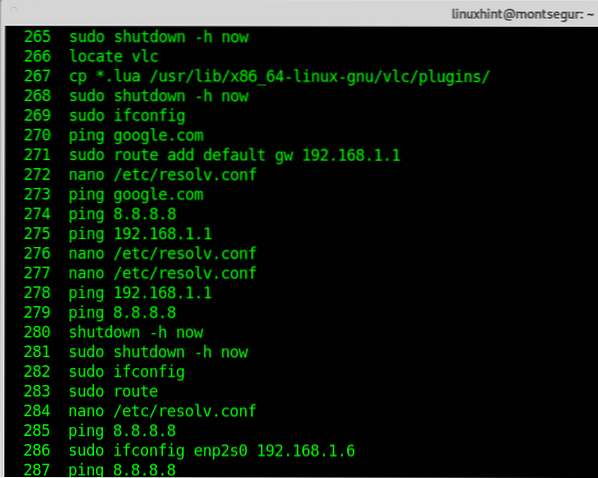

# selinux-activateVerifique qualquer atividade do usuário usando o comando história:

A qualquer momento, você pode verificar qualquer atividade do usuário (se você for root) usando o histórico de comandos registrado como o usuário que deseja monitorar:

# história

O histórico de comandos lê o arquivo bash_history de cada usuário. Claro, este arquivo pode ser adulterado, e você como root pode ler este arquivo diretamente sem invocar o histórico de comandos. Ainda assim, se você deseja monitorar a atividade em execução, é recomendado.

Espero que você tenha achado útil este artigo sobre comandos essenciais de segurança do Linux. Continue seguindo LinuxHint para obter mais dicas e atualizações sobre Linux e rede.

Phenquestions

Phenquestions