Kali Linux trabalhando com Nmap:

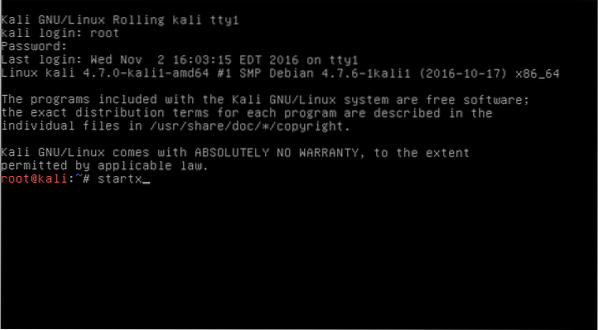

Na tela do Kali Linux, o instalador aparecerá o usuário para uma senha de usuário 'root', que você precisará fazer login. O Enlightenment Desktop Environment pode ser iniciado usando o comando startx após o login na máquina Kali Linux. O ambiente de trabalho não é necessário para rodar pelo Nmap.

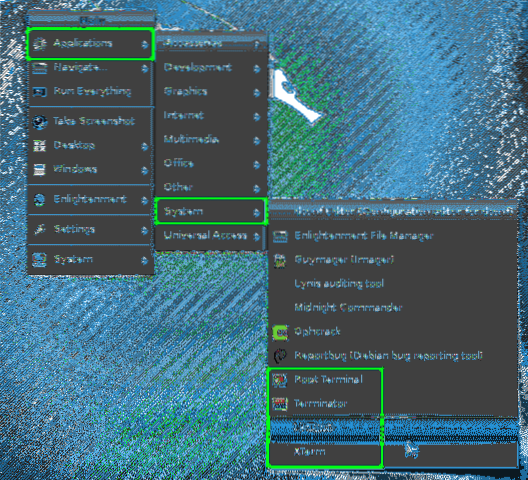

Você terá que abrir a janela do terminal depois de se conectar ao Enlightenment. O menu aparecerá clicando no plano de fundo da área de trabalho. Para navegar até o terminal pode ser feito da seguinte forma:

Aplicativos -> Sistema -> “Terminal raiz”.

Todos os programas shell funcionam para os propósitos do Nmap. Após o lançamento bem-sucedido do terminal, a diversão do Nmap pode começar.

Encontrar hosts ativos em sua rede:

O endereço IP da máquina kali é 10.0.2.15, e o endereço IP da máquina alvo é '192.168.56.102 '.

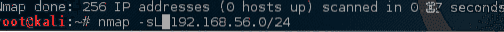

O que está ativo em uma rede particular pode ser determinado por uma varredura Nmap rápida. É uma verificação de 'Lista Simples'.

$ nmap -sL 192.168.56.0/24

Infelizmente, nenhum host ativo foi retornado usando esta varredura inicial.

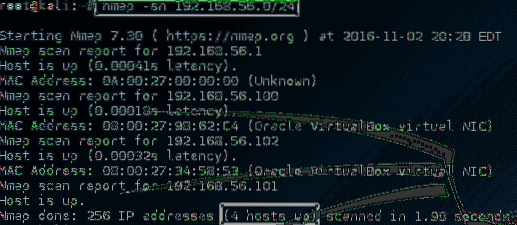

Encontre e execute ping em todos os hosts ativos na minha rede:

Felizmente, você não precisa se preocupar, pois usando alguns truques habilitados pelo Nmap, podemos encontrar essas máquinas. O truque mencionado dirá ao Nmap para fazer ping em todos os endereços no 192.168.56.0/24 rede.

$ nmap -sn 192.168.56.0/24

Então, o Nmap retornou alguns hosts potenciais para digitalização.

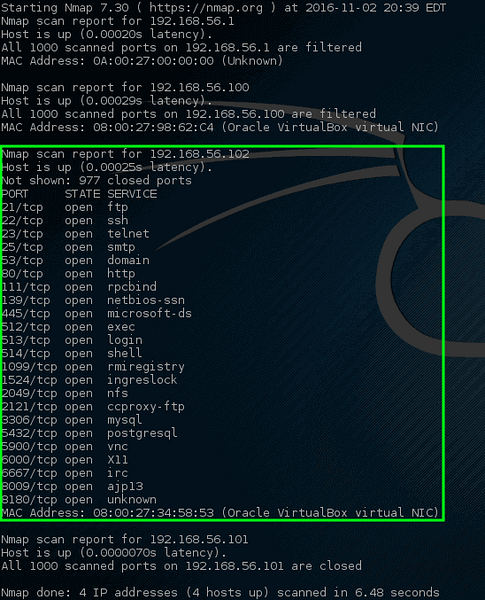

Encontre portas abertas via Nmap:

Deixe o nmap realizar uma varredura de porta para encontrar alvos específicos e ver os resultados.

$ nmap 192.168.56.1.100-102

Algum serviço de escuta nesta máquina específica é indicado por essas portas. Um endereço IP é atribuído a máquinas vulneráveis metasploitable; é por isso que existem portas abertas neste host. Muitas portas abertas na maioria das máquinas são anormais. Seria sensato investigar a máquina de perto. A máquina física na rede pode ser rastreada pelos administradores.

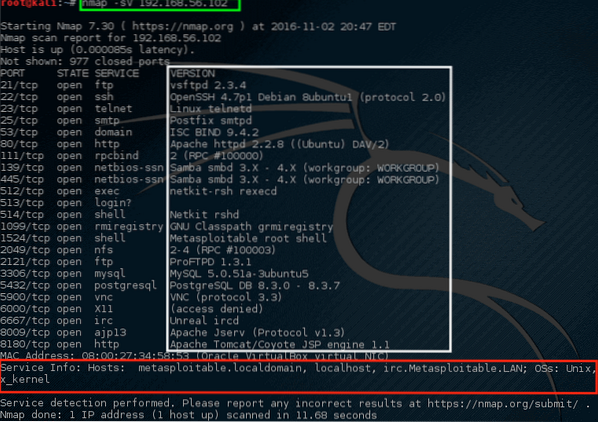

Encontre serviços de escuta em portas na máquina Kali host:

É uma varredura de serviço realizada via Nmap, e seu objetivo é verificar quais serviços podem estar escutando em uma porta específica. O Nmap investigará todas as portas abertas e coletará informações dos serviços em execução em cada porta.

$ nmap -sV 192.168.56.102

Ele funciona para obter informações sobre o nome do host e o sistema operacional atual em execução no sistema de destino. O “vsftpd” versão 2.3.4 está rodando nesta máquina, que é uma versão bem antiga do VSftpd, o que é alarmante para o administrador. Para esta versão específica (ExploitDB ID - 17491), uma vulnerabilidade grave foi encontrada em 2011.

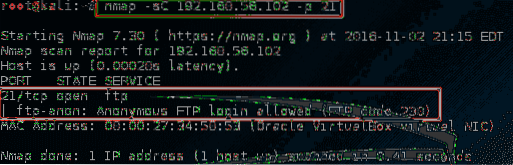

Encontre logins de FTP anônimos nos hosts:

Para reunir mais informações, deixe o Nmap dar uma olhada mais de perto.

$ nmap -sC 192.168.56.102 -p 21

O comando acima descobriu que o login de FTP anônimo é permitido neste servidor específico.

Verifique se há vulnerabilidades nos hosts:

Como a versão anterior do VSftd mencionada é antiga e vulnerável, é bastante preocupante. Vamos ver se o Nmap pode verificar a vulnerabilidade do vsftpd.

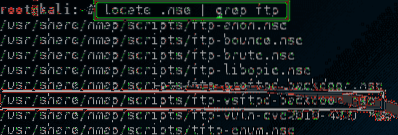

$ localizar .nse | grep ftp

É notável que para o problema do backdoor VSftpd, o Nmap tem script NSE, (Nmap Scripting Engine) é um dos recursos mais úteis e adaptáveis do Nmap. Ele permite que os usuários escrevam scripts simples para mecanizar uma ampla gama de tarefas de rede. Antes de executar este script no host, devemos saber como usá-lo.

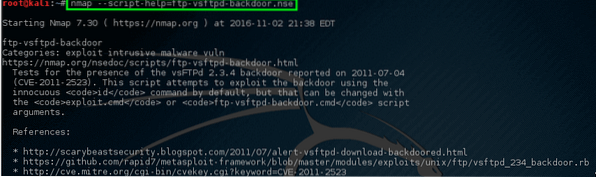

$ nmap --script-help = ftp-vsftd-backdoor.nse

Pode ser usado para verificar se a máquina é vulnerável ou não.

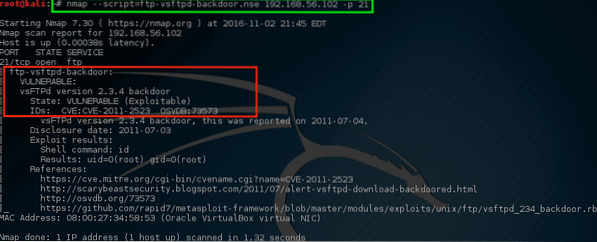

Execute o seguinte script:

$ nmap --script = ftp-vsftpd-backdoor.nse 192.168.56.102 -p 21

Nmap tem a qualidade para ser bastante e seletivo. Desta forma, fazer a varredura de uma rede de propriedade pessoal pode ser entediante. Uma varredura mais agressiva pode ser feita usando o Nmap. Irá dar a mesma informação, mas a diferença que se encontra é que podemos fazê-lo usando um comando em vez de usar muitos deles. Use o seguinte comando para uma verificação agressiva:

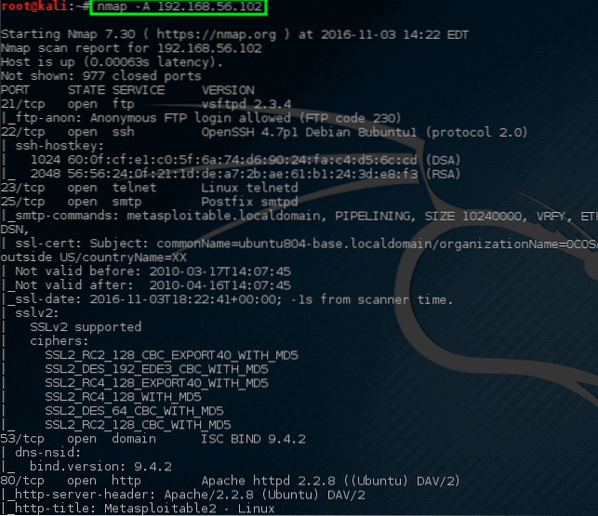

$ nmap -A 192.168.56.102

É evidente que usando apenas um comando, o Nmap pode retornar cargas de informações. Muitas dessas informações podem ser usadas para verificar qual software pode estar na rede e para determinar como proteger esta máquina.

Conclusão:

Nmap é uma ferramenta versátil para ser usada na comunidade de hackers. Este artigo fornece uma breve descrição do Nmap e sua função.

Phenquestions

Phenquestions