Um sistema de detecção de intrusão pode ser implantado dependendo do tamanho da rede. Existem dezenas de IDSs comerciais de qualidade, mas muitas empresas e pequenas empresas não podem pagar por eles. Snort é um sistema de detecção de intrusão flexível, leve e popular que pode ser implantado de acordo com as necessidades da rede, variando de redes pequenas a grandes, e fornece todos os recursos de um IDS pago. Snort não custa nada, mas isso não significa que não possa fornecer as mesmas funcionalidades de um IDS comercial de elite. Snort é considerado um IDS passivo, o que significa que ele fareja pacotes de rede, compara com o conjunto de regras e, no caso de detectar um registro ou entrada malicioso (i.e., detectar uma intrusão), gera um alerta ou coloca uma entrada em um arquivo de log. Snort é usado para monitorar as operações e atividades de roteadores, firewalls e servidores. O Snort fornece uma interface amigável, contendo uma cadeia de conjuntos de regras que podem ser muito úteis para uma pessoa que não está familiarizada com IDSs. O Snort gera um alarme em caso de intrusão (ataques de estouro de buffer, envenenamento de DNS, impressão digital do sistema operacional, varreduras de porta e muito mais), dando a uma organização maior visibilidade do tráfego de rede e tornando muito mais fácil atender às regulamentações de segurança.

Instalando Snort

Antes de instalar o Snort, existem alguns softwares de código aberto ou pacotes que você deve instalar primeiro para obter o melhor deste programa.

- Libpcap: Um farejador de pacotes como o Wireshark que é usado para capturar, monitorar e analisar o tráfego de rede. Para instalar libpcap, use os seguintes comandos para baixar o pacote do site oficial, descompacte o pacote e instale-o:

[email protegido]: ~ $ tar -xzvf libpcap-

[email protegido]: ~ $ cd libpcap-

[email protegido]: ~ $ ./ configure

[email protegido]: ~ $ sudo make

[email protegido]: ~ $ make install

- OpenSSH: Uma ferramenta de conectividade segura que fornece um canal seguro, mesmo em uma rede insegura, para fazer login remotamente via ssh protocolo. OpenSSH é usado para se conectar a sistemas remotamente com privilégios de administrador. OpenSSH pode ser instalado usando os seguintes comandos:

portátil / openssh-8.3p1.alcatrão.gz

[email protegido]: ~ $ tar xzvf openssh-

[email protegido]: ~ $ cd openssh-

[email protegido]: ~ $ ./ configure

[email protegido]: ~ $ sudo make install

- MySQL: O mais popular, gratuito e de código aberto SQL base de dados. MySQL é usado para armazenar dados alertados do Snort. Bibliotecas SQL são usadas por máquinas remotas para se comunicar e acessar o banco de dados onde as entradas de log do Snort são armazenadas. O MySQL pode ser instalado usando o seguinte comando:

- Servidor da Web Apache: O servidor web mais usado na internet. Apache é usado para exibir o console de análise através do servidor web. Ele pode ser baixado do site oficial aqui: http: // httpd.apache.org /, ou usando o seguinte comando:

- PHP: PHP é uma linguagem de script usada em desenvolvimento web. Um mecanismo de análise de PHP é necessário para executar o console do Analysis. Ele pode ser baixado do site oficial: https: // www.php.net / downloads.php, ou usando os seguintes comandos:

[email protegido]: ~ $ tar -xvf php-

[email protegido]: ~ $ cd php-

[email protegido]: ~ $ sudo make

[email protegido]: ~ $ sudo make install

- OpenSSL: Usado para proteger as comunicações pela rede sem se preocupar com a busca ou monitoramento de terceiros dos dados enviados e recebidos. OpenSSL fornece funcionalidade criptográfica para o servidor web. Ele pode ser baixado do site oficial: https: // www.openssl.org /.

- Stunnel: Um programa usado para criptografar o tráfego de rede arbitrário ou conexões dentro do SSL e que funciona junto com OpenSSL. Stunnel pode ser baixado de seu site oficial: https: // www.túnel de atordoamento.org /, ou pode ser instalado usando os seguintes comandos:

[email protegido]: ~ $ tar xzvf stunnel-

[email protegido]: ~ $ cd stunnel-

[email protegido]: ~ $ ./ configure

[email protegido]: ~ $ sudo make install

- ÁCIDO: Uma abreviatura para Controle de análise para detecção de intrusão. ACID é uma interface de pesquisa com suporte de consulta usada para encontrar endereços IP correspondentes, padrões fornecidos, um comando específico, uma carga útil, assinaturas, portas específicas, etc., de todos os alertas registrados. Ele fornece funcionalidade detalhada de análise de pacotes, permitindo a identificação do que exatamente o invasor estava tentando realizar e o tipo de carga usada no ataque. ÁCIDO pode ser baixado de seu site oficial: https: // www.sei.cmu.edu / about / divisions / cert / index.cfm.

Agora que todos os pacotes básicos necessários estão instalados, Snort pode ser baixado do site oficial, bufar.org, e pode ser instalado usando os seguintes comandos:

[email protegido]: ~ $ wget https: // www.bufar.org / downloads / snort / snort-2.9.16.1.alcatrão.gz[email protegido]: ~ $ tar xvzf snort-

[email protegido]: ~ $ cd snort-

[email protegido]: ~ $ ./ configure

[email protegido]: ~ $ sudo make && --enable-source-fire

[email protegido]: ~ $ sudo make install

Em seguida, execute o seguinte comando para verificar se o Snort está instalado e a versão do Snort que você está usando:

[email protegido]: ~ $ snort --,,_ - *> Snort! <*-

o ") ~ Número da versão"

Copyright (C) 1998-2013 Sourcefire, Inc., et al.

Usando libpcap versão 1.8.1

Usando a versão PCRE: 8.39 2016-06-14

Usando a versão ZLIB: 1.2.11

Depois que a instalação for bem-sucedida, os seguintes arquivos devem ter sido criados no sistema:

/ usr / bin / snort: Este é o executável binário do Snort.

/ usr / share / doc / snort: Contém a documentação e páginas de manual do Snort.

/ etc / snort: Contém todos os conjuntos de regras de Snort e é também seu arquivo de configuração.

Usando Snort

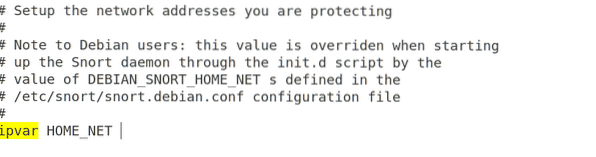

Para usar o Snort, primeiro, você deve configurar o Home_Net valor e forneça o valor do endereço IP da rede que você está protegendo. O endereço IP da rede pode ser obtido usando o seguinte comando:

[email protegido]: ~ $ ifconfigA partir dos resultados, copie o valor do endereço inet da rede desejada. Agora, abra o arquivo de configuração do Snort / etc / snort / snort.conf usando o seguinte comando:

[email protegido]: ~ $ sudo vim / etc / snort / snort.confVocê verá uma saída como esta:

Encontre a linha “Ipvar HOME_NET.” Em frente ipvar HOME_NET, escreva o endereço IP copiado antes e salve o arquivo. Antes de correr Snort, outra coisa que você deve fazer é rodar a rede em modo promíscuo. Você pode fazer isso usando o seguinte comando:

[email protegido]: ~ $ / sbin / ifconfig -Agora, você está pronto para correr Snort. Para verificar seu status e testar o arquivo de configuração, use o seguinte comando:

[email protegido]: ~ $ sudo snort -T -i4150 regras do Snort lidas

3476 regras de detecção

0 regras de decodificador

0 regras de pré-processador

3476 cadeias de opções vinculadas a 290 cabeçalhos de cadeia

0 regras dinâmicas

+++++++++++++++++++++++++++++++++++++++++++++++++++

+-------------------[Contagens de portas de regra]---------------------------------------

| tcp udp icmp ip

| src 151 18 0 0

| dst 3306 126 0 0

| qualquer 383 48 145 22

| nc 27 8 94 20

| s + d 12 5 0 0

+----------------------------------------------------------------------------

+-----------------------[configuração do filtro de detecção]------------------------------

| limite de memória: 1048576 bytes

+-----------------------[regras de filtro de detecção]-------------------------------

| Nenhum

-------------------------------------------------------------------------------

+-----------------------[taxa-filtro-configuração]-----------------------------------

| limite de memória: 1048576 bytes

+-----------------------[regras de filtro de taxas]------------------------------------

| Nenhum

-------------------------------------------------------------------------------

+-----------------------[event-filter-config]----------------------------------

| limite de memória: 1048576 bytes

+-----------------------[filtro de evento global]----------------------------------

| Nenhum

+-----------------------[filtro de evento local]-----------------------------------

| gen-id = 1 sig-id = 3273 type = Threshold tracking = src count = 5 seconds = 2

| gen-id = 1 sig-id = 2494 tipo = Ambos rastreamento = contagem dst = 20 segundos = 60

| gen-id = 1 sig-id = 3152 type = Threshold tracking = src count = 5 seconds = 2

| gen-id = 1 sig-id = 2923 type = Threshold tracking = dst count = 10 seconds = 60

| gen-id = 1 sig-id = 2496 tipo = Ambos rastreamento = contagem dst = 20 segundos = 60

| gen-id = 1 sig-id = 2275 type = Threshold tracking = dst count = 5 seconds = 60

| gen-id = 1 sig-id = 2495 type = Ambos rastreamento = dst count = 20 segundos = 60

| gen-id = 1 sig-id = 2523 type = Ambos rastreamento = dst count = 10 segundos = 10

| gen-id = 1 sig-id = 2924 type = Threshold tracking = dst count = 10 seconds = 60

| gen-id = 1 sig-id = 1991 tipo = Limite de rastreamento = contagem src = 1 segundos = 60

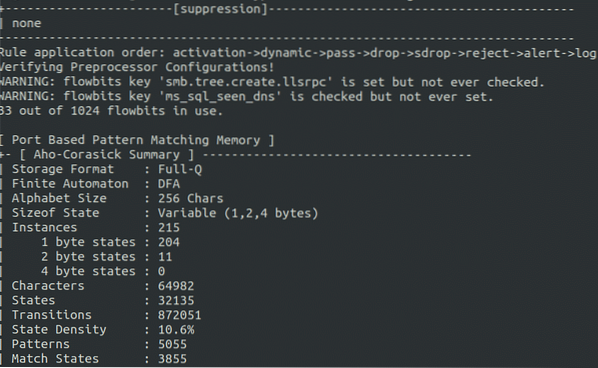

+-----------------------[supressão]------------------------------------------

| Nenhum

-------------------------------------------------------------------------------

Ordem de aplicação de regra: ativação-> dinâmico-> passar-> soltar-> soltar-> rejeitar-> alerta-> log

Verificando configurações de pré-processador!

[Memória de correspondência de padrão baseada em porta]

+- [Resumo Aho-Corasick] -------------------------------------

| Formato de armazenamento: Full-Q

| Autômato Finito: DFA

| Tamanho do alfabeto: 256 caracteres

| Tamanho do estado: Variável (1,2,4 bytes)

| Instâncias: 215

| Estados de 1 byte: 204

| 2 estados de byte: 11

| 4 estados de byte: 0

| Personagens: 64982

| Estados: 32135

| Transições: 872051

| Densidade do estado: 10.6%

| Padrões: 5055

| Estados da partida: 3855

| Memória (MB): 17.00

| Padrões: 0.51

| Listas de partidas: 1.02

| DFA

| Estados de 1 byte: 1.02

| 2 estados de byte: 14.05

| 4 estados de byte: 0.00

+----------------------------------------------------------------

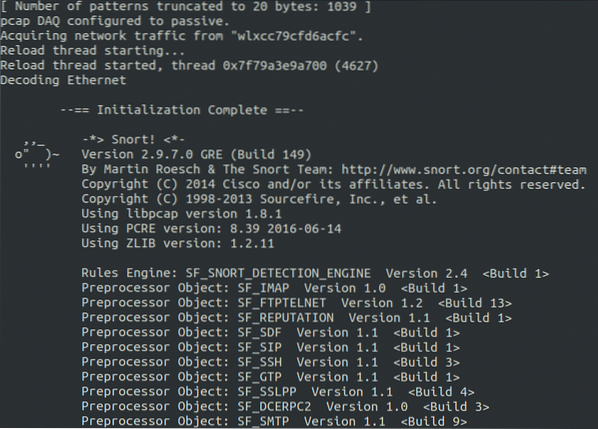

[Número de padrões truncados para 20 bytes: 1039]

pcap DAQ configurado para passivo.

Adquirindo tráfego de rede de "wlxcc79cfd6acfc".

--== Inicialização completa ==--

,,_ - *> Snort! <*-

o ") ~ Número da versão

Copyright (C) 1998-2013 Sourcefire, Inc., et al.

Usando libpcap versão 1.8.1

Usando a versão PCRE: 8.39 2016-06-14

Usando a versão ZLIB: 1.2.11

Mecanismo de regras: SF_SNORT_DETECTION_ENGINE Versão 2.4

Objeto de pré-processador: SF_IMAP versão 1.0

Objeto de pré-processador: SF_FTPTELNET Versão 1.2

Objeto de pré-processador: SF_REPUTATION Versão 1.1

Objeto de pré-processador: SF_SDF versão 1.1

Objeto de pré-processador: SF_SIP versão 1.1

Objeto de pré-processador: SF_SSH Versão 1.1

Objeto de pré-processador: SF_GTP versão 1.1

Objeto de pré-processador: SF_SSLPP versão 1.1

Objeto de pré-processador: SF_DCERPC2 versão 1.0

Objeto de pré-processador: SF_SMTP versão 1.1

Objeto de pré-processador: SF_POP versão 1.0

Objeto de pré-processador: SF_DNS versão 1.1

Objeto de pré-processador: SF_DNP3 Versão 1.1

Objeto de pré-processador: SF_MODBUS versão 1.1

Snort validou a configuração com sucesso!

Snort saindo

Conjuntos de regras Snort

O maior poder de Snort reside em seus conjuntos de regras. Snort tem a capacidade de empregar um grande número de conjuntos de regras para monitorar o tráfego de rede. Em sua última versão, Snort vem com 73 diferentes tipos e mais 4150 regras para detecção de anomalias, contidas na pasta “/ Etc / snort / rules.”

Você pode ver os tipos de conjuntos de regras no Snort usando o seguinte comando:

[email protegido]: ~ $ ls / etc / snort / rlesataque-respostas.regras comunidade-smtp.regras icmp.código do shell de regras.as regras

Porta dos fundos.regras comunidade-injeção-sql.imap de regras.regras smtp.as regras

trânsito ruim.regras comunidade-vírus.informações de regras.regras snmp.as regras

bate-papo.regras comunidade-ataques da web.regras locais.regras sql.as regras

bot da comunidade.regras comunidade-web-cgi.regras misc.regras telnet.as regras

excluído pela comunidade.regras comunidade-web-cliente.regras multimídia.regras tftp.as regras

comunidade-dos.regras comunidade-web-dos.regras mysql.vírus de regras.as regras

exploração da comunidade.regras comunidade-web-iis.regras netbios.regras de ataques na web.as regras

comunidade-ftp.regras community-web-misc.regras nntp.regras web-cgi.as regras

jogo da comunidade.regras comunidade-web-php.oráculo de regras.cliente da web de regras.as regras

comunidade-icmp.regras ddos.regras outros-ids.regras web-coldfusion.as regras

comunidade-imap.regras excluídas.regras p2p.página da web de regras.as regras

comunidade inadequada.regras dns.política de regras.regras web-iis.as regras

cliente de e-mail da comunidade.regras dos.regras pop2.regras web-misc.as regras

comunidade-misc.regras experimentais.regras pop3.regras web-php.as regras

comunidade-nntp.exploração de regras.regras pornôs.regras x11.as regras

oráculo-comunidade.dedo de regras.regras rpc.as regras

política da comunidade.regras ftp.serviços de regras.as regras

gole da comunidade.regras icmp-info.varredura de regras.as regras

Por padrão, quando você executa Snort no modo Sistema de detecção de intrusão, todas essas regras são implantadas automaticamente. Vamos agora testar o ICMP conjunto de regras.

Primeiro, use o seguinte comando para executar Snort dentro IDS modo:

[email protegido]: ~ $ sudo snort -A console -i-c / etc / snort / snort.conf

Você verá várias saídas na tela, mantenha-o assim.

Agora, você fará o ping do IP desta máquina de outra máquina usando o seguinte comando:

[email protegido]: ~ $ pingFaça ping de cinco a seis vezes e depois volte para a sua máquina para ver se o Snort IDS detecta ou não.

24/08-01: 21: 55.178653 [**] [1: 396: 6] Fragmentação de destino inacessível de ICMPNecessário e o bit DF foi definido [**] [Classificação: atividade diversa] [Prioridade: 3]

ICMP

24/08-01: 21: 55.178653 [**] [1: 396: 6] Fragmentação de destino inacessível de ICMP

Necessário e o bit DF foi definido [**] [Classificação: atividade diversa] [Prioridade: 3]

ICMP

24/08-01: 21: 55.178653 [**] [1: 396: 6] Fragmentação de destino inacessível de ICMP

Necessário e o bit DF foi definido [**] [Classificação: atividade diversa] [Prioridade: 3]

ICMP

24/08-01: 21: 55.178653 [**] [1: 396: 6] Fragmentação de destino inacessível de ICMP

Necessário e o bit DF foi definido [**] [Classificação: atividade diversa] [Prioridade: 3]

ICMP

24/08-01: 21: 55.178653 [**] [1: 396: 6] Fragmentação de destino inacessível de ICMP

Necessário e o bit DF foi definido [**] [Classificação: atividade diversa] [Prioridade: 3]

ICMP

24/08-01: 21: 55.178653 [**] [1: 396: 6] Fragmentação de destino inacessível de ICMP

Necessário e o bit DF foi definido [**] [Classificação: atividade diversa] [Prioridade: 3]

ICMP

Aqui, recebemos um alerta de que alguém está realizando uma verificação de ping. Até forneceu o endereço de IP da máquina do atacante.

Agora, iremos para o IP endereço desta máquina no navegador. Não veremos nenhum alerta, neste caso. Tente conectar-se ao ftp servidor desta máquina usando outra máquina como atacante:

[email protegido]: ~ $ ftpAinda não veremos nenhum alerta porque esses conjuntos de regras não são adicionados às regras padrão e, nesses casos, nenhum alerta seria gerado. É quando você deve criar o seu próprio conjuntos de regras. Você pode criar regras de acordo com suas próprias necessidades e adicioná-las no “/ Etc / snort / rules / local.as regras" arquivo, e então bufar usará automaticamente essas regras ao detectar anomalias.

Criando uma regra

Vamos agora criar uma regra para detectar um pacote suspeito enviado na porta 80 para que um alerta de registro seja gerado quando isso ocorrer:

# alert tcp any any -> $ HOME_NET 80 (msg: "HTTP Packet found"; sid: 10000001; rev: 1;)Existem duas partes principais para escrever uma regra, i.e., Cabeçalho de regra e opções de regra. O que se segue é uma análise da regra que acabamos de escrever:

- Cabeçalho

- Alerta: A ação especificada a ser tomada ao descobrir o pacote que corresponde à descrição da regra. Existem várias outras ações que podem ser especificadas no lugar do alerta de acordo com as necessidades do usuário, i.e., registrar, rejeitar, ativar, descartar, passar, etc.

- Tcp: Aqui, temos que especificar o protocolo. Existem vários tipos de protocolos que podem ser especificados, i.e., tcp, udp, icmp, etc., de acordo com as necessidades do usuário.

- Algum: Aqui, a interface de rede de origem pode ser especificada. Se algum for especificado, o Snort irá verificar todas as redes de origem.

- ->: A direção; neste caso, é definido da origem ao destino.

- $ HOME_NET: O lugar onde o destino endereço de IP é especificado. Neste caso, estamos usando aquele configurado no / etc / snort / snort.conf arquivo no começo.

- 80: A porta de destino na qual estamos esperando por um pacote de rede.

- Opções:

- Msg: O alerta a ser gerado ou a mensagem a ser exibida no caso de captura de um pacote. Neste caso, é definido como “Pacote HTTP encontrado.”

- Sid: Usado para identificar regras do Snort de forma única e sistemática. O primeiro 1000000 os números são reservados, então você pode começar com 1000001.

- Rev: Usado para fácil manutenção de regras.

Vamos adicionar esta regra no “/ Etc / snort / rules / local.as regras" arquivo e veja se ele pode detectar solicitações HTTP na porta 80.

[email protected]: ~ $ echo “alert tcp any any -> $ HOME_NET 80 (msg:" HTTP Packetencontrado "; sid: 10000001; rev: 1;)” >> / etc / snort / rules / local.as regras

Estamos todos prontos. Agora você pode abrir Snort dentro IDS modo usando o seguinte comando:

[email protegido]: ~ $ sudo snort -A console -i wlxcc79cfd6acfc-c / etc / snort / snort.conf

Navegue até o endereço de IP desta máquina a partir do navegador.

Snort agora pode detectar qualquer pacote enviado para a porta 80 e mostrará o alerta “Pacote HTTP encontrado ” na tela se isso ocorrer.

24/08-03: 35: 22.979898 [**] [1: 10000001: 0] Pacote HTTP encontrado [**][Prioridade: 0] TCP

24/08-03: 35: 22.979898 [**] [1: 10000001: 0] Pacote HTTP encontrado [**]

[Prioridade: 0] TCP

24/08-03: 35: 22.979898 [**] [1: 10000001: 0] Pacote HTTP encontrado [**]

[Prioridade: 0] TCP

24/08-03: 35: 22.979898 [**] [1: 10000001: 0] Pacote HTTP encontrado [**]

[Prioridade: 0] TCP

24/08-03: 35: 22.979898 [**] [1: 10000001: 0] Pacote HTTP encontrado [**]

[Prioridade: 0] TCP

24/08-03: 35: 22.979898 [**] [1: 10000001: 0] Pacote HTTP encontrado [**]

[Prioridade: 0] TCP

24/08-03: 35: 22.979898 [**] [1: 10000001: 0] Pacote HTTP encontrado [**]

[Prioridade: 0] TCP

Também criaremos uma regra para detectar ftp tentativas de login:

# alert tcp any any -> any 21 (msg: "FTP packet found"; sid: 10000002;)Adicione esta regra ao "local.as regras" arquivo usando o seguinte comando:

[email protegido]: ~ $ echo “alert tcp any any -> alert tcp any any -> any 21(msg: "pacote FTP encontrado"; sid: 10000002; rev: 1;) ”>> / etc / snort / rules / local.as regras

Agora, tente fazer o login em outra máquina e dê uma olhada nos resultados do programa Snort.

24/08-03: 35: 22.979898 [**] [1: 10000002: 0) Pacote FTP encontrado [**] [Prioridade: 0]TCP

24/08-03: 35: 22.979898 [**] [1: 10000002: 0) Pacote FTP encontrado [**] [Prioridade: 0]

TCP

24/08-03: 35: 22.979898 [**] [1: 10000002: 0) Pacote FTP encontrado [**] [Prioridade: 0]

TCP

24/08-03: 35: 22.979898 [**] [1: 10000002: 0) Pacote FTP encontrado [**] [Prioridade: 0]

TCP

24/08-03: 35: 22.979898 [**] [1: 10000002: 0) Pacote FTP encontrado [**] [Prioridade: 0]

TCP

Como visto acima, recebemos o alerta, o que significa que criamos com sucesso essas regras para detectar anomalias na porta 21 e porto 80.

Conclusão

Sistemas de detecção de intrusão Como Snort são usados para monitorar o tráfego de rede para detectar quando um ataque está sendo realizado por um usuário malicioso antes que possa prejudicar ou afetar a rede. Se um invasor está realizando uma varredura de porta em uma rede, o ataque pode ser detectado, junto com o número de tentativas feitas, o invasor IP endereço e outros detalhes. Snort é usado para detectar todos os tipos de anomalias, e vem com um grande número de regras já configuradas, junto com a opção de o usuário escrever suas próprias regras de acordo com suas necessidades. Dependendo do tamanho da rede, Snort pode ser facilmente configurado e usado sem gastar nada, em comparação com outro comercial pago Sistemas de detecção de intrusão. Os pacotes capturados podem ser analisados posteriormente usando um farejador de pacotes, como o Wireshark, para analisar e quebrar o que se passava na mente do atacante durante o ataque e os tipos de varreduras ou comandos executados. Snort é uma ferramenta gratuita, de código aberto e fácil de configurar, e pode ser uma ótima escolha para proteger qualquer rede de médio porte contra ataques.

Phenquestions

Phenquestions