Depois de configurar qualquer servidor, entre as primeiras etapas usuais ligadas à segurança estão o firewall, atualizações e upgrades, chaves SSH, dispositivos de hardware. Mas a maioria dos administradores de sistemas não faz a varredura de seus próprios servidores para descobrir pontos fracos, conforme explicado com OpenVas ou Nessus, nem configuram honeypots ou um Sistema de detecção de intrusão (IDS) que é explicado abaixo.

Existem vários IDS no mercado e os melhores são gratuitos, o Snort é o mais popular, eu só conheço o Snort e o OSSEC e prefiro o OSSEC ao Snort porque consome menos recursos, mas acho que o Snort ainda é o universal. As opções adicionais são: Suricata, Bro IDS, Security Onion.

A pesquisa mais oficial sobre a efetividade do IDS é bem antiga, de 1998, mesmo ano em que o Snort foi inicialmente desenvolvido, e realizado pela DARPA, concluiu que tais sistemas eram inúteis antes dos ataques modernos. Após 2 décadas, a TI evoluiu em progressão geométrica, a segurança também e tudo está quase atualizado, adotar o IDS é útil para todos os administradores de sistemas.

Snort IDS

Snort IDS funciona em 3 modos diferentes, como sniffer, como registrador de pacotes e sistema de detecção de intrusão de rede. O último é o mais versátil para o qual este artigo se concentra.

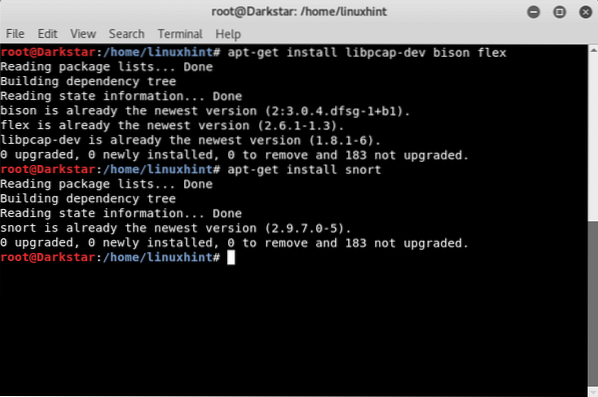

Instalando Snort

apt-get install libpcap-dev bison flexEntão nós corremos:

apt-get install snortNo meu caso o software já está instalado, mas não estava por padrão, foi assim que foi instalado no Kali (Debian).

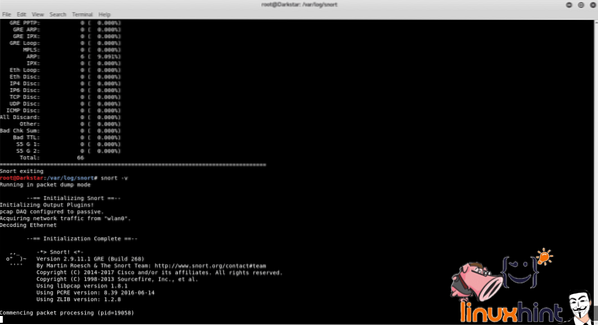

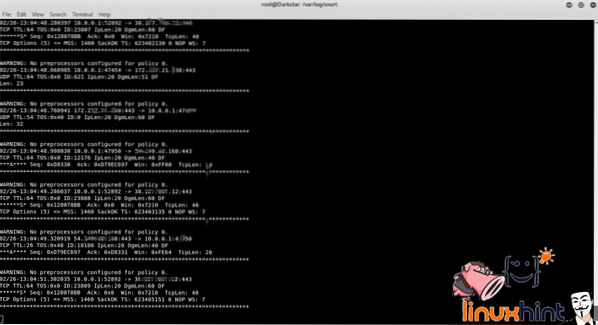

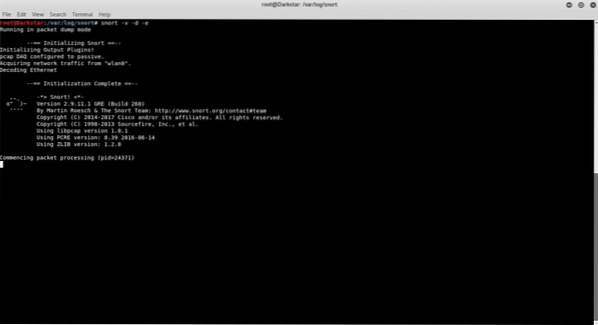

Introdução ao modo sniffer do Snort

O modo sniffer lê o tráfego da rede e exibe a tradução para um visualizador humano.

Para testá-lo, digite:

Esta opção não deve ser usada normalmente, a exibição do tráfego requer muitos recursos e é aplicada apenas para mostrar a saída do comando.

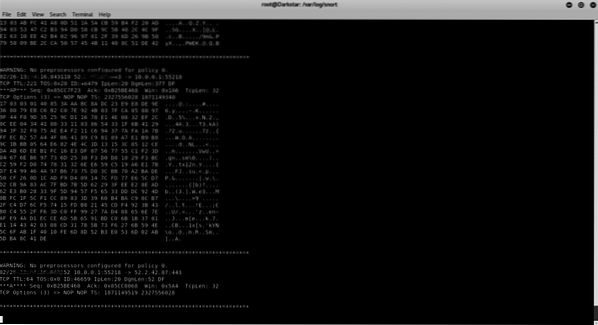

No terminal podemos ver cabeçalhos de tráfego detectados pelo Snort entre o pc, o roteador e a internet. O Snort também relata a falta de políticas para reagir ao tráfego detectado.

Se quisermos que o Snort mostre os dados também digite:

Para mostrar os cabeçalhos da camada 2, execute:

# snort -v -d -eAssim como o parâmetro “v”, “e” também representa um desperdício de recursos, seu uso deve ser evitado para produção.

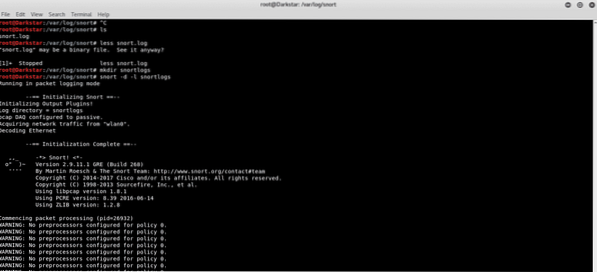

Introdução ao modo Packet Logger do Snort

Para salvar os relatórios do Snort, precisamos especificar um diretório de log para o Snort, se quisermos que o Snort mostre apenas cabeçalhos e registre o tráfego no tipo de disco:

# mkdir snortlogs# snort -d -l snortlogs

O log será salvo dentro do diretório snortlogs.

Se você quiser ler o tipo de arquivo de log:

# snort -d -v -r logfilename.registro.xxxxxxx

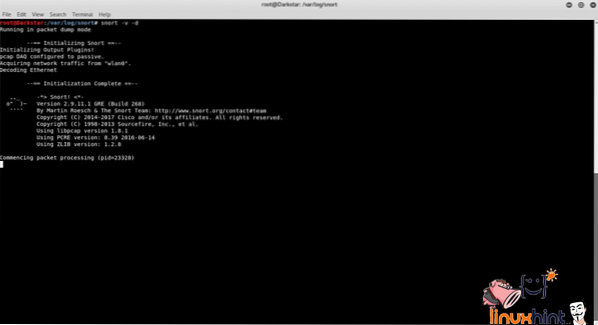

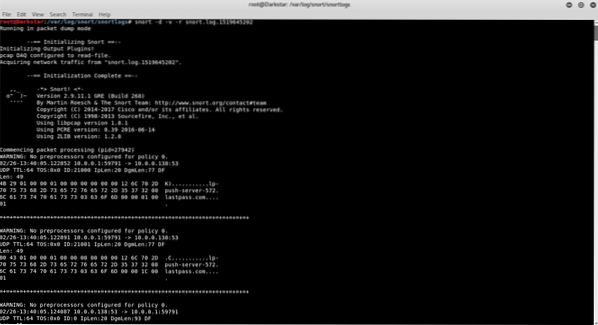

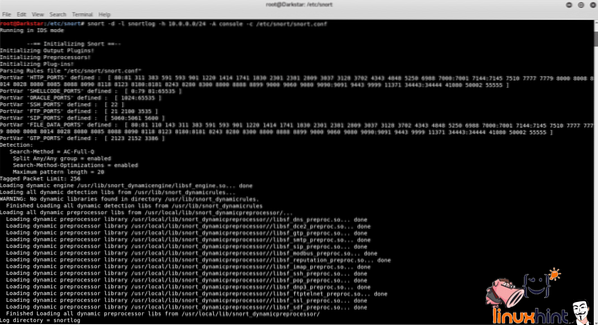

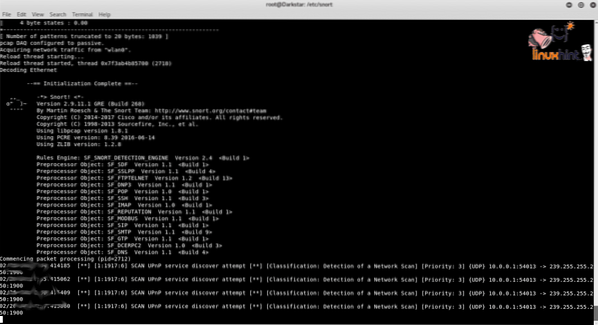

Introdução ao modo Network Intrusion Detection System (NIDS) do Snort

Com o seguinte comando, o Snort lê as regras especificadas no arquivo / etc / snort / snort.conf para filtrar o tráfego de forma adequada, evitando ler todo o tráfego e focando em incidentes específicos

referido no snort.conf através de regras personalizáveis.

O parâmetro “-A console” instrui o snort a alertar no terminal.

# snort -d -l snortlog -h 10.0.0.0/24 -A console -c snort.conf

Obrigado por ler este texto introdutório ao uso do Snort.

Phenquestions

Phenquestions