O recurso de criptografia em nível de sistema de arquivos Btrfs ainda não está disponível. Mas você pode usar uma ferramenta de criptografia de terceiros, como dm-crypt para criptografar todos os dispositivos de armazenamento do seu sistema de arquivos Btrfs.

Neste artigo, vou mostrar como criptografar os dispositivos de armazenamento adicionados a um sistema de arquivos Btrfs com dm-crypt. Então vamos começar.

Abreviações

- LUKS - Linux Unified Key Setup

- HDD - Drive de disco rígido

- SSD - Disco de Estado Sólido

Pré-requisitos

Para seguir este artigo:

- Você deve estar executando o Fedora 33 Workstation ou Ubuntu 20.04 Distribuição LTS Linux em seu computador.

- Você deve ter um HDD / SSD gratuito em seu computador.

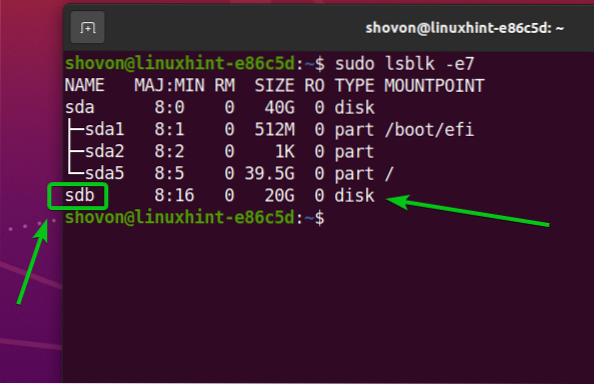

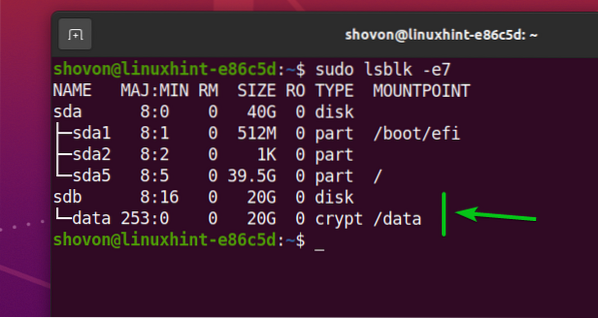

Como você pode ver, eu tenho um HDD sdb no meu Ubuntu 20.04 máquina LTS. Vou criptografá-lo e formatá-lo com o sistema de arquivos Btrfs.

$ sudo lsblk -e7

Instalando pacotes necessários no Ubuntu 20.04 LTS

Para criptografar dispositivos de armazenamento e formatá-los com o sistema de arquivos Btrfs, você precisa ter o btrfs-progs e configuração criptográfica pacotes instalados no seu Ubuntu 20.04 máquina LTS. Felizmente, esses pacotes estão disponíveis no repositório oficial de pacotes do Ubuntu 20.04 LTS.

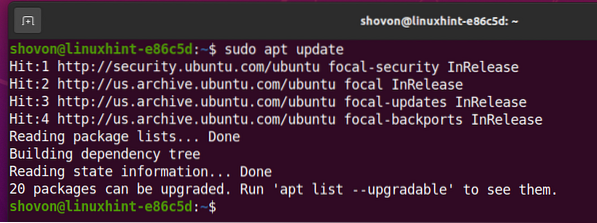

Primeiro, atualize o cache do repositório de pacotes APT com o seguinte comando:

$ sudo apt update

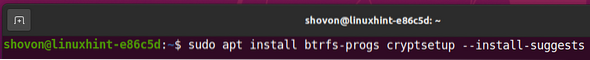

Para instalar btrfs-progs e criptografar, execute o seguinte comando:

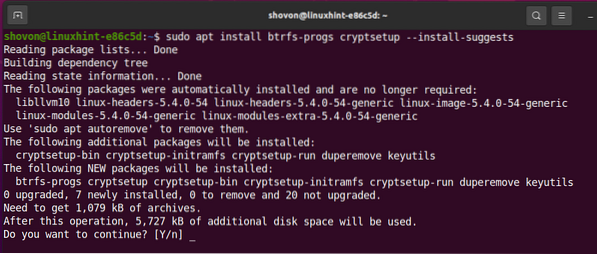

Para confirmar a instalação, pressione Y e então pressione <Entrar>.

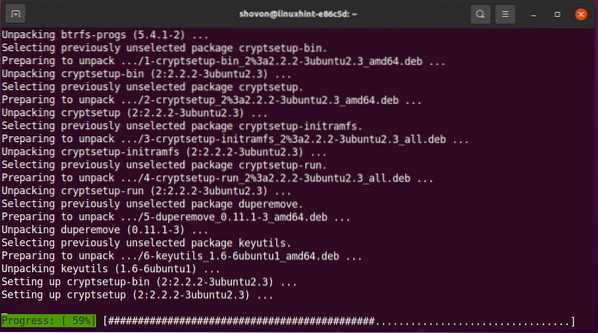

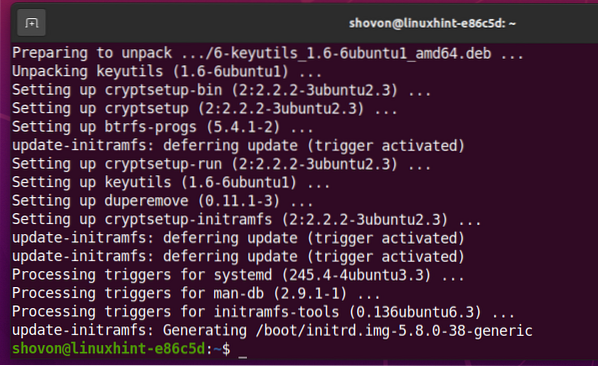

O btrfs-progs e configuração criptográfica pacotes e suas dependências estão sendo instalados.

O btrfs-progs e configuração criptográfica os pacotes devem ser instalados neste ponto.

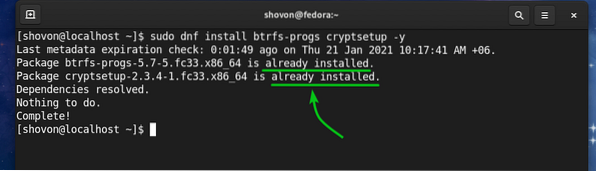

Instalando Pacotes Requeridos no Fedora 33

Para criptografar dispositivos de armazenamento e formatá-los com o sistema de arquivos Btrfs, você precisa ter o btrfs-progs e criptografar pacotes instalados em sua máquina Fedora 33 Workstation. Felizmente, esses pacotes estão disponíveis no repositório oficial de pacotes da estação de trabalho Fedora 33.

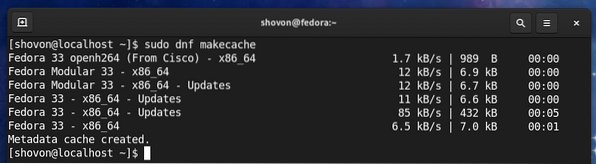

Primeiro, atualize o cache do repositório de pacotes DNF com o seguinte comando:

$ sudo dnf makecache

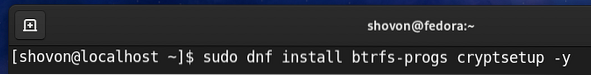

Para instalar btrfs-progs e criptografar, execute o seguinte comando:

A estação de trabalho Fedora 33 usa o sistema de arquivos Btrfs por padrão. Portanto, é mais provável que você já tenha esses pacotes instalados, como você pode ver na imagem abaixo. Se por algum motivo, eles não estiverem instalados, eles serão instalados.

Gerando uma chave de criptografia

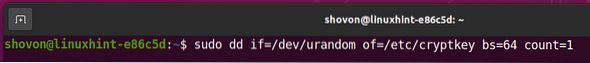

Antes de criptografar seus dispositivos de armazenamento com configuração criptográfica, você precisa gerar uma chave aleatória de 64 bytes.

Você pode gerar sua chave de criptografia e armazená-la no / etc / cryptkey arquivo com o seguinte comando:

$ sudo dd if = / dev / urandom of = / etc / cryptkey bs = 64 count = 1

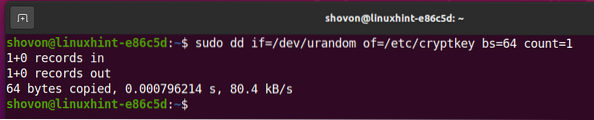

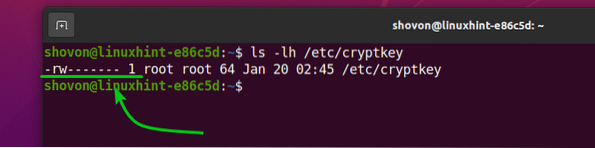

Uma nova chave de criptografia deve ser gerada e armazenada no / etc / cryptkey Arquivo.

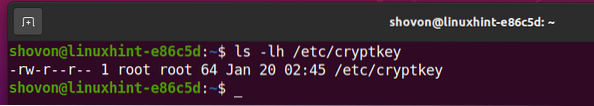

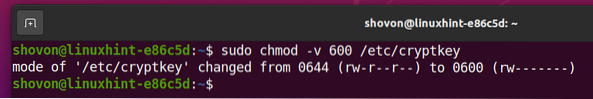

O arquivo da chave de criptografia / etc / cryptkey pode ser lido por todos por padrão, como você pode ver na imagem abaixo. Este é um risco de segurança. Nós queremos apenas o raiz usuário seja capaz de ler / escrever no arquivo / etc / cryptkey.

Para permitir que apenas o usuário root leia / escreva no arquivo / etc / cryptkey, altere as permissões do arquivo da seguinte maneira:

Como você pode ver, apenas o raiz o usuário tem permissão de leitura / gravação (rw) para o / etc / cryptkey Arquivo. Então, ninguém mais pode ver o que está no / etc / cryptkey Arquivo.

Criptografando os dispositivos de armazenamento com dm-crypt

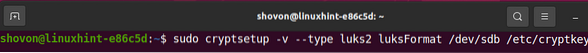

Agora que você gerou uma chave de criptografia, pode criptografar seu dispositivo de armazenamento. Digamos, sdb, com a tecnologia de criptografia de disco LUKS v2 (versão 2) da seguinte forma:

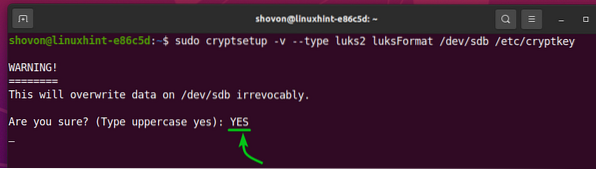

$ sudo cryptsetup -v --tipo luks2 luksFormat / dev / sdb / etc / cryptkey

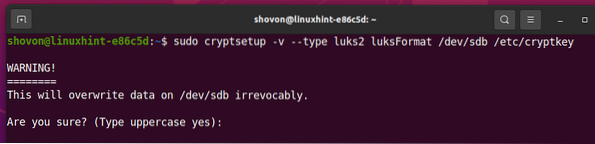

criptografar irá pedir-lhe para confirmar a operação de encriptação.

NOTA: Todos os dados do seu HDD / SSD devem ser removidos. Portanto, certifique-se de mover todos os seus dados importantes antes de tentar criptografar seu HDD / SSD.

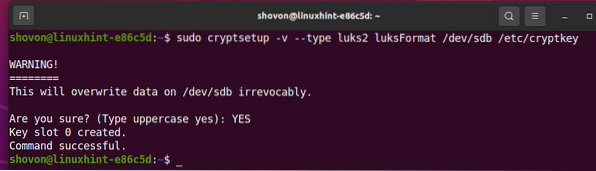

Para confirmar a operação de criptografia do disco, digite SIM (em maiúsculas) e pressione

Neste ponto, o dispositivo de armazenamento / dev / sdb deve ser criptografado com a chave de criptografia / etc / cryptkey.

Abrindo dispositivos de armazenamento criptografados

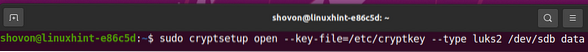

Depois de criptografar um dispositivo de armazenamento com criptografar, você precisa abri-lo com o configuração criptográfica ferramenta para poder usá-lo.

Você pode abrir o dispositivo de armazenamento criptografado sdb e mapeie-o para o seu computador como um dados dispositivo de armazenamento da seguinte forma:

$ sudo cryptsetup open --key-file = / etc / cryptkey --tipo luks2 / dev / sdb data

Agora, o dispositivo de armazenamento descriptografado estará disponível no caminho / dev / mapper / data. Você tem que criar o seu sistema de arquivos desejado no / dev / mapper / data device e monte o / dev / mapper / data device em vez de / dev / sdb de agora em diante.

Criação do sistema de arquivos Btrfs em dispositivos criptografados:

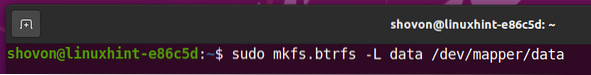

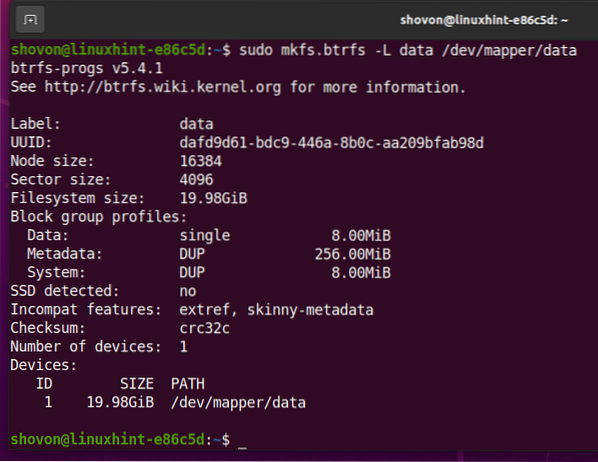

Para criar um sistema de arquivos Btrfs no dispositivo de armazenamento descriptografado / dev / mapper / data com os dados do rótulo, execute o seguinte comando:

$ sudo mkfs.btrfs -L data / dev / mapper / data

Um sistema de arquivos Btrfs deve ser criado no / dev / mapper / dispositivo de armazenamento de dados, que é descriptografado do dispositivo de armazenamento / dev / sdb (criptografado com LUKS 2).

Montagem de sistema de arquivos Btrfs criptografado

Você também pode montar o sistema de arquivos Btrfs que criou anteriormente.

Digamos que você deseja montar o sistema de arquivos Btrfs criado anteriormente no /dados diretório.

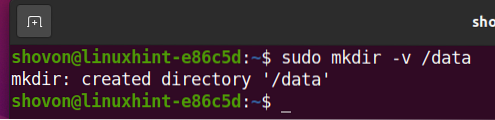

Então, crie o /dados diretório da seguinte forma:

$ sudo mkdir -v / data

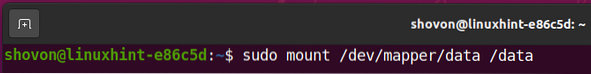

Para montar o sistema de arquivos Btrfs criado no / dev / mapper / dispositivo de armazenamento de dados no /dados diretório, execute o seguinte comando:

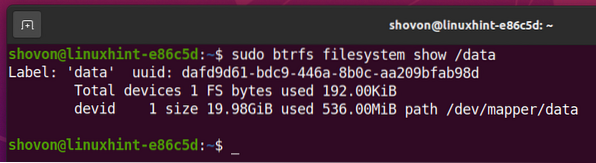

Como você pode ver, o sistema de arquivos Btrfs criado no dispositivo de armazenamento criptografado sdb é montado no /dados diretório.

Montagem automática do sistema de arquivos Btrfs criptografado na inicialização

Você também pode montar o sistema de arquivos Btrfs criptografado no momento da inicialização.

Para montar o sistema de arquivos Btrfs criptografado no momento da inicialização, você precisa:

- descriptografar o dispositivo de armazenamento / dev / sdb na hora da inicialização usando o / etc / cryptkey arquivo de chave de criptografia

- monte o dispositivo de armazenamento descriptografado / dev / mapper / data para o /dados diretório

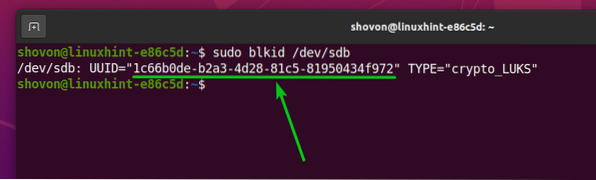

Primeiro, encontre o UUID do sdb dispositivo de armazenamento criptografado com o seguinte comando:

$ sudo blkid / dev / sdb

Como você pode ver, o UUID do sdb dispositivo de armazenamento criptografado é 1c66b0de-b2a3-4d28-81c5-81950434f972. Será diferente para você. Portanto, certifique-se de alterá-lo com o seu de agora em diante.

Para descriptografar automaticamente o sdb dispositivo de armazenamento no momento da inicialização, você deve adicionar uma entrada para ele no / etc / crypttab Arquivo.

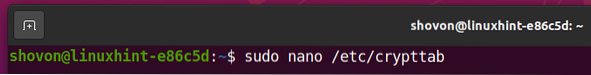

Abra o / etc / crypttab arquivo com o nano editor de texto da seguinte forma:

$ sudo nano / etc / crypttab

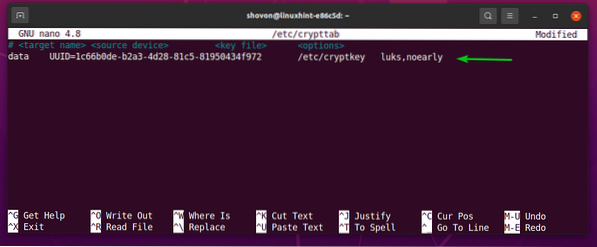

Adicione a seguinte linha no final do / etc / crypttab arquivo se você estiver usando um HDD.

Adicione a seguinte linha no final do / etc / crypttab arquivo se você estiver usando um SSD.

dados UUID = 1c66b0de-b2a3-4d28-81c5-81950434f972 / etc / cryptkey luks, noearly, descartarAssim que terminar, pressione <Ctrl> + X, seguido pela Y, e <Entrar> para salvar o / etc / crypttab Arquivo.

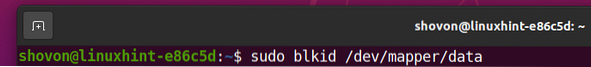

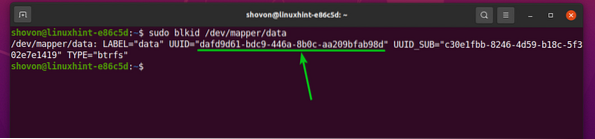

Agora, encontre o UUID do decifrado / dev / mapper / data dispositivo de armazenamento com o seguinte comando:

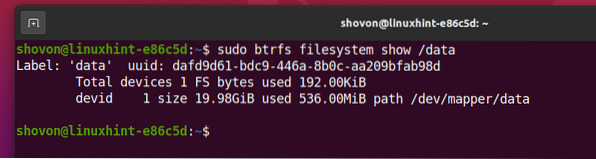

Como você pode ver, o UUID do / dev / mapper / data dispositivo de armazenamento descriptografado é dafd9d61-bdc9-446a-8b0c-aa209bfab98d. Será diferente para você. Portanto, certifique-se de alterá-lo com o seu de agora em diante.

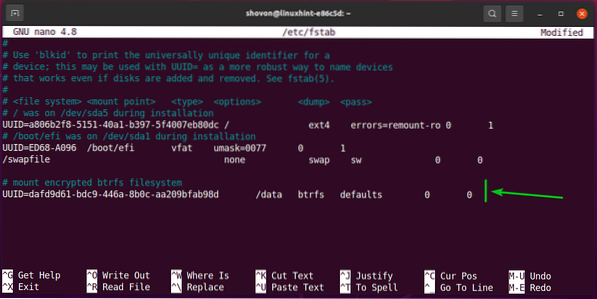

Para montar automaticamente o dispositivo de armazenamento descriptografado / dev / mapper / data no diretório / data no momento da inicialização, você deve adicionar uma entrada para ele no / etc / fstab Arquivo.

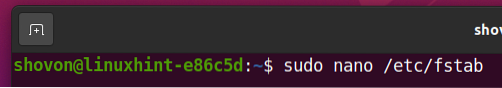

Abra o arquivo / etc / fstab com o nano editor de texto da seguinte forma:

$ sudo nano / etc / fstab

Agora, adicione a seguinte linha no final do / etc / fstab Arquivo:

Assim que terminar, pressione <Ctrl> + X, seguido pela Y, e <Entrar> para salvar o / etc / fstab Arquivo.

Por fim, reinicie o computador para que as alterações tenham efeito.

O dispositivo de armazenamento criptografado sdb é descriptografado em um dados dispositivo de armazenamento, e o dados dispositivo de armazenamento é montado no /dados diretório.

Como você pode ver, o sistema de arquivos Btrfs, que foi criado no decifrado / dev / mapper / data dispositivo de armazenamento é montado no /dados diretório.

Conclusão

Neste artigo, mostrei como criptografar um dispositivo de armazenamento usando a tecnologia de criptografia LUKS 2 com cryptsetup. Você também aprenderá como descriptografar o dispositivo de armazenamento criptografado e formatá-lo com o sistema de arquivos Btrfs. Bem como como descriptografar automaticamente o dispositivo de armazenamento criptografado e montá-lo no momento da inicialização. Este artigo deve ajudá-lo a começar a usar a criptografia do sistema de arquivos Btrfs.

Phenquestions

Phenquestions