Um sistema de detecção de intrusão pode nos alertar contra DDOS, força bruta, exploits, vazamento de dados e muito mais, ele monitora nossa rede em tempo real e interage conosco e com nosso sistema conforme decidimos.

No LinuxHint, anteriormente dedicamos dois tutoriais ao Snort, o Snort é um dos principais sistemas de detecção de intrusão do mercado e provavelmente o primeiro. Os artigos foram Instalando e usando o sistema de detecção de intrusão do Snort para proteger servidores e redes e configurar o IDS do Snort e criar regras.

Desta vez, mostrarei como configurar o OSSEC. O servidor é o núcleo do software, ele contém as regras, entradas de eventos e políticas enquanto os agentes são instalados nos dispositivos para monitorar. Agentes entregam logs e informam sobre incidentes ao servidor. Neste tutorial iremos apenas instalar o lado do servidor para monitorar o dispositivo em uso, o servidor já contém funções do agente para o dispositivo em que está instalado.

Instalação OSSEC:

Em primeiro lugar, execute:

apt install libmariadb2Para pacotes Debian e Ubuntu, você pode baixar o OSSEC Server em https: // updates.atomicorp.com / canais / ossec / debian / pool / main / o / ossec-hids-server /

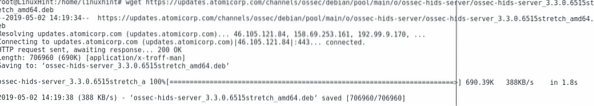

Para este tutorial, vou baixar a versão atual digitando no console:

wget https: // updates.atomicorp.com / canais / ossec / debian / pool / main / o /ossec-hids-server / ossec-hids-server_3.3.0.6515stretch_amd64.deb

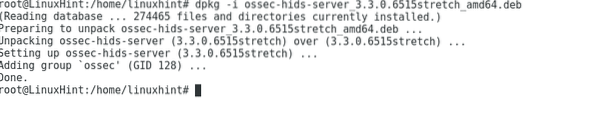

Então corra:

dpkg -i ossec-hids-server_3.3.0.6515stretch_amd64.deb

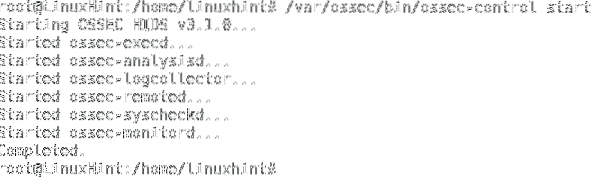

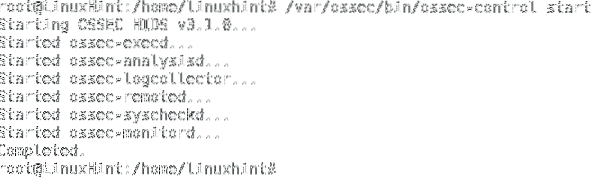

Inicie o OSSEC executando:

/ var / ossec / bin / ossec-control start

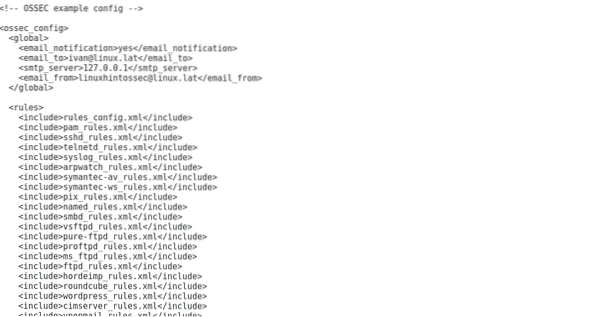

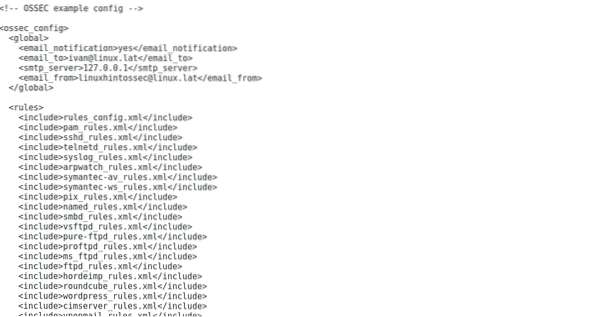

Por padrão, nossa instalação não habilitou a notificação de e-mail, para editá-la digite

nano / var / ossec / etc / ossec.confMudar

Para

E adicione:

Aperte ctrl + x e Y para salvar, sair e iniciar o OSSEC novamente:

/ var / ossec / bin / ossec-control start

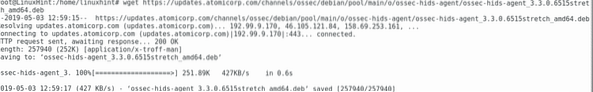

Observação: se você deseja instalar o agente OSSEC em um tipo de dispositivo diferente:

wget https: // updates.atomicorp.com / canais / ossec / debian / pool / main / o /ossec-hids-agent / ossec-hids-agent_3.3.0.6515stretch_amd64.deb

dpkg -i ossec-hids-agent_3.3.0.6515stretch_amd64.deb

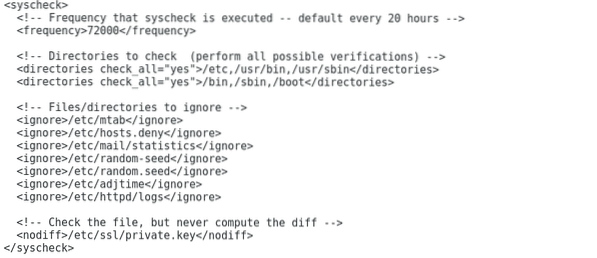

Mais uma vez, vamos verificar o arquivo de configuração para OSSEC

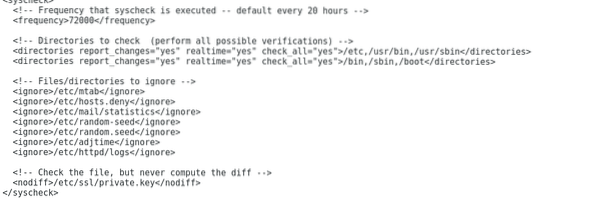

nano / var / ossec / etc / ossec.conf Role para baixo para chegar à seção Syscheck

Role para baixo para chegar à seção Syscheck

Aqui você pode determinar os diretórios verificados pelo OSSEC e os intervalos de revisão. Também podemos definir diretórios e arquivos a serem ignorados.

Para definir o OSSEC para relatar eventos em tempo real, edite as linhas

Para

/ usr / sbin

Para adicionar um novo diretório para OSSEC para verificar adicionar uma linha:

Feche o nano pressionando CTRL + X e Y e digite:

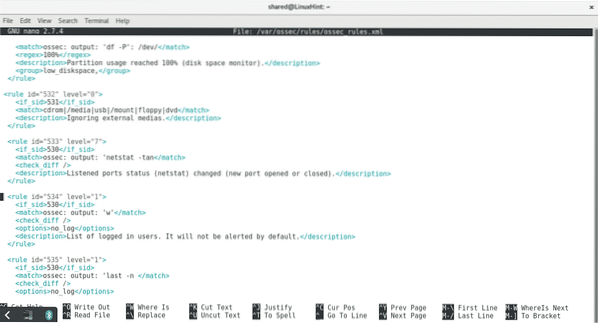

nano / var / ossec / rules / ossec_rules.xml

Este arquivo contém as regras do OSSEC, o nível da regra determinará a resposta do sistema. Por exemplo, por padrão o OSSEC relata apenas avisos de nível 7, se houver alguma regra com nível inferior a 7 e você deseja ser informado quando o OSSEC identifica o incidente edite o número do nível para 7 ou superior. Por exemplo, se você deseja ser informado quando um host é desbloqueado pelo Active Response do OSSEC, edite a seguinte regra:

Para:

Uma alternativa mais segura pode ser adicionar uma nova regra no final do arquivo, reescrevendo a anterior:

Agora que temos o OSSEC instalado em nível local, em um próximo tutorial aprenderemos mais sobre as regras e configuração do OSSEC.

Espero que você tenha achado este tutorial útil para começar a usar OSSEC, continue seguindo LinuxHint.com para mais dicas e atualizações no Linux.

Phenquestions

Phenquestions