A higienização de entradas é o processo de limpeza das entradas, para que os dados inseridos não sejam usados para encontrar ou explorar brechas de segurança em um site ou servidor.

Vulnerável sites não são higienizados ou estão mal e incompletamente higienizados. É um indireto ataque. A carga útil é enviada indiretamente para o vítima. O Código malicioso é inserido no site pelo invasor e, em seguida, torna-se parte dele. Sempre que o usuário (vítima) visita o página da Internet, o código malicioso é movido para o navegador. Portanto, o usuário não tem conhecimento de nada acontecendo.

Com XSS, um invasor pode:

- Manipular, destruir ou mesmo desfigurar um site.

- Expor dados confidenciais do usuário

- Capture cookies de sessão autenticada do usuário

- Faça upload de uma página de phishing

- Redirecionar usuários para uma área maliciosa

XSS tem estado no OWASP Top Ten na última década. Mais de 75% da superfície da web é vulnerável a XSS.

Existem 4 tipos de XSS:

- XSS armazenado

- XSS refletido

- XSS baseado em DOM

- XSS cego

Ao verificar o XSS em um penteste, pode-se ficar cansado de encontrar a injeção. A maioria dos pentesters usa ferramentas XSS para fazer o trabalho. Automatizar o processo não só economiza tempo e esforço, mas, mais importante, dá resultados precisos.

Hoje vamos discutir algumas das ferramentas que são gratuitas e úteis. Também discutiremos como instalá-los e usá-los.

XSSer:

XSSer ou cross-site scripter é uma estrutura automática que ajuda os usuários a encontrar e explorar vulnerabilidades XSS em sites. Ele tem uma biblioteca pré-instalada de cerca de 1300 vulnerabilidades, o que ajuda a contornar muitos WAFs.

Vamos ver como podemos usá-lo para encontrar vulnerabilidades XSS!

Instalação:

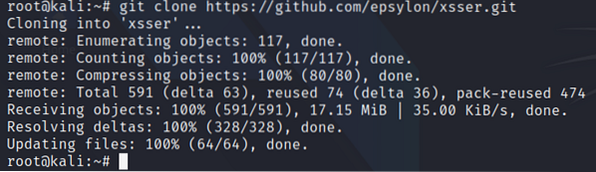

Precisamos clonar xsser do seguinte repositório GitHub.

$ git clone https: // github.com / epsylon / xsser.idiota

Agora, xsser está em nosso sistema. Vá até a pasta xsser e execute a configuração.py

$ cd xsser$ python3 setup.py

Ele instalará todas as dependências que já foram instaladas e instalará o xsser. Agora é hora de executá-lo.

Execute a GUI:

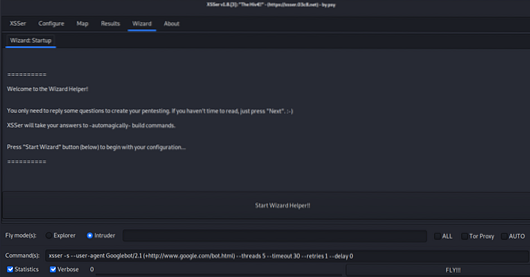

$ python3 xsser --gtkUma janela como esta seria exibida:

Se você é um iniciante, siga o assistente. Se você for um profissional, recomendarei configurar o XSSer de acordo com suas necessidades por meio da guia de configuração.

Executar no Terminal:

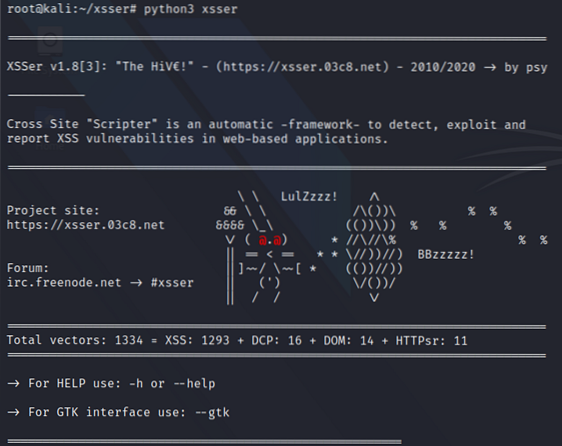

$ python3 xsser

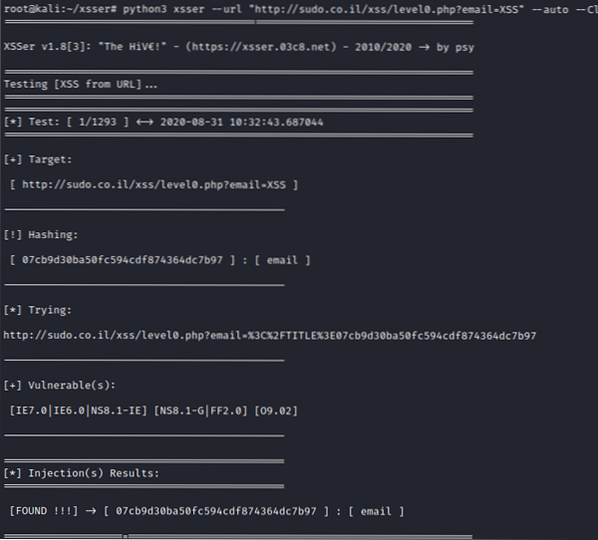

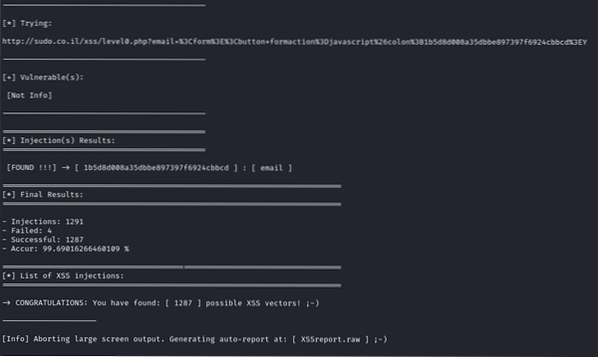

Aqui está um site que desafia você a explorar XSS. Encontraremos algumas vulnerabilidades usando o xsser. Fornecemos o URL de destino ao xsser e ele começará a verificar se há vulnerabilidades.

Uma vez feito isso, os resultados são salvos em um arquivo. Aqui está um relatório XSS.cru. Você sempre pode voltar para ver qual das cargas funcionou. Como este era um desafio de nível iniciante, a maioria das vulnerabilidades são ENCONTRADO aqui.

XSSniper:

Cross-Site Sniper, também conhecido como XSSniper, é outra ferramenta de descoberta xss com funcionalidades de varredura em massa. Ele verifica o destino em busca de parâmetros GET e, em seguida, injeta uma carga útil de XSS neles.

Sua capacidade de rastrear o URL de destino para links relativos é considerada outro recurso útil. Cada link encontrado é adicionado à fila de digitalização e processado, então é mais fácil testar um site inteiro.

No final, este método não é infalível, mas é uma boa heurística para encontrar pontos de injeção em massa e testar estratégias de escape. Além disso, como não há emulação de navegador, você deve testar manualmente as injeções descobertas em relação a várias proteções xss do navegador.

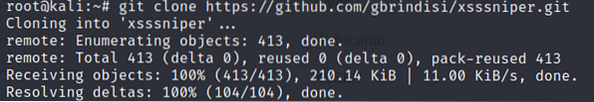

Para instalar o XSSniper:

$ git clone https: // github.com / gbrindisi / xsssniper.idiota

XSStrike:

Esta ferramenta de detecção de script entre sites está equipada com:

- 4 analisadores escritos à mão

- um gerador de carga útil inteligente

- um motor de difusão poderoso

- um rastreador incrivelmente rápido

Ele lida com varredura refletida e de DOM XSS.

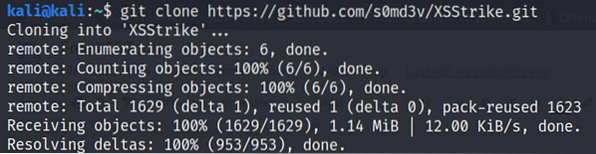

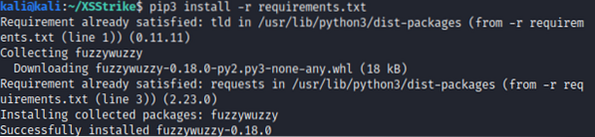

Instalação:

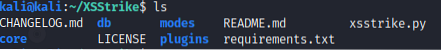

$ ls

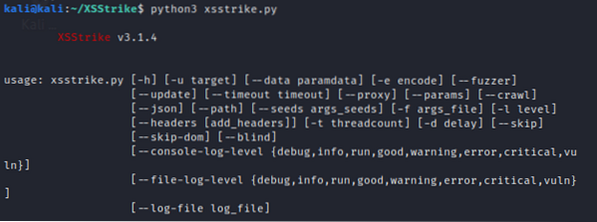

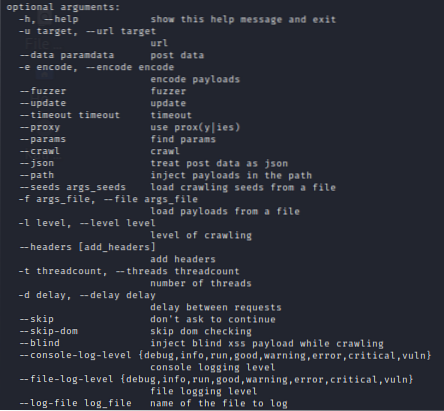

Uso:

Argumentos opcionais:

Varredura de URL única:

$ python xsstrike.py -u http: // exemplo.com / search.php?q = consultaExemplo de rastreamento:

$ python xsstrike.py -u "http: // exemplo.com / página.php "--crawlXSS Hunter:

É uma estrutura lançada recentemente neste campo de vulnerabilidades XSS, com as vantagens de fácil gerenciamento, organização e monitoramento. Geralmente funciona mantendo registros específicos por meio de arquivos HTML de páginas da web. Para encontrar qualquer tipo de vulnerabilidade de script entre sites, incluindo o XSS cego (que geralmente é esquecido) como uma vantagem sobre as ferramentas XSS comuns.

Instalação:

$ sudo apt-get install git (se ainda não estiver instalado)$ git clone https: // github.com / requiredprogrammer / xsshunter.idiota

Configuração:

- execute o script de configuração como:

$ ./ generate_config.py- agora inicie a API como

$ sudo apt-get install python-virtualenv python-dev libpq-dev libffi-dev$ cd xsshunter / api /

$ virtualenv env

$ . env / bin / ativar

Requisitos $ pip install -r.TXT

$ ./ apiserver.py

Para usar o servidor GUI, você precisa seguir e executar estes comandos:

$ cd xsshunter / gui /$ virtualenv env

$ .env / bin / ativar

Requisitos $ pip install -r.TXT

$ ./ guiserver.py

W3af:

Outra ferramenta de teste de vulnerabilidade de código aberto que usa principalmente JS para testar páginas da web específicas quanto a vulnerabilidades. O principal requisito é configurar a ferramenta de acordo com sua demanda. Uma vez feito isso, ele fará seu trabalho de forma eficiente e identificará vulnerabilidades XSS. É uma ferramenta baseada em plug-in que é principalmente dividida em três seções:

- Core (para funcionamento básico e fornecimento de bibliotecas para plug-ins)

- UI

- Plugins

Instalação:

Para instalar o w3af em seu sistema Linux, basta seguir as etapas abaixo:

Clone o repositório GitHub.

$ sudo git clone https: // github.com / andresriancho / w3af.idiotaInstale a versão que deseja usar.

> Se você gosta de usar a versão GUI:

$ sudo ./ w3af_guiSe você preferir usar a versão do console:

$ sudo ./ w3af_consoleAmbos exigirão a instalação de dependências se ainda não estiverem instaladas.

Um script é criado em / tmp / script.sh, que irá instalar todas as dependências para você.

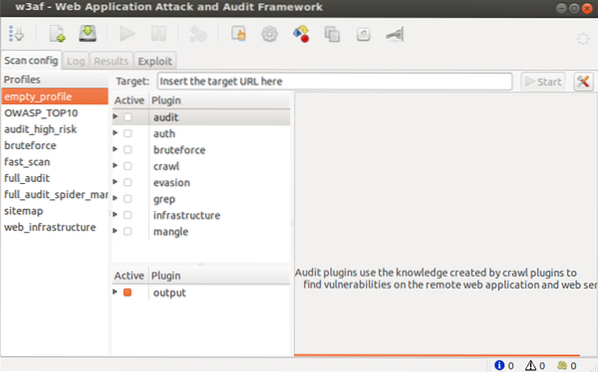

A versão GUI do w3af é fornecida da seguinte forma:

Enquanto isso, a versão do console é a ferramenta tradicional de aparência de terminal (CLI).

Uso

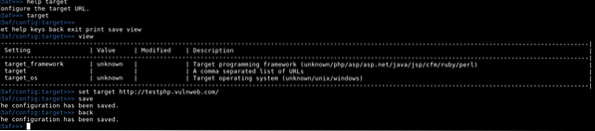

1. Configurar alvo

No destino, menu executar o comando definir destino TARGET_URL.

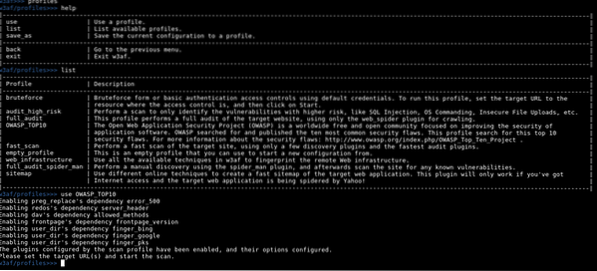

2. Perfil de auditoria de configuração

O W3af vem com algum perfil que já possui plugins devidamente configurados para executar uma auditoria. Para usar o perfil, execute o comando, usar PROFILE_NAME.

3. Plugin de configuração

4. Config HTTP

5. Executar auditoria

Para obter mais informações, vá para http: // w3af.org /:

Cessação:

Essas ferramentas são apenas uma gota no oceano já que a internet está cheia de ferramentas incríveis. Ferramentas como Burp e webscarab também podem ser usadas para detectar XSS. Além disso, tire o chapéu para a maravilhosa comunidade de código aberto, que apresenta soluções interessantes para cada problema novo e único.

Phenquestions

Phenquestions