Requisitos

Este guia usa o Ubuntu 16.04 como o sistema operacional no qual o servidor da web está sendo executado. No entanto, os mesmos passos podem ser usados para qualquer outra versão do Ubuntu, desde que não haja diferença nas configurações. Este guia assume que o usuário já possui um servidor web instalado e é Nginx. Como cliente SSH, Putty é usado, e como editor de arquivos Nano é recomendado.

Solução

- O servidor web criado no Droplets pode ser acessado via protocolo SSH. Baixe e instale o Putty de seu site oficial. O aplicativo é totalmente gratuito.

- Depois de baixar o Putty, vá em frente e baixe o Nano. O objetivo do Putty é acessar o console do Linux para digitar comandos do shell, enquanto o Nano é usado para editar arquivos internos, como o arquivo padrão Nginx.

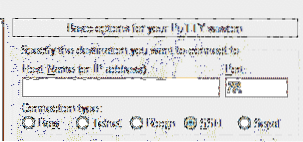

- Inicie o Putty e navegue até a guia Sessão.

- No campo Host Name, digite o endereço IP do droplet DigitalOcean onde o servidor web está instalado. O endereço IP das gotas pode ser encontrado em https: // nuvem.digitalocean.com / gotas. No campo da porta, digite 22.

- Depois de enviar todos os campos obrigatórios conforme visto acima, pressione ok para aplicar as alterações e fazer login no Droplet. Ao fazer login no sistema, ele vai pedir o nome de usuário e a senha do Droplet. Tanto o nome de usuário quanto a senha são enviados por e-mail para o e-mail registrado no DigitalOcean ao criar o Droplet.

- Este guia usa Certbot, uma ferramenta de terceiros para automatizar todo o processo de busca e renovação dos certificados digitais. Certbot tem seu próprio site de onde os comandos a serem usados podem ser gerados com facilidade. De acordo com o Certbot, os comandos certos para instalar o Certbot no Ubuntu são estes. Primeiro, ele atualiza as informações do pacote no repositório local, em seguida, instala o pacote comum de propriedades de software que fornece alguns scripts úteis para lidar com conquistas de pacotes pessoais (PPA), em seguida, instala o certbot, em seguida, atualiza novamente o repositório local e, finalmente, instala o pacote python certbot nginx. Certifique-se de que todos esses pacotes estão instalados corretamente antes de ir para a próxima etapa.

$ sudo apt-get install software-properties-common

$ sudo add-apt-repository ppa: certbot / certbot

$ sudo apt-get update

$ sudo apt-get install python-certbot-nginx

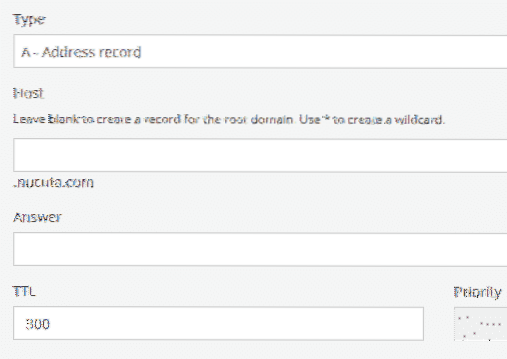

- Navegue até o site de onde o domínio foi comprado. Este guia usa o Porkbun como registrador de domínio e, em seguida, adiciona o registro A ao domínio. O tipo é o registro A, o host fica em branco se o IP estiver associado ao domínio raiz, caso contrário, use o nome do subdomínio sem o domínio raiz, por exemplo, se for nucuta.com, basta usar www. Como resposta, digite o endereço IP da gota.

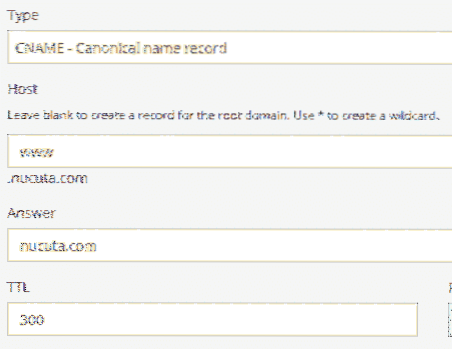

- Da mesma forma, redirecione o tráfego WWW para o domínio raiz da seguinte forma. O tipo é “CNAME”, o host é “WWW”, a resposta é “nucuta.com ”ou seu domínio. Esta etapa é importante, pois redireciona todo o tráfego www para o domínio raiz.

- Use o seguinte comando no Putty para acessar o arquivo padrão do Nginx. O arquivo padrão, por padrão, usa um bloco de servidor onde o domínio principal está localizado. O Nano Editor é altamente recomendado, pois é bastante conveniente de usar em comparação com outros.

- No arquivo padrão, navegue até o bloco do servidor e redirecione o tráfego HTTP para HTTPs, e no outro bloco do servidor onde o tráfego seguro é tratado, altere o server_name para o nome do domínio, por exemplo

- Digite o seguinte comando para reiniciar o servidor da web Nginx. Sempre que uma alteração é feita no arquivo padrão, todo o servidor Nginx deve ser reiniciado para que as novas alterações tenham algum efeito.

- Por padrão, o Firewall bloqueia todo o tráfego, exceto para as portas 80 e 22. O HTTPS usa a porta 443; portanto, deve ser aberto manualmente para acessar o servidor web do lado do cliente. A abertura da porta depende do Firewall.

Em CSF (firewall de servidor configurado)

- Abre o arquivo de configuração CSF digitando o seguinte comando.

- Adicione as seguintes portas para TCP In e Out.

TCP_OUT = "20,21,22,25,53,80,443"- Reinicie o CSF digitando

csf -r

Em USF (Firewall Descomplicado)

- Digite os dois comandos a seguir para adicionar HTTPS à lista de exceções. O pacote “Nginx Full” possui portas HTTP e HTTPS; portanto, adicionar o pacote completo permite o tráfego de entrada e saída.

sudo ufw delete allow 'Nginx HTTP'- Digite o seguinte comando para ver o status

ufw status

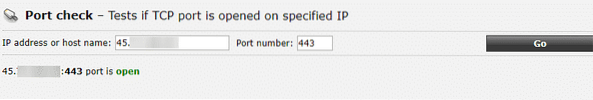

- Verifique a porta 443 de um site externo para ter certeza de que abre com certeza. Se a porta estiver aberta, dirá "443 porta está aberta"

- Agora use o Certbot para recuperar o certificado SSL para o domínio. O parâmetro D é necessário para especificar o domínio. Vamos criptografar lançamentos de um certificado para o subdomínio raiz e www. Ter apenas um para cada versão emitirá um aviso no navegador se um visitante acessar a outra versão; portanto, é importante obter o certificado para ambas as versões. sudo certbot --nginx -d nucuta.com -d www.nucuta.com

- O Certbot pedirá para redirecionar todo o tráfego HTTP para HTTPS, mas não é necessário, pois já foi feito em uma das etapas anteriores.

- Agora navegue até o site SSL Lab e verifique a qualidade ou quaisquer outros problemas do certificado e sua configuração. https: // www.ssllabs.com / ssltest /

- Se a configuração atual não for segura o suficiente, navegue até o gerador de configuração Mozilla SSL e gere as configurações para o seu servidor web. https: // mozilla.github.io / server-side-tls / ssl-config-generator /. Como aqui usa o Nginx, certifique-se de usar o Nginx como o servidor da web. Oferece três opções, intermediário, antigo e moderno. A opção antiga torna o site compatível com praticamente todos os navegadores, incluindo navegadores superantigos como o IE 6, enquanto a opção intermediária o torna ideal para usuários médios, a opção moderna gera a configuração necessária para segurança máxima, mas como compensação, o site não funcionará corretamente em navegadores mais antigos. Portanto, é altamente recomendado para sites onde a segurança é uma grande preocupação.

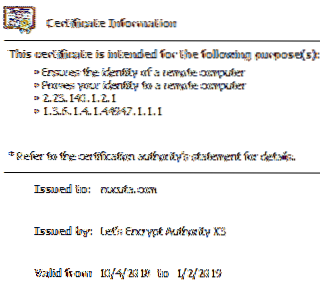

- Navegue até o seu site e clique com o botão direito no ícone de cadeado e, em seguida, na opção “Certificado” para ver o certificado.

- Se ele mostrar uma data futura após TO na opção válida a partir de, o que significa que o processo de aquisição do certificado foi concluído. No entanto, é importante redirecionar o tráfego para a versão relevante do domínio, por exemplo, o tráfego HTTP e WWW pode ser redirecionado para o domínio raiz HTTPS, conforme visto neste guia. O certificado será renovado automaticamente pelo certbot; portanto, está sempre disponível para o proprietário do site gratuitamente.

Phenquestions

Phenquestions