O AppArmor, um Módulo de Segurança do Kernel do Linux, pode restringir o acesso ao sistema por software instalado usando perfis específicos de aplicativo. AppArmor é definido como Controle de Acesso Obrigatório ou sistema MAC. Alguns perfis são instalados no momento da instalação do pacote e o AppArmor contém alguns perfis adicionais de pacotes de perfis do apparmor. O pacote AppArmor é instalado no Ubuntu por padrão e todos os perfis padrão são carregados no momento da inicialização do sistema. Os perfis contêm a lista de regras de controle de acesso que são armazenadas em etc / apparmor.d /.

Você também pode proteger qualquer aplicativo instalado criando um perfil do AppArmor desse aplicativo. Os perfis do AppArmor podem estar em um dos dois modos: modo 'reclamar' ou modo 'aplicação'. O sistema não impõe nenhuma regra e as violações de perfil são aceitas com registros quando em modo de reclamação. Este modo é melhor para testar e desenvolver qualquer novo perfil. As regras são aplicadas pelo sistema no modo forçado e se ocorrer qualquer violação para qualquer perfil de aplicativo, nenhuma operação será permitida para esse aplicativo e o log de relatório será gerado no syslog ou auditd. Você pode acessar o syslog do local, / var / log / syslog. Como você pode verificar os perfis existentes do AppArmor em seu sistema, alterar o modo de perfil e criar um novo perfil são mostrados neste artigo.

Verifique os perfis existentes do AppArmor

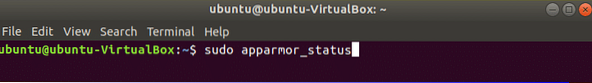

apparmor_status comando é usado para ver a lista de perfis do AppArmor carregada com o status. Execute o comando com permissão de root.

$ sudo apparmor_status

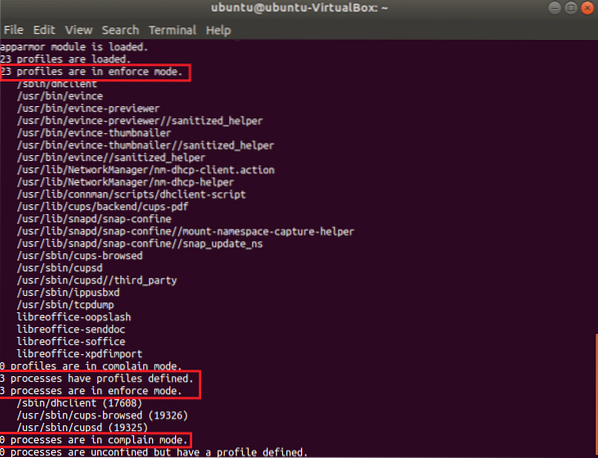

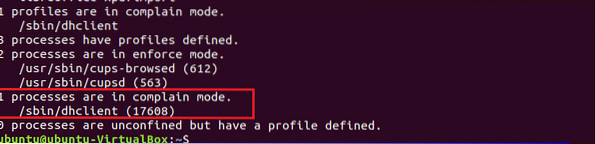

A lista de perfis pode ser variada de acordo com o sistema operacional e pacotes instalados. A seguinte saída aparecerá no Ubuntu 17.10. É mostrado que 23 perfis são carregados como perfis do AppArmor e todos são configurados como modo obrigatório por padrão. Aqui, 3 processos, dhclient, cups-browsed e cupsd são definidos pelos perfis com modo forçado e não há processo no modo reclamar. Você pode alterar o modo de execução para qualquer perfil definido.

Modificar modo de perfil

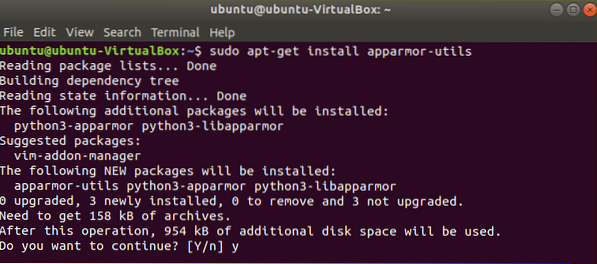

Você pode alterar o modo de perfil de qualquer processo de reclamação para imposto ou vice-versa. Você tem que instalar o apparmor-utils pacote para fazer esta operação. Execute o seguinte comando e pressione 'Y'quando pede permissão para instalar.

$ sudo apt-get install apparmor-utils

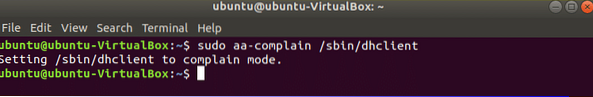

Existe um perfil chamado dhclient que é definido como modo forçado. Execute o seguinte comando para alterar o modo para o modo de reclamação.

$ sudo aa-complain / sbin / dhclient

Agora, se você verificar o status dos perfis do AppArmor novamente, verá que o modo de execução do dhclient mudou para o modo reclamar.

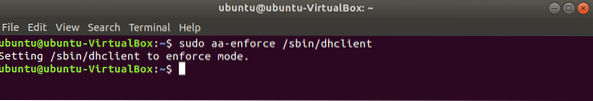

Você pode alterar novamente o modo para o modo forçado usando o seguinte comando.

$ sudo aa-enforce / sbin / dhclient

O caminho para definir o modo de execução para todos os perfis AppArmore é / etc / apparmor.d / *.

Execute o seguinte comando para definir o modo de execução de todos os perfis no modo reclamar:

$ sudo aa-complain / etc / apparmor.d / *Execute o seguinte comando para definir o modo de execução de todos os perfis no modo imposto:

$ sudo aa-enforce / etc / apparmor.d / *Crie um novo perfil

Todos os programas instalados não criam perfis AppArmore por padrão. Para manter o sistema mais seguro, pode ser necessário criar um perfil AppArmore para qualquer aplicativo específico. Para criar um novo perfil, você deve descobrir os programas que não estão associados a nenhum perfil, mas precisam de segurança. aplicativo não confinado comando é usado para verificar a lista. De acordo com a saída, os primeiros quatro processos não estão associados a nenhum perfil e os três últimos processos são confinados por três perfis com modo forçado por padrão.

$ sudo aa-não confinado

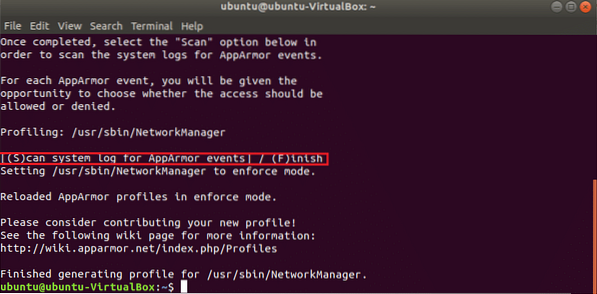

Suponha que você deseja criar o perfil para o processo NetworkManager que não é confinado. Corre genprof comando para criar o perfil. Modelo 'F'para finalizar o processo de criação do perfil. Qualquer novo Perfil é criado no modo forçado por padrão. Este comando irá criar um perfil vazio.

$ sudo aa-genprof NetworkManager

Nenhuma regra define para qualquer perfil recém-criado e você pode modificar o conteúdo do novo perfil editando o seguinte arquivo para definir restrições para o programa.

$ sudo cat / etc / apparmor.d / usr.sbin.Gerente da rede

Recarregue todos os perfis

Depois de definir ou modificar qualquer perfil, você deve recarregar o perfil. Execute o seguinte comando para recarregar todos os perfis existentes do AppArmor.

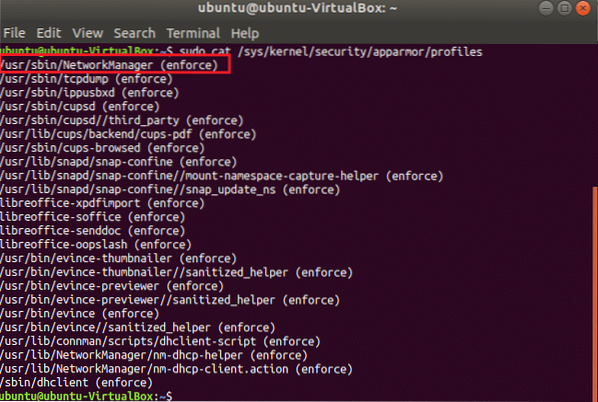

$ sudo systemctl reload apparmor.serviçoVocê pode verificar os perfis carregados no momento usando o seguinte comando. Você verá a entrada para o perfil recém-criado do programa NetworkManager na saída.

$ sudo cat / sys / kernel / security / apparmor / profiles

Portanto, o AppArmor é um programa útil para manter seu sistema seguro, definindo as restrições necessárias para aplicativos importantes.

Phenquestions

Phenquestions