A Internet das Coisas (IoT) está crescendo rapidamente. IoT é a conectividade de dispositivos pela Internet. É como uma rede social ou um serviço de e-mail, mas em vez de conectar pessoas, a IoT realmente conecta dispositivos inteligentes que incluem, mas não se limitam a seus computadores, smartphones, eletrodomésticos inteligentes, ferramentas de automação e muito mais.

No entanto, semelhante a todos os tipos de tecnologias existentes, a IoT também é uma faca de dois gumes. Tem suas vantagens, mas existem ameaças sérias que acompanham esta tecnologia. Como os fabricantes estão competindo entre si para trazer o dispositivo mais recente do mercado, muitos deles não estão pensando sobre os problemas de segurança associados aos seus dispositivos IoT.

Ameaças de segurança de IoT mais comuns

Quais são as maiores ameaças e desafios de segurança que a IoT enfrenta agora? Esta pergunta é uma das perguntas mais feitas por vários grupos de usuários, pois eles são os usuários finais. Basicamente, existem muitas ameaças à segurança de IoT que prevalecem em nossos dispositivos de IoT usados no dia a dia, o que torna este mundo tecnológico mais vulnerável.

Para manter nosso sistema IoT fora de brechas de segurança, temos que identificar e resolver as ameaças e desafios. Aqui, fiz um pequeno esforço para identificar uma lista das ameaças de segurança de IoT mais comuns que nos ajudarão a tomar as proteções adequadas.

Para manter nosso sistema IoT fora de brechas de segurança, temos que identificar e resolver as ameaças e desafios. Aqui, fiz um pequeno esforço para identificar uma lista das ameaças de segurança de IoT mais comuns que nos ajudarão a tomar as proteções adequadas.

1. Falta de atualizações

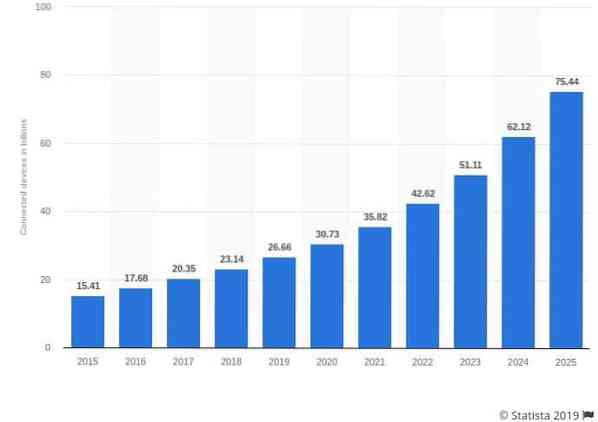

No momento, existem cerca de 23 bilhões de dispositivos IoT em todo o mundo. Em 2020, esse número aumentará para quase 30 bilhões, diz relatório do Statista. Este grande aumento no número de dispositivos conectados à IoT não vem sem consequências.

O maior problema com todas as empresas que estão produzindo esses dispositivos é que elas são descuidadas em termos de lidar com problemas e riscos de segurança relacionados aos dispositivos. A maioria desses dispositivos conectados não recebe atualizações de segurança suficientes; alguns nunca são atualizados.

Dispositivos que antes eram considerados seguros tornam-se completamente vulneráveis e inseguros com a evolução da tecnologia, tornando-os propensos a cibercriminosos e hackers.

Os fabricantes estão competindo uns com os outros e lançando dispositivos todos os dias, sem pensar muito sobre os riscos e problemas de segurança.

A maioria dos fabricantes fornece atualizações de firmware over-the-air (OTA), mas essas atualizações param assim que começam a trabalhar em seu novo dispositivo, deixando sua geração atual exposta a ataques.

Se as empresas não fornecerem atualizações de segurança para seus dispositivos regularmente, estarão expondo sua base de clientes a ataques cibernéticos e violações de dados em potencial.

2. Dispositivos IoT comprometidos que enviam emails de spam

A evolução da tecnologia nos trouxe uma infinidade de dispositivos inteligentes que incluem, mas não se limitam a, aparelhos inteligentes, sistema doméstico inteligente, etc. Esses dispositivos usam poder de computação semelhante a outros dispositivos IoT conectados e podem ser usados para várias atividades.

Um dispositivo comprometido pode ser transformado em um servidor de e-mail. De acordo com um relatório da empresa de segurança da Internet Proofpoint, uma geladeira inteligente foi usada para enviar milhares de e-mails de spam sem que seus proprietários tivessem a menor ideia. A maioria desses dispositivos inteligentes são capazes de ser transformados em servidores de e-mail com a finalidade de enviar spam de e-mail em massa.

3. Dispositivos IoT conscritos em botnets

Semelhante a dispositivos sendo sequestrados e transformados em servidores de e-mail para spam em massa; dispositivos IoT inteligentes também podem ser usados como botnets para a realização de ataques DDoS (negação de serviço distribuída).

No passado, os hackers usaram monitores de bebês, webcams, caixas de streaming, impressoras e até smartwatches para realizar ataques DDoS em grande escala. Os fabricantes precisam entender os riscos associados aos dispositivos conectados à IoT e tomar todas as medidas necessárias para proteger seus dispositivos.

4. Comunicação Insegura

Muitos dispositivos IoT não criptografam as mensagens ao enviá-las pela rede. Este é um dos maiores desafios de segurança de IoT que existem. As empresas precisam garantir que a comunicação entre dispositivos e serviços em nuvem seja segura e criptografada.

A prática recomendada para garantir uma comunicação segura é usar criptografia de transporte e padrões como TLS. O isolamento de dispositivos através do uso de diferentes redes também ajuda a criar uma comunicação segura e privada, o que mantém os dados transmitidos seguros e confidenciais. A maioria dos aplicativos e serviços começaram a criptografar suas mensagens para manter as informações de seus usuários seguras.

5. Uso de senhas padrão

A maioria das empresas fornece dispositivos com senhas padrão e nem mesmo diz a seus clientes para alterá-las. Esta é uma das maiores ameaças à segurança da IoT, pois as senhas padrão são de conhecimento comum e os criminosos podem facilmente colocar as mãos nas senhas para força bruta.

Credenciais fracas deixam quase todos os dispositivos conectados à IoT sujeitos a força bruta e invasão de senha. As empresas que usam credenciais inseguras em seus dispositivos IoT estão colocando seus clientes e seus negócios em risco de serem suscetíveis a ataques diretos e serem infectados por meio de uma tentativa de força bruta.

6. Acesso remoto

Documentos divulgados pelo WikiLeaks mencionaram que a Agência Central de Inteligência dos Estados Unidos (CIA) havia invadido dispositivos IoT e ligado a câmera / microfones sem o conhecimento dos proprietários. Bem, a possibilidade de que invasores possam entrar em seus dispositivos e gravar os proprietários sem o conhecimento deles é assustadora e foi usada por ninguém menos que o próprio Governo.

Seus documentos apontaram vulnerabilidades massivas no software mais recente, como Android e iOS, o que significa que os criminosos também podem tirar proveito dessas vulnerabilidades e cometer crimes ultrajantes.

7. Vazamentos de informações pessoais

Criminosos cibernéticos experientes podem causar danos massivos, mesmo descobrindo endereços de protocolo de Internet (IP) por meio de dispositivos IoT inseguros. Esses endereços podem ser usados para identificar a localização de um usuário e seu endereço residencial real.

É por isso que muitos especialistas em segurança da Internet recomendam proteger sua conexão IoT por meio de uma rede privada virtual (VPN). A instalação de uma VPN em seu roteador criptografará todo o tráfego através do ISP. VPN pode manter seu endereço de protocolo de internet privado e proteger toda a sua rede doméstica.

8. Invasões domésticas

Essa deve ser uma das ameaças mais assustadoras de "segurança da Internet das Coisas", pois preenche a lacuna entre o mundo digital e o físico. Como já mencionado, um dispositivo IoT inseguro pode vazar seu endereço IP, que pode ser usado para localizar seu endereço residencial.

Os hackers podem vender essas informações para sites clandestinos onde operam grupos criminosos. Além disso, se você estiver usando sistemas de segurança doméstica inteligentes conectados à IoT, eles também podem estar comprometidos. É por isso que você precisa proteger seus dispositivos conectados por meio de segurança IoT e o uso de VPNs.

9. Acesso Remoto de Veículo

Não é tão assustador quanto alguém invadindo sua casa, mas ainda é algo bastante assustador. Hoje, quando todos ansiamos por carros de direção inteligentes, também há um alto nível de risco associado a esses carros conectados à IoT.

Hackers habilidosos podem obter acesso ao seu carro inteligente e sequestrá-lo por meio de acesso remoto. Este é um pensamento assustador porque outra pessoa assumindo o controle do seu carro o deixaria vulnerável a uma infinidade de crimes.

Felizmente, os fabricantes de automóveis inteligentes estão prestando muita atenção a essas ameaças de "segurança da Internet das Coisas" e trabalhando muito para proteger seus dispositivos de qualquer tipo de violação.

10. Ransomware

Ransomware tem sido usado em redes corporativas e de PCs por muito tempo. Os criminosos criptografam todo o seu sistema e ameaçam remover todos os seus dados, a menos que você pague o "resgate", daí o nome.

É apenas uma questão de tempo antes que os invasores comecem a travar diferentes dispositivos inteligentes e exigir resgate pelo desbloqueio. Os pesquisadores já descobriram uma maneira de instalar ransomware em termostatos inteligentes, o que é bastante alarmante, pois os criminosos podem aumentar ou diminuir a temperatura até que o resgate seja pago. Ainda mais aterrorizante é os invasores ganhando o controle dos sistemas de segurança doméstica ou de aparelhos inteligentes. Quanto você pagaria para desbloquear a porta de sua garagem conectada à IoT?

É apenas uma questão de tempo antes que os invasores comecem a travar diferentes dispositivos inteligentes e exigir resgate pelo desbloqueio. Os pesquisadores já descobriram uma maneira de instalar ransomware em termostatos inteligentes, o que é bastante alarmante, pois os criminosos podem aumentar ou diminuir a temperatura até que o resgate seja pago. Ainda mais aterrorizante é os invasores ganhando o controle dos sistemas de segurança doméstica ou de aparelhos inteligentes. Quanto você pagaria para desbloquear a porta de sua garagem conectada à IoT?

11. Roubo de dados

Os hackers estão sempre atrás de dados que incluem, mas não se limitam a, nomes de clientes, endereços de clientes, números de cartão de crédito, detalhes financeiros e muito mais. Mesmo quando uma empresa tem segurança IoT rígida, existem diferentes vetores de ataque que os cibercriminosos podem explorar.

Por exemplo, um dispositivo IoT vulnerável é suficiente para paralisar uma rede inteira e obter acesso a informações confidenciais. Se tal dispositivo estiver conectado a uma rede corporativa, os hackers podem obter acesso à rede e extrair todos os dados valiosos. Os hackers então usam esses dados indevidamente ou os vendem para outros criminosos por uma grande quantia.

12. Dispositivos médicos comprometedores

Este é saído de Hollywood, mas isso não o torna menos uma ameaça à segurança da IoT. Um episódio da série de TV Homeland mostrou um ataque onde os criminosos visavam um dispositivo médico implantado para assassinar uma pessoa.

Bem, este tipo de ataque não foi realizado na vida real, mas ainda é uma ameaça. Uma ameaça o suficiente para que o ex-vice-presidente dos Estados Unidos, Dick Cheney, tivesse os recursos sem fio de seu desfibrilador implantado removidos para evitar tais cenários. À medida que mais e mais dispositivos médicos se conectam à IoT, esses tipos de ataques permanecem uma possibilidade.

13. Mais dispositivos, mais ameaças

Esta é uma desvantagem de ter um grande impulso em dispositivos IoT. O número de dispositivos atrás do seu firewall cresceu significativamente na última década. Antigamente, só tínhamos que nos preocupar em proteger nossos computadores pessoais de ataques externos.

Agora, nesta era, temos uma infinidade de diferentes dispositivos IoT com que nos preocupar. Variando de nossos smartphones diários a eletrodomésticos inteligentes e muito mais. Uma vez que existem tantos dispositivos que podem ser hackeados, os hackers estarão sempre à procura do elo mais fraco e violá-lo.

14. Pequenos ataques IoT

Sempre descobrimos sobre ataques de IoT em grande escala. Ouvimos falar do botnet Mirai há 2 anos / Antes do Mirai; havia Reaper, que era muito mais perigoso do que Mirai. Mesmo que os ataques em grande escala causem mais danos, também devemos temer ataques em pequena escala que muitas vezes passam despercebidos.

Ataques em pequena escala muitas vezes escapam da detecção e escapam das violações. Os hackers tentarão usar esses micro-ataques para realizar seus planos, em vez de usar grandes armas.

15. Automação e A.eu

UMA.eu. ferramentas já estão sendo usadas no mundo. Há um.eu. ferramentas que ajudam a fabricar carros enquanto outros examinam uma grande quantidade de dados. No entanto, há uma desvantagem em usar a automação, uma vez que leva apenas um único erro no código ou um algoritmo com falha para derrubar todo o A.eu. rede e junto com ela, toda a infraestrutura que estava controlando.

UMA.eu. e a automação é apenas código; se alguém tiver acesso a este código, pode assumir o controle da automação e realizar o que quiser. Portanto, temos que garantir que nossas ferramentas permaneçam seguras contra tais ataques e ameaças.

16. Fator humano

Bem, não é uma ameaça direta, mas é preciso se preocupar com o número crescente de dispositivos. Uma vez que com cada dispositivo, o número de humanos interagindo com a IoT também aumenta. Nem todo mundo está preocupado com a segurança cibernética; alguns nem sabem nada sobre ataques digitais ou consideram isso um mito.

Essas pessoas costumam ter os padrões de segurança mais baixos quando se trata de proteger seus dispositivos IoT. Esses indivíduos e seus dispositivos inseguros podem significar a desgraça para uma organização ou uma rede corporativa se eles se conectarem a ela.

17. Falta de conhecimento

Esta também é outra ameaça que pode ser facilmente resolvida por meio do compartilhamento adequado de conhecimento. As pessoas não sabem muito sobre a IoT ou não se importam. A falta de conhecimento muitas vezes pode ser a causa de grandes danos a uma rede corporativa ou pessoal.

Deve ser priorizado fornecer todo o conhecimento fundamental sobre IoT, dispositivos conectados e as ameaças a cada indivíduo. Ter conhecimento básico sobre o impacto da IoT e suas ameaças à segurança pode ser a diferença entre ter uma rede segura e uma violação de dados.

18. Falta de tempo / dinheiro

A maioria das pessoas ou organizações não investirá em uma infraestrutura IoT segura porque a consideram muito demorada ou cara. Isso tem que mudar. Caso contrário, as empresas enfrentarão enormes perdas financeiras por meio de um ataque.

Os dados são o ativo mais valioso que qualquer empresa pode ter. Uma violação de dados significa uma perda de milhões de dólares. Investir em uma configuração segura de IoT não seria tão caro quanto uma violação massiva de dados.

19. Phishing de máquina

O phishing de máquina se tornará uma preocupação significativa nos próximos anos. Hackers irão se infiltrar em dispositivos e redes IoT para enviar sinais falsos que farão com que os proprietários tomem ações que podem danificar a rede operacional.

Os invasores, por exemplo, podem ter uma fábrica relatando que está trabalhando com metade da capacidade (enquanto está trabalhando em 100%) e o operador da fábrica tentará aumentar ainda mais a carga, o que pode ser devastador para a fábrica.

Os invasores, por exemplo, podem ter uma fábrica relatando que está trabalhando com metade da capacidade (enquanto está trabalhando em 100%) e o operador da fábrica tentará aumentar ainda mais a carga, o que pode ser devastador para a fábrica.

20. Protocolos de Autenticação Fracos

Com tantos dispositivos conectados à IoT inundando o mercado, os fabricantes negligenciaram o fato de que cada dispositivo precisa de um protocolo de autenticação forte e adequado. Esses mecanismos de autorização pobres muitas vezes levam a fornecer aos usuários maior acesso do que eles deveriam obter.

A maioria dos dispositivos não tem complexidade de senha, credenciais padrão ruins, falta de criptografia, nenhuma autenticação de dois fatores e recuperação de senha insegura. Essas vulnerabilidades de segurança podem facilmente fazer com que os hackers tenham acesso fácil a dispositivos e redes.

21. Preocupações com a privacidade

A maioria dos dispositivos coleta dados de todos os tipos, o que inclui informações confidenciais. As preocupações com a privacidade são levantadas quando os dispositivos começam a coletar informações pessoais sem nenhum método de proteção adequado para esses dados.

Hoje em dia, quase todos os aplicativos de smartphone requerem algum tipo de permissão e coleta de dados em iOS e Android. Você precisa revisar essas permissões e ver que tipo de dados estão sendo coletados por esses aplicativos. Se os dados coletados forem de natureza pessoal e confidencial, é melhor se livrar do aplicativo em vez de arriscar seus dados pessoais.

22. Segurança Física Fraca

Agora, falamos sobre segurança digital até agora, mas essa não é a única ameaça a um dispositivo IoT. Se a segurança física for ruim, os hackers podem obter acesso fácil aos dispositivos sem ter que fazer muito trabalho.

Fraquezas físicas ocorrem quando um hacker pode desmontar facilmente um dispositivo e acessar seu armazenamento. Mesmo tendo portas USB expostas ou outros tipos de portas pode fazer com que hackers obtenham acesso ao meio de armazenamento do dispositivo e comprometendo todos os dados no dispositivo.

23. RFID Skimming

Este é o tipo de skimming em que os hackers interceptam as informações sem fio e os dados de chips RFID usados em cartões de débito, cartões de crédito, carteiras de identidade / passaportes e outros documentos.

O objetivo de skimming estes dados é roubar as informações pessoais que são usadas para roubo de identidade avançado. Os hackers usam dispositivos compatíveis com NFC que gravam todos os dados não criptografados dos chips RFID e, em seguida, transmitem por meio de sinais sem fio.

O objetivo de skimming estes dados é roubar as informações pessoais que são usadas para roubo de identidade avançado. Os hackers usam dispositivos compatíveis com NFC que gravam todos os dados não criptografados dos chips RFID e, em seguida, transmitem por meio de sinais sem fio.

24. Ataques man-in-the-middle

Este é um tipo de ataque em que os hackers interceptam a comunicação entre duas partes por meio de um dispositivo IoT inseguro ou uma vulnerabilidade na rede e, em seguida, alteram as mensagens enquanto ambas as partes pensam que estão se comunicando. Esses ataques podem ser devastadores para as partes envolvidas, pois todas as suas informações confidenciais estão em risco durante a comunicação.

25. Esquemas de Buracos

Um hacker pode atrair facilmente todo o tráfego de um nó de rede de sensores sem fio (RSSF) para construir um sumidouro. Este tipo de ataque cria um sumidouro metafórico que compromete a confidencialidade dos dados e também nega qualquer serviço à rede. Isso é feito descartando todos os pacotes em vez de enviá-los ao destino.

Palavras Finais

IoT é definitivamente um grande negócio e só vai ficar maior com o passar do tempo. Infelizmente, quanto maior fica, mais alvos tem nas costas. Todas as ameaças e tendências de IoT que as acompanham também ficarão maiores. Fabricantes e outros ligados à indústria de IoT terão que levar a sério os problemas e ameaças de segurança.

O conhecimento é a primeira linha de defesa contra tais ameaças. Portanto, você precisa se preparar para lidar com as ameaças à segurança da IoT e suas contramedidas.

Phenquestions

Phenquestions