Muitos aplicativos importantes, como servidores de banco de dados, servidores web, serviços de transferência de arquivos, etc., use portas dedicadas. Para fortalecer a segurança do sistema / servidores, os administradores do sistema geralmente protegem essas portas negando o acesso a eles por usuários / serviços desconhecidos ou alterando o número da porta padrão para algum outro valor.

Em redes de computadores, o conhecimento do gerenciamento de portas é uma tarefa muito vital para administrar a segurança do servidor. Este guia estudará vários métodos de análise de uma porta em um Linux Ubuntu 20.04 sistema.

O que vamos cobrir?

Neste guia, usaremos as seguintes ferramentas para analisar portas em nosso servidor Ubuntu.

- Telnet

- Nmap

- Netcat

Usaremos um servidor Ubuntu para atuar como um servidor remoto e uma estação de trabalho Fedora 34 como uma máquina cliente para se conectar ao servidor. Vamos começar agora.

Pré-requisitos

- Conta de usuário com acesso 'sudo'.

- Conhecimento básico de redes de computadores.

- Acesso à internet

1. Usando o comando Telnet para verificar a porta aberta

TELNET é um aplicativo cliente / servidor para login remoto em um servidor com capacidade de terminal virtual em uma rede. Ele usa o número da porta 23 do TCP em uma rede TCP / IP. RFC 854 define a especificação para o protocolo TELNET.

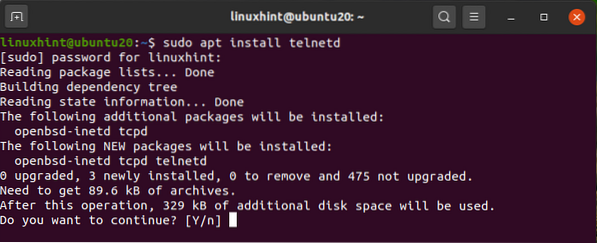

Para instalar o servidor TELNET em nosso servidor Ubuntu, use o comando abaixo:

sudo apt install telnetd

'telnetd' daemon é um programa servidor telnet que é iniciado pelo inetd demônio.

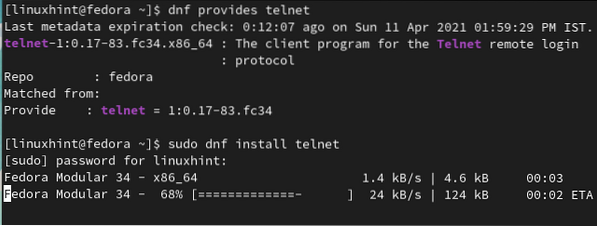

Usaremos a estação de trabalho Fedora 34 como cliente telnet. Para instalar o cliente telnet no Fedora, use o comando:

$ sudo dnf install telnet

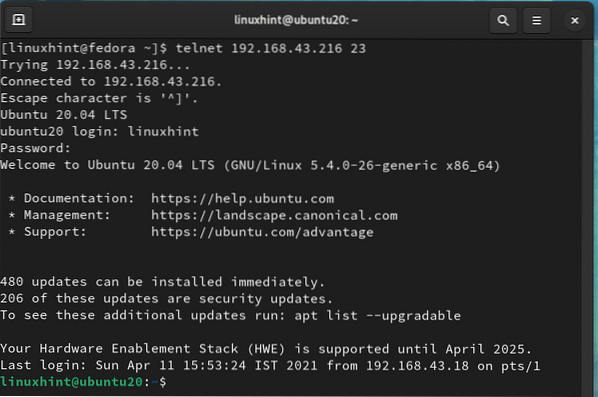

Agora vamos usar o cliente telnet no Fedora 34 para verificar se há portas abertas no sistema Ubuntu executando o servidor telnet. Vá para a estação de trabalho Fedora 34, abra o terminal e digite o comando:

$ telnet 192.168.43.216 23Aqui '192.168.43.216 'é o IP do servidor Ubuntu e' 23 'é a porta padrão para o daemon telnet em execução neste servidor.

Um login bem-sucedido significa que a porta 23 é uma porta aberta em nosso servidor Ubuntu. Agora, vamos tentar outro número de porta '80' com telnet:

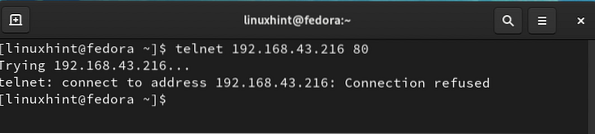

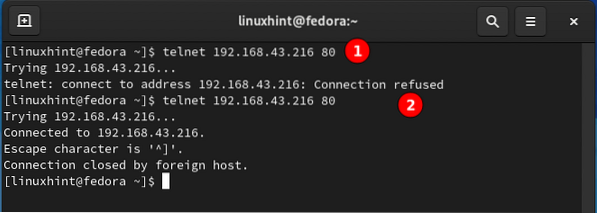

$ telnet 192.168.43.216 80

Podemos ver que a porta 80 não está aberta para fazer uma conexão telnet; portanto, está fechado agora.

Vamos instalar o servidor web Apache no servidor Ubuntu. O Apache, por padrão, usa a porta 80 para seus serviços http. Execute novamente o comando:

$ telnet 192.168.43.216 80

Do rótulo 2 na figura acima, a porta 80 agora está ouvindo e aberta para conexão http, mas fechada para outros tipos de conexão.

O Telnet não fornece criptografia para os dados que estão sendo transferidos; a senha será transmitida em formato de texto simples.

2. Usando o Nmap para verificar a porta aberta

Nmap é uma das ferramentas de varredura de rede mais populares e avançadas. É de código aberto e disponível gratuitamente para sistemas Unix e Windows. NmapFE é uma versão gráfica do comando nmap baseado em terminal. Possui um vasto conjunto de recursos de operações, como varredura de portas, varredura de protocolo, impressão digital do sistema operacional (detecção do sistema operacional), etc.

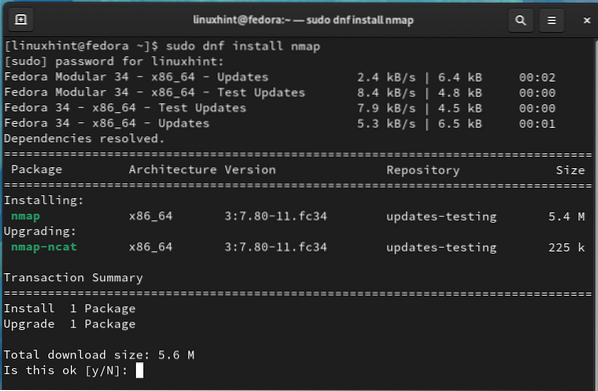

Vamos instalar o Nmap em nossa máquina cliente Fedora 34 e procurar as portas no servidor Ubuntu. Para instalar o nmap no Fedora 34, use o comando:

Depois de instalar o Nmap, abra um terminal no sistema Fedora e verifique as portas usando:

$ sudo nmap -F [IP do servidor remoto]Para e.g., no nosso caso, o IP do servidor remoto (Ubuntu) é 192.168.43.216, então o comando será:

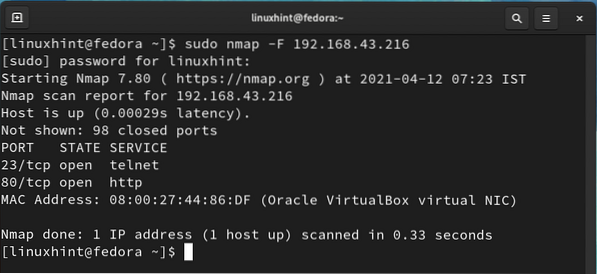

$ sudo nmap -F 192.168.43.216

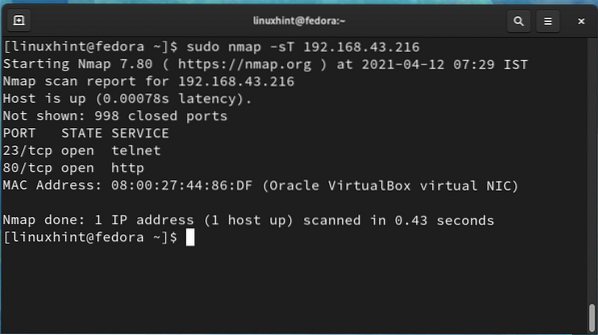

A saída do comando acima mostra que a porta 23 e a porta 80 estão em um estado aberto. Também podemos usar o comando abaixo para detecção de porta aberta:

$ sudo nmap -sT 192.168.43.216

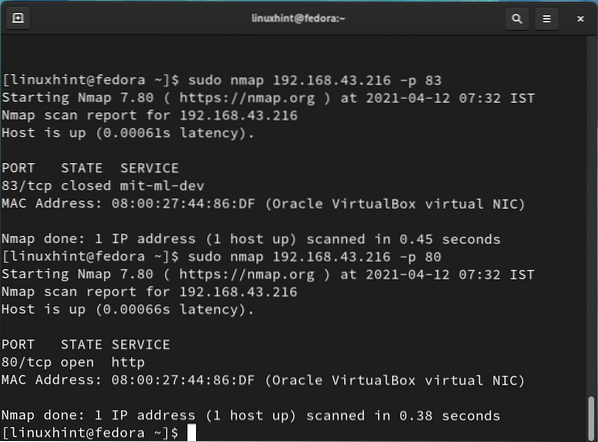

Com o Nmap, também podemos verificar o status de uma porta específica. Para verificar o status da porta 80 executando o serviço Apache e uma porta 83 aleatória, use o comando:

$ sudo nmap 192.168.43.216 -p 83$ sudo nmap 192.168.43.216 -p 80

Na imagem acima, a porta 83 está fechada e a porta 80 está aberta para ouvir as solicitações HTTP do apache.

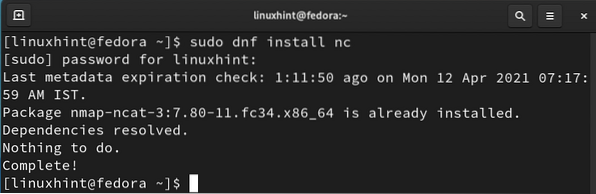

3. Usando o comando nc (netcat) para verificar a porta aberta

Netcat é outra ferramenta que pode ser usada para verificação de portas. Também pode ser usado para abrir conexões TCP, enviar pacotes UDP, etc. Netcat vem com nmap:

Para verificar uma porta usando netcat, execute o seguinte comando:

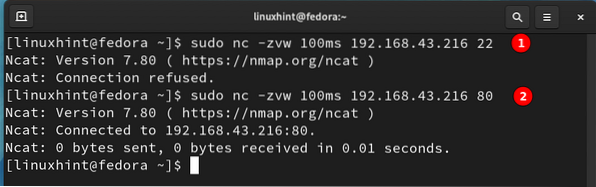

Porta $ sudo nc -zvw IP_addressPor exemplo, para verificar a porta 22 e a porta 80, usaremos:

$ sudo nc -zvw 100ms 192.168.43.216 22$ sudo nc -zvw 100ms 192.168.43.216 80

Podemos ver que a porta 22 está fechada porque a conexão foi recusada. No caso da porta 80, a conexão netcat é bem-sucedida porque o Apache está instalado no servidor Ubuntu.

Conclusão

Neste guia, exploramos vários métodos de varredura de portas em um sistema remoto. Por favor, tenha cuidado ao executar esses comandos porque a varredura de outras redes sem sua permissão é uma ofensa legal.

Phenquestions

Phenquestions