O programa telnet, que não é o protocolo Telnet, pode ser útil para testar os estados da porta, que é a funcionalidade que este tutorial explica. A razão pela qual este protocolo é útil para se conectar a diferentes protocolos, como POP, é que ambos os protocolos suportam texto simples (que é o principal problema e por que esses serviços não devem ser usados).

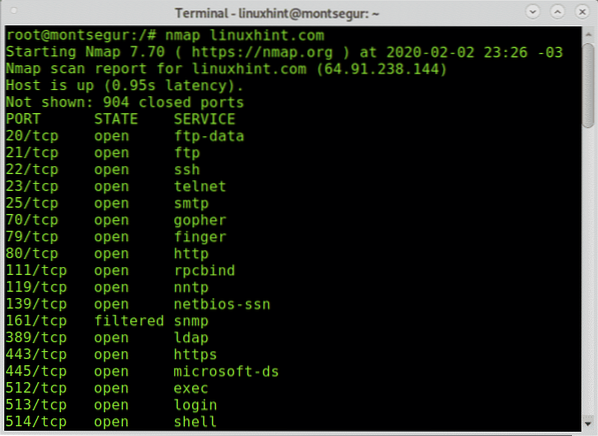

Verificando as portas antes de começar:

Antes de começar com o telnet, vamos verificar com o Nmap algumas portas no alvo de amostra (linuxhint.com).

# nmap linuxhint.com

Introdução ao Telnet para portas específicas para fins de teste:

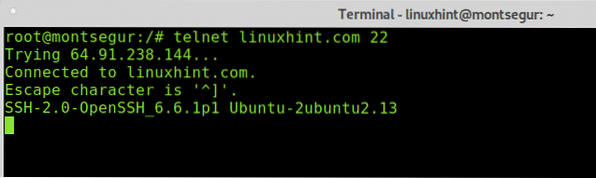

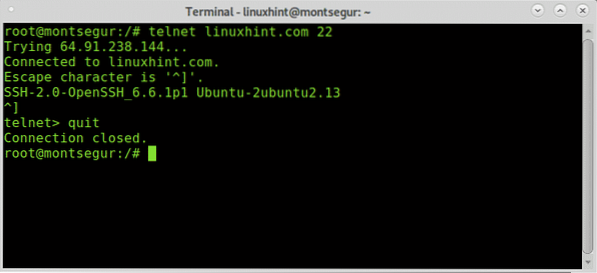

Uma vez que aprendemos sobre portas abertas, podemos começar a lançar testes, vamos tentar a porta 22 (ssh), no console escreva “telnet

Como você pode ver no exemplo abaixo, a saída diz que estou conectado ao linuxhint.com, portanto, a porta está aberta.

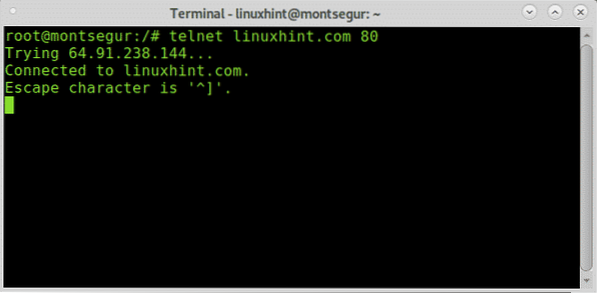

Vamos tentar o mesmo na porta 80 (http):

# telnet linuxhint.com 80

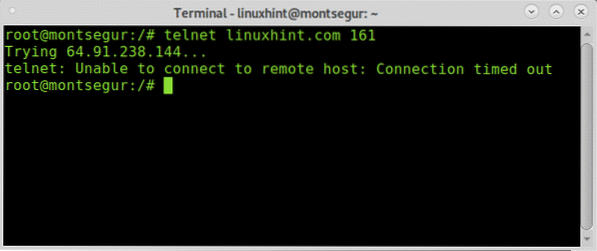

A saída é semelhante à porta 80, agora vamos tentar a porta 161 que de acordo com o Nmap é filtrada:

# telnet linuxhint.com 161

Como você pode ver, a porta filtrada não permitiu que a conexão fosse estabelecida, retornando um erro de tempo limite.

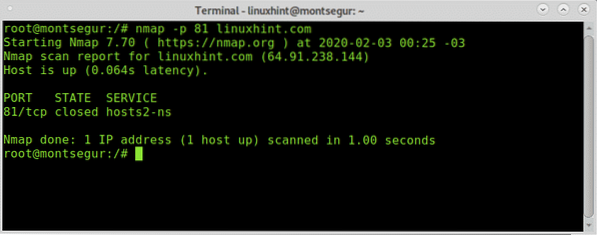

Agora vamos tentar o Telnet em uma porta fechada (não filtrada), para este exemplo, usarei a porta 81. Como o Nmap não relatou portas fechadas antes de continuar, irei confirmar que está fechado, fazendo a varredura da porta específica usando o sinalizador -p:

# nmap -p 81 linuxhint.com

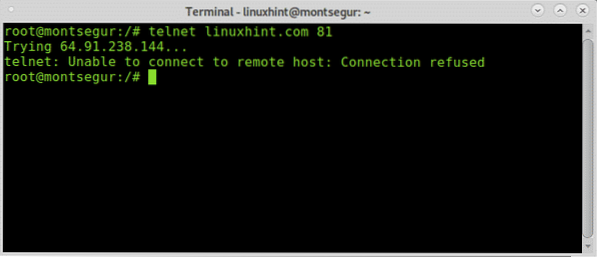

Depois de confirmar que a porta está fechada, vamos testá-la com Telnet:

# telnet linuxhint.com 81

Como você pode ver, a conexão não foi estabelecida e o erro é diferente do que a porta filtrada mostrando "Conexão recusada".

Para fechar uma conexão estabelecida, você pode pressionar CTRL+] e você verá o prompt:

telnet>Em seguida, digite “Sair”E pressione ENTRAR.

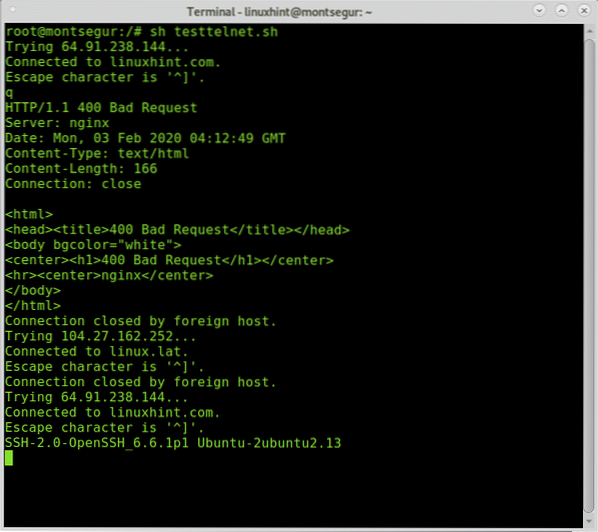

No Linux você pode facilmente escrever um pequeno script de shell para se conectar via telnet com diferentes alvos e portas.

Abra o nano e crie um arquivo chamado multipletelnet.sh com o seguinte conteúdo dentro:

#! / bin / bash #A primeira linha não comentada irá conectar ao linuxhint.com pela porta $ telnet linuxhint.com 80 #A segunda linha não comentada irá conectar ao linux.lat a ssh. telnet linux.lat 22 #A terceira linha não comentada irá conectar ao linuxhint.com através de ssh telnet linuxhint.com 22

As conexões só começam depois que a anterior foi fechada, você pode fechar a conexão passando qualquer caractere, No exemplo acima eu passei “q”.

No entanto, se você deseja testar várias portas e destinos simultaneamente, o Telnet não é a melhor opção, para o qual você tem o Nmap e ferramentas semelhantes

Sobre Telnet:

Como dito antes, o Telnet é um protocolo não criptografado vulnerável a sniffers, qualquer invasor pode interceptar a comunicação entre o cliente e o servidor em texto simples acessando informações importantes, como senhas.

A falta de métodos de autenticação também permite que possíveis invasores modifiquem os pacotes enviados entre dois nós.

Por causa disso, o Telnet foi rapidamente substituído por SSH (Secure Shell), que fornece uma variedade de métodos de autenticação e também criptografa toda a comunicação entre os nós.

Bônus: teste de portas específicas para possíveis vulnerabilidades com Nmap:

Com o Nmap podemos ir muito mais do que com o Telnet, podemos aprender a versão do programa rodando atrás da porta e podemos até mesmo testá-lo para vulnerabilidades.

Varredura de uma porta específica para encontrar vulnerabilidades no serviço:

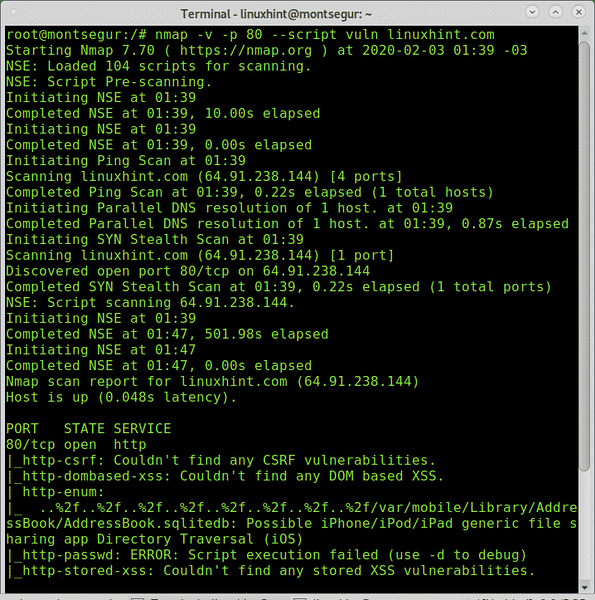

O exemplo a seguir mostra uma varredura na porta 80 do linuxhint.com chamando Nmap NSE script vuln para testar ofensiva scripts procurando vulnerabilidades:

# nmap -v -p 80 --script vuln linuxhint.com

Como você pode ver, uma vez que é LinuxHint.servidor com nenhuma vulnerabilidade foi encontrada.

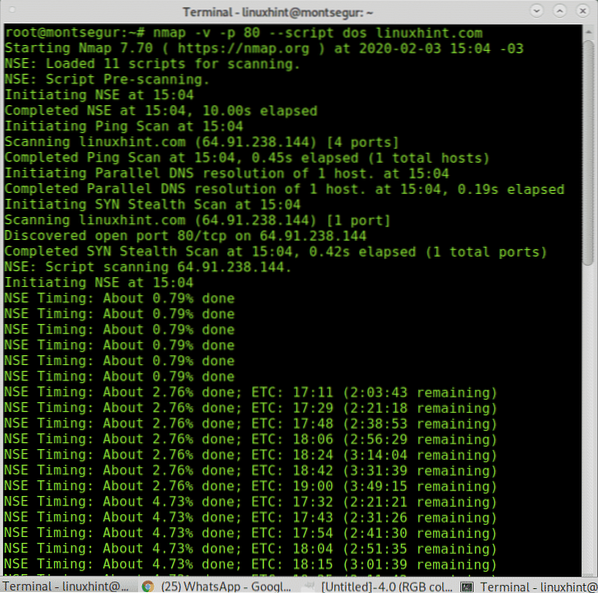

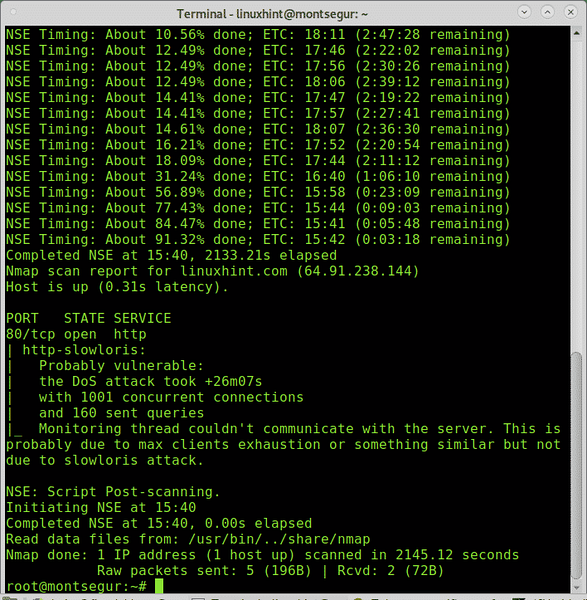

É possível fazer a varredura de uma porta específica para uma vulnerabilidade específica; o exemplo a seguir mostra como fazer a varredura de uma porta usando o Nmap para encontrar vulnerabilidades do DOS:

# nmap -v -p 80 --script dos linuxhint.com

Como você pode ver, o Nmap encontrou uma possível vulnerabilidade (era um falso positivo neste caso).

Você pode encontrar muitos tutoriais de alta qualidade com diferentes técnicas de varredura de portas em https: // linuxhint.com /?s = scan + portas.

Espero que você tenha encontrado este tutorial em Telnet para uma porta específica para fins de teste útil. Continue seguindo LinuxHint para obter mais dicas e atualizações sobre Linux e rede

Phenquestions

Phenquestions