Vulnerabilidade de espectro

A vulnerabilidade de Spectre quebra o isolamento entre os aplicativos em seu computador. Assim, um invasor pode enganar um aplicativo menos seguro para revelar informações sobre outros aplicativos seguros do módulo kernel do sistema operacional.

Vulnerabilidade de fusão

A fusão quebra o isolamento entre o usuário, os aplicativos e o sistema operacional. Assim, um invasor pode escrever um programa e pode acessar a localização da memória desse programa, bem como outros programas e obter informações secretas do sistema.

As vulnerabilidades Specter e Meltdown são vulnerabilidades graves de hardware dos processadores Intel. Neste artigo, vou mostrar como consertar as vulnerabilidades Specter e Meltdown no Debian. Vamos começar.

Verifique as vulnerabilidades de Spectre e Meltdown:

Você pode verificar as vulnerabilidades de Spectre e Meltdown usando o script do Verificador de Vulnerabilidade de Spectre e Meltdown.

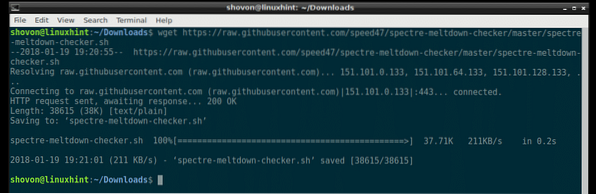

Primeiro, vá para o Transferências/ diretório no diretório inicial do usuário usando o seguinte comando:

Downloads de $ cd /

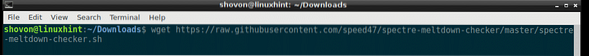

Agora execute o seguinte comando para baixar o script Spectre and Meltdown Checker usando wget:

$ wget https: // raw.githubusercontent.com / speed47 / specter-meltdown-checker / master /specter-meltdown-checker.sh

O script do Spectre e do Meltdown Checker deve ser baixado.

Se você listar o conteúdo do Transferências/ diretório agora, você deve ver um arquivo specter-meltdown-checker.sh como mostrado na imagem abaixo.

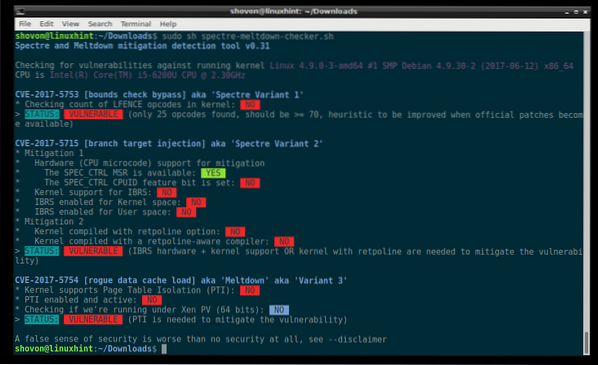

Necessidades de script do Spectre e do Meltdown Checker binutils pacote instalado no Debian para funcionar. Antes de executar o script Spectre e Meltdown Checker, certifique-se de ter binutils pacote instalado.

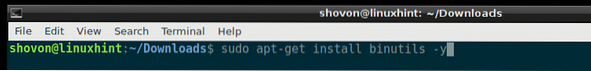

Execute os seguintes comandos para instalar binutils pacote:

$ sudo apt-get update$ sudo apt-get install binutils -y

binutils deve ser instalado.

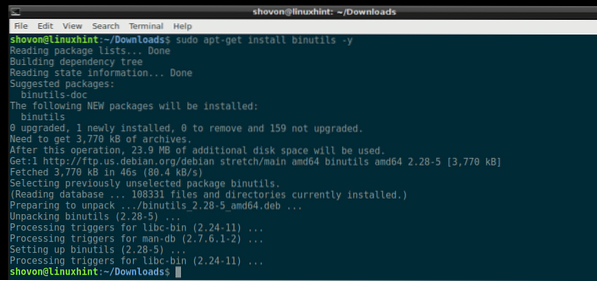

Agora execute o script Spectre and Meltdown Checker com o seguinte comando:

$ sudo sh specter-meltdown-checker.shNOTA: Execute o script Spectre e Meltdown Checker como usuário root.

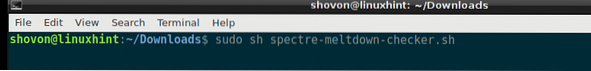

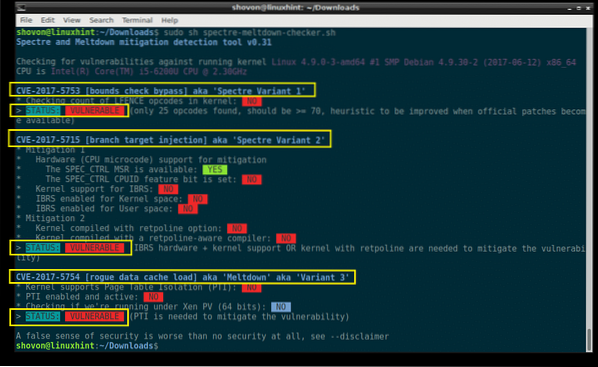

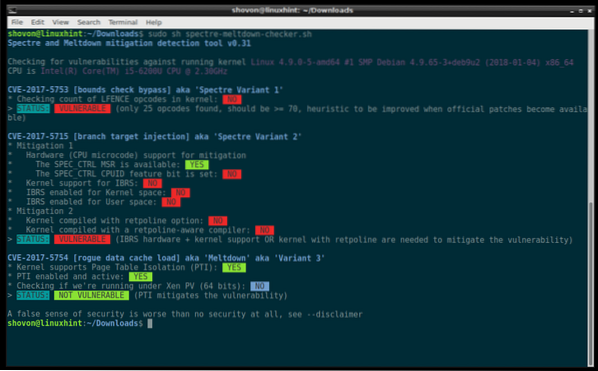

Você deveria ver algo assim. Esta é a saída do meu laptop.

Você pode ver na captura de tela abaixo que o processador do meu laptop é vulnerável a Spectre e Meltdown.

CVE-2017-5753 é o código da Variante 1 de Espectro, CVE-2017-5715 é o código da Variante 2 de Espectro e CVE-2017-5754 é o código das vulnerabilidades de fusão. Se você tiver algum problema ou quiser saber mais sobre eles, pode pesquisar na internet usando estes códigos. Pode ajudar.

Corrigindo vulnerabilidades de Spectre e Meltdown:

Primeiro você deve habilitar as atualizações Debian e repositórios de segurança. Para fazer isso, você deve editar / etc / apt / sources.liste o arquivo diretamente ou execute o seguinte comando:

$ sudo apt edit-sources

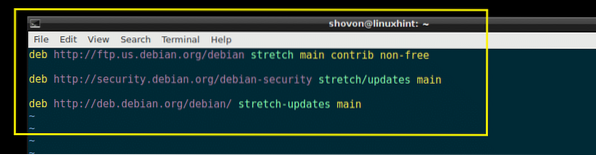

Este comando pode pedir-lhe para selecionar um editor de texto. Depois de selecionar um editor, o / etc / apt / sources.o arquivo de lista deve ser aberto com o editor.

Agora certifique-se de ter o repositório stretch / updates ou debian-security, e stretch-updates habilitado como mostrado na imagem abaixo.

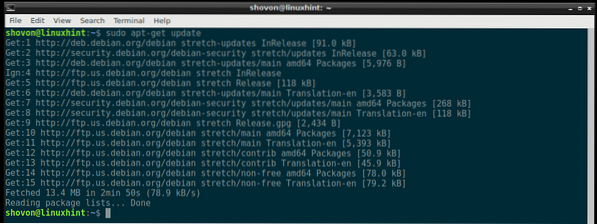

Agora atualize o cache do repositório de pacotes de sua máquina Debian com o seguinte comando:

$ sudo apt-get update

O cache do repositório de pacotes deve ser atualizado.

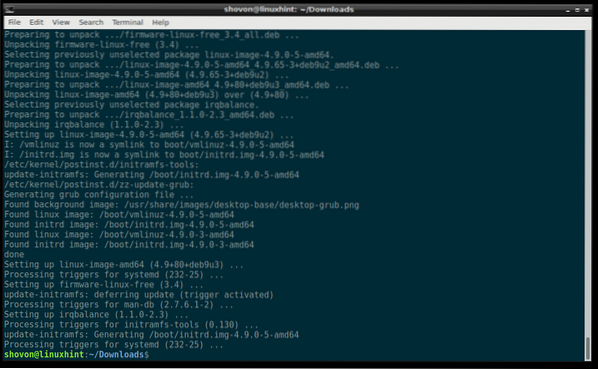

Antes de atualizar o kernel, certifique-se de verificar a versão do kernel que você está usando atualmente com o seguinte comando. Dessa forma você pode verificar se o kernel está atualizado ou não mais tarde.

$ uname -rComo você pode ver, estou executando 4.9.Versão 0-3 do kernel e a arquitetura é amd64. Se você estiver executando outra arquitetura, como i386, ppc etc, você pode ver algo diferente. Você também escolhe a versão do kernel dependendo da arquitetura. Por exemplo, estou usando a arquitetura amd64, então irei instalar uma atualização para a arquitetura amd64 do kernel.

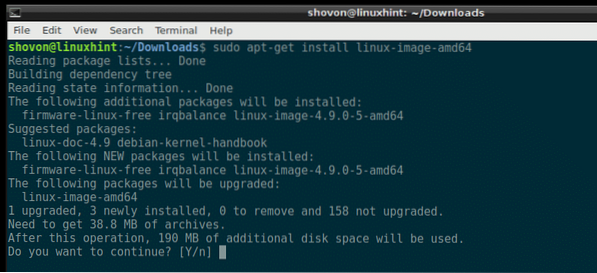

Agora instale o pacote do kernel Linux com o seguinte comando:

$ sudo apt-get install linux-image-amd64Lembre-se da última seção, amd64, que é a arquitetura. Você pode usar o recurso de preenchimento automático do bash para descobrir o que está disponível para você e escolher um apropriado.

Agora pressione 'y' e pressione

O kernel deve ser atualizado.

Agora reinicie o seu computador com o seguinte comando:

$ sudo reboot

Assim que o seu computador inicializar, execute o seguinte comando para verificar a versão do kernel que você está usando atualmente.

$ uname -rVocê pode ver que estou usando a versão 4 do kernel.9.0-5, que é uma versão posterior a 4.9.0-3. A atualização funcionou perfeitamente.

Agora você pode executar o script Spectre e Meltdown Checker novamente para ver o que foi corrigido na atualização do kernel.

$ sudo sh specter-meltdown-checker.shComo você pode ver na imagem abaixo, a vulnerabilidade Meltdown foi corrigida. Mas as vulnerabilidades do Spectre não foram corrigidas na atualização do kernel. Mas fique de olho nas atualizações do kernel conforme elas chegam. A equipe do Debian está trabalhando duro para consertar todos esses problemas. Pode demorar um pouco, mas você vai consertar tudo eventualmente.

É assim que você verifica e corrige as vulnerabilidades Specter e Meltdown no Debian. Obrigado por ler este artigo.

Phenquestions

Phenquestions